Jak cyberprzestępcy wykorzystują szum wokół ChatGPT

Zespół ds. bezpieczeństwa Guardio odkrył kolejny wariant FakeGPT – w nowej kampanii, która już trafia do tysięcy osób dziennie.

Mowa o fałszywym rozszerzeniu do przeglądarki Google Chrome, które w rzeczywistości kradnie dane z kont na Facebooku. Tym razem bazuje na produkcie typu open source wypełnionym złośliwym kodem, przez co działa zgodnie z oczekiwaniami i jest niemożliwe do odróżnienia od właściwego programu.

Rozprzestrzenia się od 14 marca przy użyciu sponsorowanych wyników wyszukiwania Google i wdrożeń w oficjalnym sklepie Chrome – kradnie sesyjne pliki cookie Facebooka i masowo włamuje się na konta.

Od open-source do złośliwego kodu

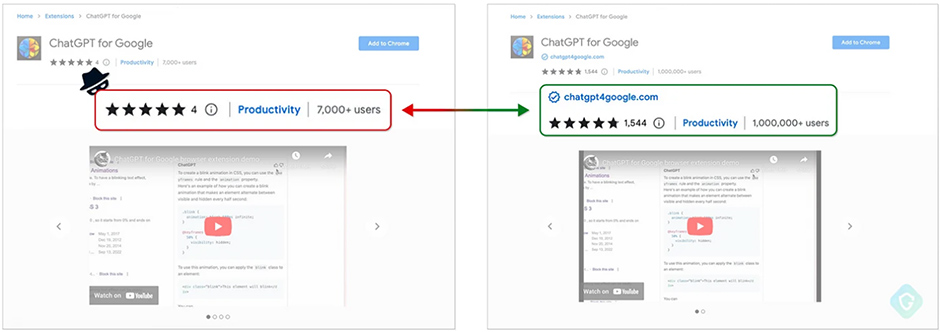

Nowy wariant rozszerzenia FakeGPT Chrome, zatytułowany „Czat GPT dla Google”, po raz kolejny celuje w konta na Facebooku pod przykrywką integracji ChatGPT z popularną przeglądarką. Tym razem cyberprzestępcy nie musieli ciężko pracować nad wyglądem czy działaniem złośliwego rozszerzenia – po prostu rozszerzyli i zredagowali dobrze znany projekt open-source, który właśnie to robi. Od zera do bohatera w prawdopodobnie mniej niż dwie minuty. Poniżej porównanie oryginału ze złośliwą przeróbką.

Oryginalne rozszerzenie „ChatGPT for Google” jest oparte na projekcie open-source, który zyskał ogromną popularność i miliony użytkowników w ciągu ostatnich kilku miesięcy. Jako projekt otwarty ma na celu dzielenie się wiedzą i wnoszenie wkładu w społeczność programistów – twórcy nie wiedzieli, że tak łatwo zostanie wykorzystany do złośliwych działań.

Łańcuch ataku

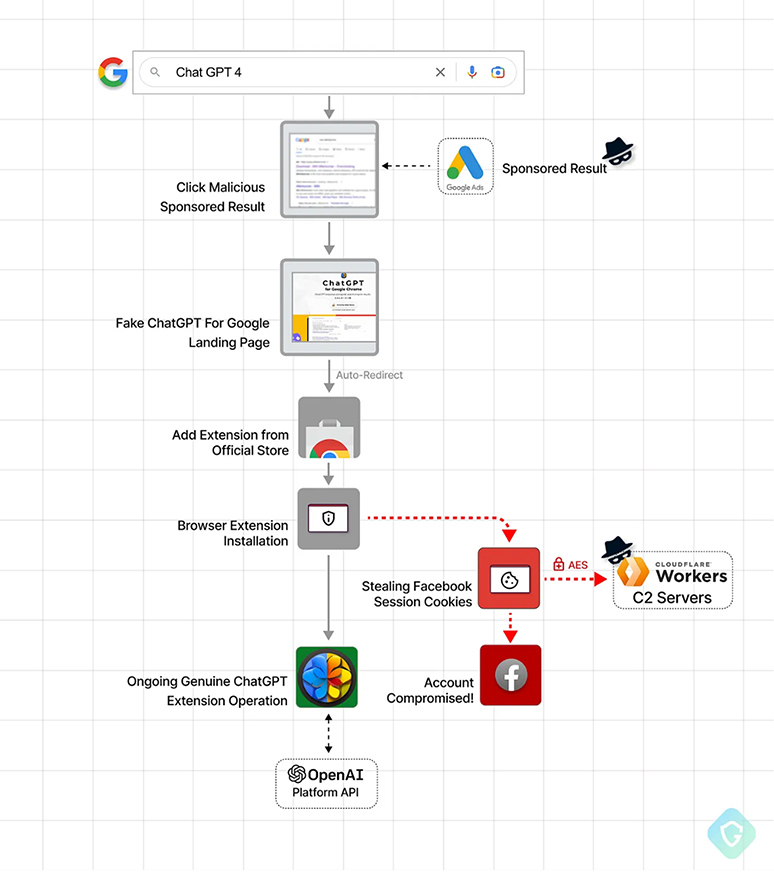

Tym razem złośliwe rozszerzenie nie jest rozpowszechniane za pomocą sponsorowanych postów na Facebooku, ale za pośrednictwem pozycjonowanych wyników wyszukiwania Google.

Działa to tak – wpisujesz w Google hasło „Chat GPT 4”, chcąc przetestować nowy algorytm, a kończysz na kliknięciu sponsorowanego linku, który obiecuje integrację z Chrome. Powoduje to przekierowanie na stronę oferującą ChatGPT bezpośrednio na stronie wyników wyszukiwania – pozostaje tylko zainstalować rozszerzenie z oficjalnego sklepu Chrome. Podstawowa funkcjonalność, czyli dostęp do ChatGPT z wyników wyszukiwania Google, oczywiście jest zachowana, ale równocześnie narażasz swoje konto na Facebooku na przejęcie!

Oparty na wersji 1.16.6 projektu open-source opisywany wariant FakeGPT wykonuje tylko jedną określoną złośliwą akcję zaraz po instalacji, a reszta funkcjonuje w zasadzie tak samo, jak oryginalny kod – rozszerzenie nie daje zatem powodów do podejrzeń.

Analizując funkcję obsługi OnInstalled, która jest uruchamiana po zainstalowaniu rozszerzenia, widzimy, że oryginalne rozszerzenie używa jej tylko aby upewnić się, że widzisz ekran opcji (by zalogować się na konto OpenAI). Jednocześnie szkodliwy kod wykorzystuje dokładnie ten moment, aby przechwycić pliki cookie sesji na Facebooku.

Lista plików cookie jest szyfrowana za pomocą algorytmu AES i dołączana do wartości nagłówka HTTP X-Cached-Key, a następnie przesyłana do serwerów C2. Technika ta jest tu używana, aby spróbować przemycić pliki cookie bez wywoływania żadnych mechanizmów DPI (Deep Packet Inspection) generujących alerty dotyczące ładunku pakietu (dlatego on również jest szyfrowany).

Po kradzieży poświadczeń dla cyberprzestępców możliwości są nieograniczone – używanie skradzionego profilu jako bota do komentowania, polubień i innych działań promocyjnych lub tworzenie stron i kont reklamowych z wykorzystaniem reputacji ofiary i tożsamości przy jednoczesnym promowaniu usług, które są zarówno legalne, jak i prawdopodobnie nie.

Podsumowanie

Niewłaściwe wykorzystywanie marki i popularności ChatGPT wciąż rośnie i służy nie tylko do zbierania danych z kont na Facebooku i nie tylko ze złośliwymi fałszywymi rozszerzeniami dla Chrome. Główne usługi oferowane przez Facebooka, Google i inne wielkie korporacje są nieustannie atakowane, podczas gdy na końcu tego wszystkiego najczęściej cierpimy my, użytkownicy. Świadomość jest kluczowym czynnikiem pozwalającym uniknąć takich ataków i zachować prywatność danych, jednak coraz bardziej oczywiste jest, że nawet dla domowych/zwykłych użytkowników Internetu muszą istnieć jakieś usługi ochrony i wykrywania bardziej odpowiednie i lepiej dostosowane do ich potrzeb.