Jak zabezpieczyć swój telefon – najlepsze praktyki Agencji Bezpieczeństwa Narodowego

Rok temu opisywaliśmy, w jaki sposób FBI uzyskuje dostęp do iPhone’ów oraz odzyskuje z nich wiadomości. Mimo iż Signal jest uznawany powszechnie za bezpieczny komunikator, funkcjonariusze wydobyli z niego spis rozmów.

Na początku tego miesiąca wiele amerykańskich agencji bezpieczeństwa publicznego, w tym FBI, Agencja Bezpieczeństwa Narodowego (NSA) oraz Amerykańska Agencja Bezpieczeństwa Cybernetycznego i Infrastruktury, ostrzegło, że hakerzy naruszyli zabezpieczenia głównych firm telekomunikacyjnych, wykorzystując błędy w oprogramowaniu routerów i innych urządzeń infrastruktury sieciowej.

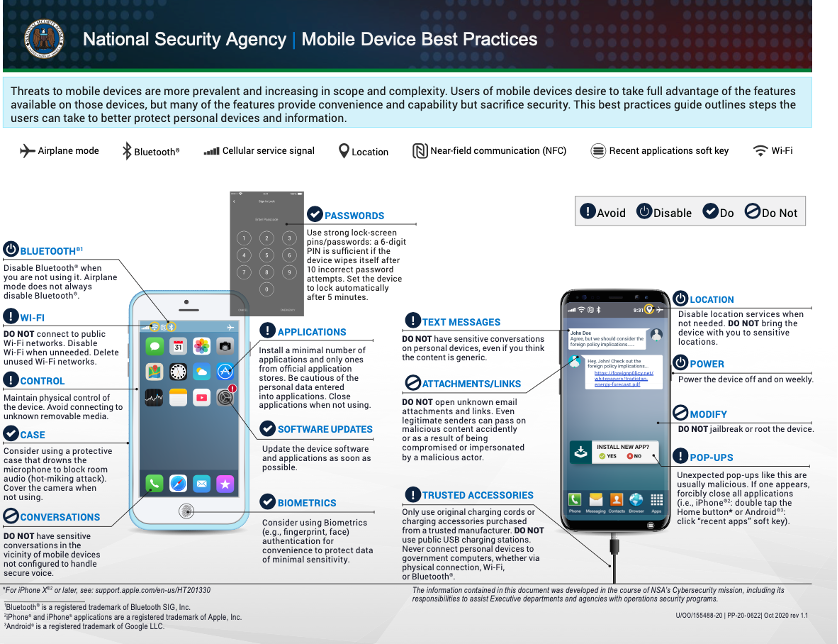

Agencja Bezpieczeństwa Narodowego udostępniła raport z najlepszymi praktykami pozwalającymi zminimalizować zagrożenie na urządzeniach mobilnych. Niektóre z tych praktyk pojawiły się już w naszym wspominanym wcześniej artykule, jednak dzisiaj rozwiniemy temat.

Najlepsze praktyki według raportu NSA

Jak możemy przeczytać na wstępie „Zagrożenia dla urządzeń mobilnych są coraz powszechniejsze, a ich zakres i złożoność rośnie. Użytkownicy urządzeń mobilnych chcą w pełni korzystać z funkcji dostępnych na tych urządzeniach, wiele z nich zapewnia wygodę i możliwości, ale poświęca bezpieczeństwo. W niniejszym przewodniku po najlepszych praktykach przedstawiono kroki, które użytkownicy mogą podjąć, aby lepiej chronić swoje urządzenia i informacje.”

Cały raport został podzielony na cztery kategorie w tym:

- Rzeczy, których należy unikać korzystając z telefonu

- Funkcje, które należy wyłączyć

- Czego nie wolno robić

- Co należy wykonać, aby poprawić bezpieczeństwo

I w takiej też kolejności je przedstawimy oraz opowiemy o konsekwencjach jakie za sobą niosą.

Unikanie zagrożeń

Unikać powinniśmy oczywiście łączenia się do publicznych sieci Wi-Fi. Wifi eavesdropping jest jednym z rodzajów ataków MitM (Man in the Middle), w którym haker korzysta z publicznego WiFi monitorując aktywności połączonych użytkowników. Przechwyconymi w ten sposób informacjami mogą być na przykład: dane personalne, podłączone karty kredytowe czy nawet dane bankowe.

Wiele razy ostrzegano przed podłączaniem nieznanych nośników znalezionych w miejscach publicznych do urządzeń komputerowych. Na odnalezionej pamięci zewnętrznej może znajdować się wirus, który zainfekuje komputer. Ta sama zasada tyczy się także telefonów. Do tej samej grupy zaliczamy także akcesoria w miejscach publicznych jak ładowarki w centrach handlowych czy środkach komunikacji miejskiej. W większości przypadków nie są to oryginale akcesoria, które pozwalają w niewidoczny dla użytkownika przesyłanie szkodliwych danych.

Na łamach naszego bloga już wiele razy pisaliśmy o złośliwych aplikacjach na urządzenia mobilne. Szczególnie narażeni są użytkownicy Androida, gdyż łatwy sposób zainstalować aplikacje pochodzącą z nieoficjalnego sklepu poprzez pakiety .APK. Należy pamiętać, aby aplikacje pobierać tylko z oficjalnych sklepów oraz zminimalizować ich ilość do tylko tych które używamy.

Wyskakujące powiadomienia POP-UP informujące o tym, że nasze urządzenie zostało zainfekowane, to popularne oszustwo, które wgra malware na nasze urządzenie zaraz po kliknięciu. Jeśli takie okienko zostanie wyświetlone, należy zamknąć wszystkie aplikacje (w przypadku iPhone: dwukrotnie nacisnąć przycisk „Home” lub w przypadku systemu Android: klawisz ekranowy „ostatnie aplikacje”.

Poprawa bezpieczeństwa poprzez wyłączenie funkcji

Badacze wiele razy informowali o usterce, która może pozwolić hakerom zarówno przechwytywać, jak i modyfikować dane przesyłane przez Bluetooth. Zawsze, gdy nie korzystamy Bluetooth, powinien pozostać wyłączony. W dzisiejszych czasach inteligentych zegarków i bezprzewodowych słuchawek nie jest to szczególnie proste, jednak w takich przypadkach pomocne będzie nawet ukrycie widoczności swojego urządzenia.

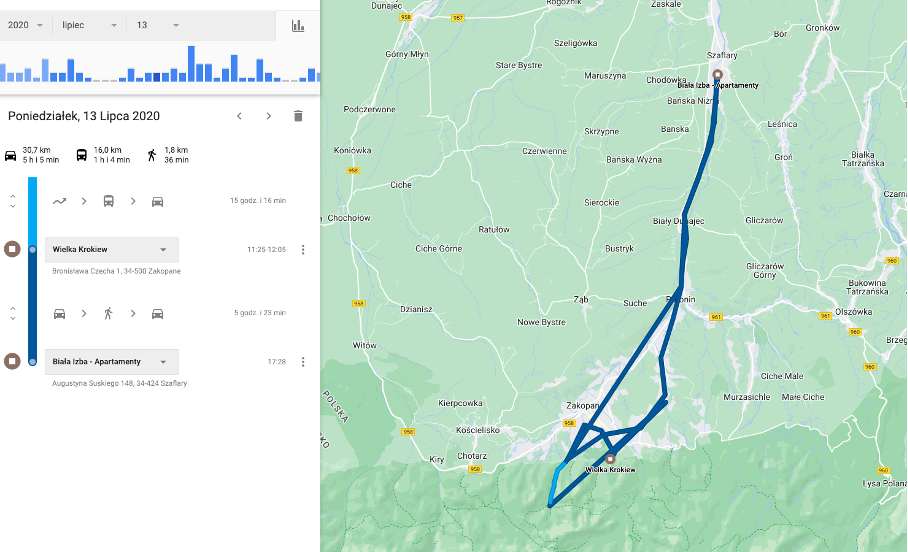

Powinniśmy też ukrywać widoczność swojego urządzenia poprzez wyłączenie lokalizacji, gdy nie jest używana. Wiele osób nie zdaje sobie sprawy o włączonej funkcji śledzenia poprzez Google Maps, która obserwuje nas całą dobę. Oś Czasu, bo tak nosi nazwę wspomniana funkcja, udostępnia naszą lokalizację tylko Google, ale w momencie złamania zabezpieczeń naszego konta udostępni ją też potencjonalnemu hakerowi.

Czego nie należy robić

Nie należy root’ować czy jailbreak’ować naszych urządzeń. Takie operacje polegają na lukach w zabezpieczeniach systemów operacyjnym iOS czy Andorid. Nic nie stoi na przeszkodzie aby tą samą lukę wykorzystał haker, który uzyska dostęp do naszego urządzenia.

Należy unikać poufnych rozmów. W Sklepie Play czy AppStore znajduje się wiele aplikacji zapewniających użytkowników o pełnym bezpieczeństwie wymiany rozmów czy szyfrowaniu danych, jednak jak pokazała historia z Signal, zawsze znajdzie się sposób na złamanie zabezpieczeń.

Nie wolno otwierać nieznanych załączników i linków w wiadomościach e-mail czy sms. Zawsze należy się upewnić kto jest nadawcą, lecz mimo to należy pozostać czujnym. Nawet znajoma nam osoba może już posiadać wirusa, który przesłał nam wiadomość bez wiedzy właściciela skrzynki.

Jak zabezpieczyć swój telefon?

Przede wszystkim używać silnych pinów i haseł do naszych urządzeń. Jeśli nasze urządzenie oferuje taką opcje, należy włączyć blokadę po kilku nieudanych próbach odblokowania bądź nawet całkowity wymaz systemu. Jeśli to możliwe to zawsze bezpiecznym wyborem będzie korzystanie z czytników biometrycznych jak odczyt palca lub twarzy. Niektóre Banki oferują już możliwość logowania się za pomocą odczytów biometrycznych, jednak należy pamiętać, że za pomocą tej opcji możemy też zabezpieczyć na przykład notatki czy galerie zdjęć.

Wyłączając telefon raz na tydzień, możemy w łatwy sposób pozbyć się pracującego złośliwego oprogramowania. Na pewno wiele osób zauważyło, że podczas ponownego uruchomienia ich telefon przyśpiesza, dzieje się tak, ponieważ wszystkie procesy zostają zabite, a uruchamiane są tylko te podstawowe. Osoby mogą być szpiegowane nawet przez cały rok, gdy rozwiązaniem jest najstarszy trik wszystkich informatyków – restart urządzenia.

NSA proponuje noszenie etui ochronnych, które zagłuszają mikrofon i nie dopuszczają dźwięków z naszego otoczenia, które może zostać wykorzystany do hot-miking attack. Wybierając takie etui, należy też zwrócić uwagę czy ma możliwość zakrycia aparatu przedniego, i tylnego, podczas gdy nie jest używany.

I na koniec, należy pamiętać o aktualizacji oprogramowania w naszych urządzeniach. Aktualizacje nie tylko dodają nowe funkcje do naszych telefonów, ale także poprawiają bezpieczeństwo i łatają dziury w oprogramowaniu.