Jak zmienić nieznane/zapomniane hasło Administratora na Windows?

W tym artykule pokażemy, jak możemy zmienić hasło administratora na komputerze posiadając do niego fizyczny dostęp. Artykuł ten można potraktować także jako przestrogę dla firm, które nie zaimplementowały jeszcze odpowiedniej polityki zabezpieczenia komputerów wśród użytkowników, w szczególności odpowiedniej kolejności bootowania urządzeń podczas uruchamiania systemu Windows, szyfrowania dysków oraz zarządzania hasłami dla kont uprzywilejowanych.

Zapomniane hasło administratora do Windows – okazuje się, że jest to częsty problem wśród użytkowników domowych oraz administratorów w firmach (jeśli oczywiście nie jest w odpowiedni sposób zarządzany). Jeśli zgubiłeś hasło administratora Windows, bądź je zmieniłeś i nie pamiętasz, nie masz powodu do obaw. Poniżej przedstawiamy sposób, który pomoże Ci zresetować hasło administratora i umożliwi zalogowanie do systemu Windows 10/8/7, bez konieczności ponownej jego instalacji lub utraty plików.

Sticky Keys Exploit

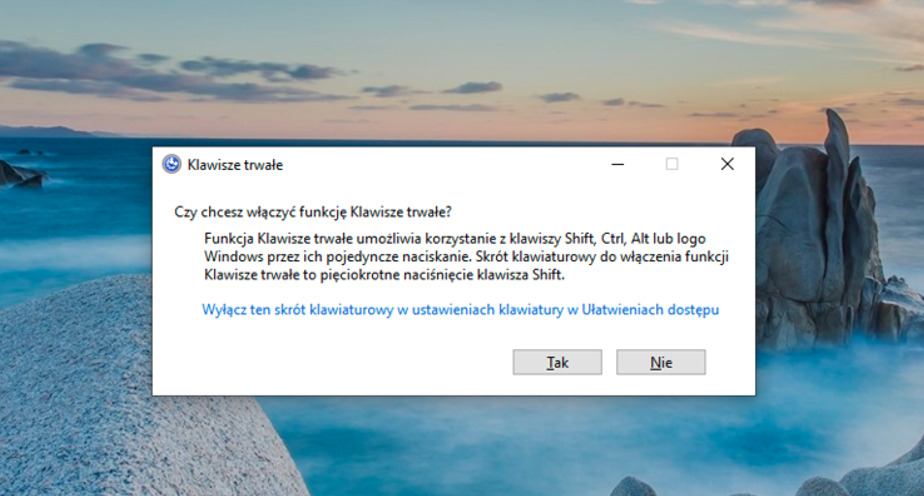

Sztuczka polega na uzyskaniu dostępu do systemu z wykorzystaniem funkcji Sticky Keys (Klawisze trwałe) przy użyciu wiersza linii poleceń. Dzięki czemu podczas logowania na ekranie startowym będziemy mogli zresetować zapomniane hasło lokalnego konta Windows. Funkcja Klawisze trwałe została wprowadzona przez Microsoft po to, aby ułatwiać wprowadzanie tekstów osobom mającym problemy z jednoczesnym wciskaniem dwóch klawiszy. Mało kto o niej wie, ale jak wciśniesz podczas logowania pięć razy klawisz „Shift” usłyszysz okropny dźwięk i uruchomi się okno „Klawisze trwałe”.

Scenariusz zmiany hasła

Do wykonania tego scenariusza, będziesz potrzebował płytę instalacyjna Twojego systemu Windows lub możesz użyć do tego celu dysku USB i wgrać na niego taki obraz. Jak to wykonać znajdziesz tutaj.

Jeśli Twój laptop lub komputer w chwili uruchamiania umożliwia bootowanie w pierwszej kolejności z dysku DVD lub USB możesz wykonać poniższą instrukcję. W przeciwnym wypadku nie będzie to możliwe i musiałbyś przestawić tę kolejność w Biosie komputera. Zakładając, że masz przygotowaną płytę instalacyjną DVD lub USB systemu Windows, wykonaj poniższe kroki:

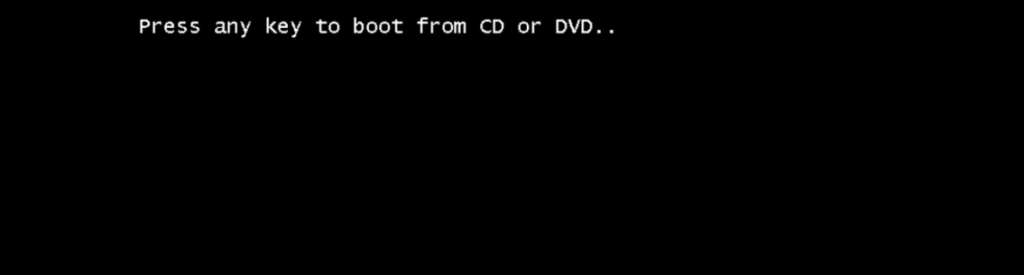

1) Uruchom komputer za pomocą instalacyjnego dysku DVD/USB systemu Windows. Podczas uruchamiania systemu naciśnij dowolny klawisz.

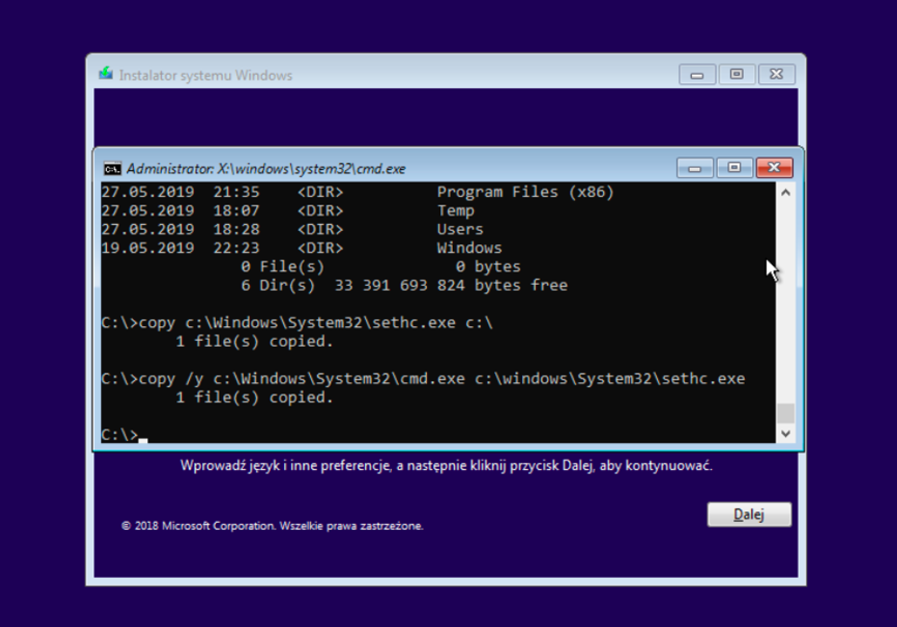

2) Na ekranie Instalatora systemu Windows naciśnij jednocześnie klawisze SHIFT + F10, aby otworzyć wiersz poleceń. Wykonaj poniższe polecenie, aby zapisać oryginalną kopię aplikacji Sticky Keys (sethc.exe) w innej lokalizacji.

copy c:\windows\system32\sethc.exe c:\

Uwaga! W zależności od wersji systemu operacyjnego nazwa dysku może się różnić. W naszym przypadku (Windows 10) musieliśmy użyć dysku „c”.

3) Wpisz następujące polecenie i naciśnij klawisz Enter. Właśnie aplikacja „Klawisze trwałe” została zastąpiona przez wiersz poleceń CMD.exe.

copy /y d:\windows\system32\cmd.exe d:\windows\system32\sethc.exe

4) Uruchom ponownie komputer i wyjmij instalacyjny dysk DVD/USB.

5) Jeśli pojawi Ci się ekran logowania Windows, naciśnij ponownie klawisz SHIFT pięć razy z rzędu. Tym razem zamiast aplikacji „Klawisze trwałe” uruchomi wiersz poleceń (na użytkowniku SYSTEM).

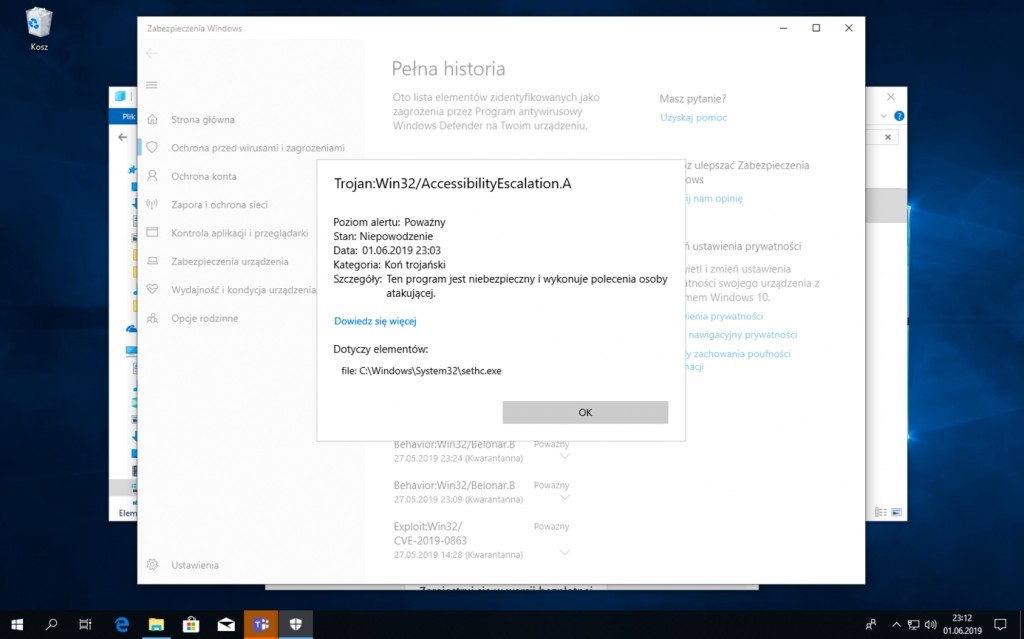

UWAGA! W niektórych systemach Windows z uruchomioną usługa Windows Defender procedura może nie zadziałać, ponieważ Defender wykryje aktywność jako koń trojański Win32 / AccessibilityEscalation i automatycznie zablokuje wywołanie.

Poniżej znajduje się przykład z wykrycia przez Windows Defender próby uruchomienia zamienionego wcześniej pliku sethc.exe plikiem cmd.exe:

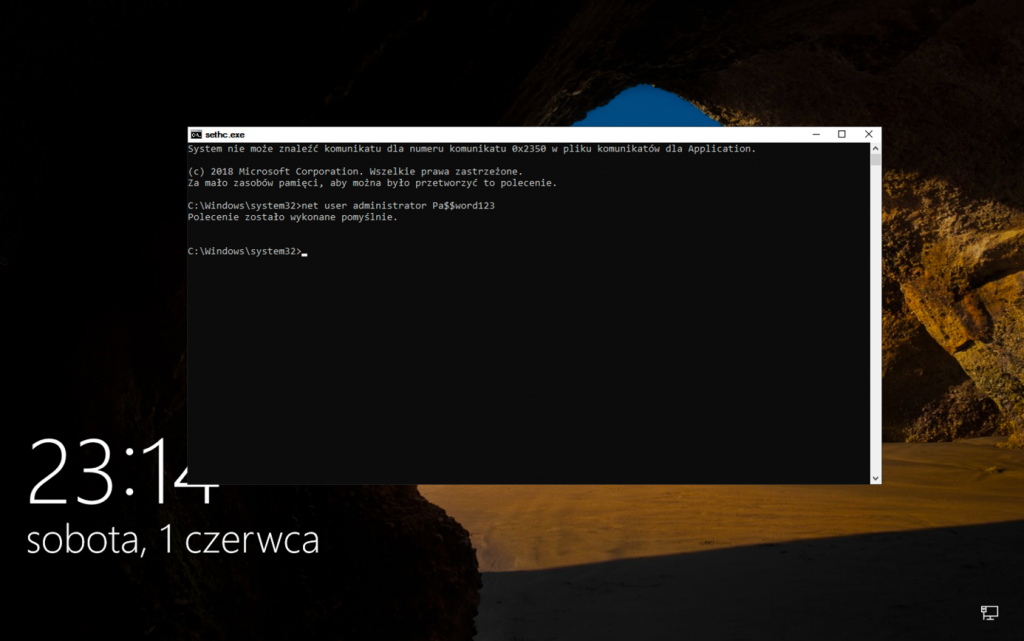

6) Jeśli powyższe blokady Windows nie zadziałają na Twoim komputerze, w tym momencie możesz użyć następującego polecenia, aby zresetować zapomniane hasło systemu Windows do dowolnego konta użytkownika lokalnego na komputerze. Możesz także wykonać inne dowolne polecenie, ponieważ posiadasz najwyższe uprawnienia do komputera (NT AUTHORITY\SYSTEM).

net user twój_użytkownik nowe_hasło

7) Zamknij wiersz polecenia i możesz zalogować się do systemu Windows za pomocą nowego hasła.

Inne programy, na które warto zwrócić uwagę

Nawiązując do powyższego przykładu cyberprzestępcy mogą wykorzystać inne wywołania wbudowanych w Windows programów do robienia „złych rzeczy”. Ponieważ Windows Defender, oprócz Sticky Keys w najnowszych wersjach systemu, wykrywa wszelkie modyfikacje tych plików systemowych warto zwrócić uwagę na wywołanie ich w innych systemach. Są to między innymi:

- Display Switcher: C:\Windows\System32\DisplaySwitch.exe

- On-Screen Keyboard: C:\Windows\System32\osk.exe

- Magnifier: C:\Windows\System32\Magnify.exe

- Narrator: C:\Windows\System32\Narrator.exe

- Accessibility Shortcut keys (Sticky Keys): C:\Windows\System32\sethc.exe

- Utility Manager: C:\Windows\System32\utilman.exe