Na potrzeby naszej najnowszej kampanii zdefiniujmy Threat Intelligence jako zbiór danych gromadzonych, przetwarzanych oraz analizowanych w celu zrozumienia motywów, celów i zachowań cyberprzestępców. Taka analiza umożliwia podejmowanie szybszych, bardziej świadomych, podpartych dowodami decyzji dotyczących bezpieczeństwa oraz zmianę zachowania w walce z cyberprzestępcami z reaktywnego na proaktywne.

„Threat Intelligence to oparta na dowodach wiedza (np. kontekst, mechanizmy, wskaźniki, implikacje i porady zorientowane na działanie) na temat istniejących lub pojawiających się zagrożeń dotyczących zasobów informatycznych” – definiuje Gartner.

Dlaczego Cyber Threat Intelligence (CTI) jest takie ważne?

W świecie cyberbezpieczeństwa „zaawansowane trwałe zagrożenia” (APT) i zespoły obronne nieustannie próbują przechytrzyć się nawzajem. Dane dotyczące następnego ruchu atakującego mają kluczowe znaczenie dla proaktywnego dostosowywania zabezpieczeń i zapobiegania przyszłym atakom.

Organizacje w coraz większym stopniu doceniają wartość CTI i ponad połowa z nich planuje zwiększyć przeznaczone na nie wydatki w nadchodzących kwartałach.

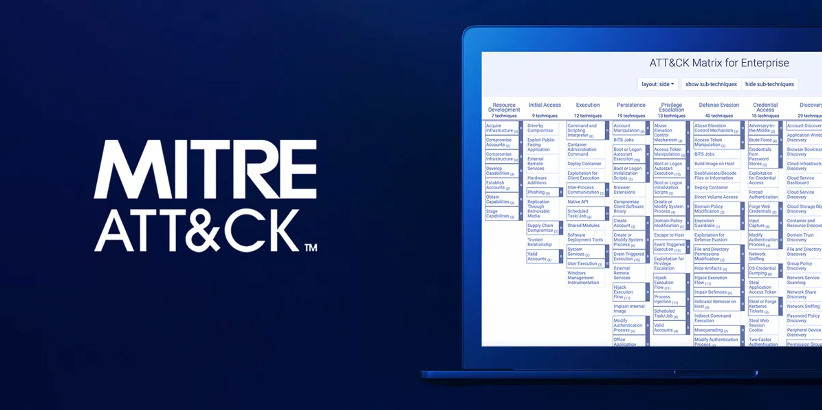

Istnieje jednak różnica między rozpoznaniem wartości a otrzymaniem wartości. Obecnie większość organizacji koncentruje swoje wysiłki tylko na najbardziej podstawowych przypadkach użycia, takich jak integracja źródeł danych o zagrożeniach z istniejącą siecią, systemami IPS, zaporami sieciowymi i systemami SIEM – bez pełnego wykorzystania możliwości, jakie zaoferować może Threat Intelligence.

Firmy trzymające się tego podstawowego poziomu CTI tracą realne korzyści, które mogłyby znacznie wzmocnić ich bezpieczeństwo.

Threat Intelligence jest ważne z następujących powodów:

- rzuca światło na nieznane zagrożenia, umożliwiając obrońcom podejmowanie lepszych decyzji,

- wzmacnia interesariuszy zajmujących się bezpieczeństwem, ujawniając wrogie motywy oraz ich taktyki, techniki i procedury (TTP),

- pomaga specjalistom wewnątrz organizacji lepiej zrozumieć proces decyzyjny hakerów,

- wzmacnia osoby z biznesu, takie jak zarząd, CISO, CIO i CTO, pozwala mądrze inwestować, ograniczać ryzyko, zwiększać efektywność i szybciej podejmować decyzje.

W tej kampanii postaramy się poruszyć szeroki zakres tematów dotyczących Threat Intelligence i opisać metody pozwalające wykorzystać wkład CTI w polityce bezpieczeństwa w organizacji.