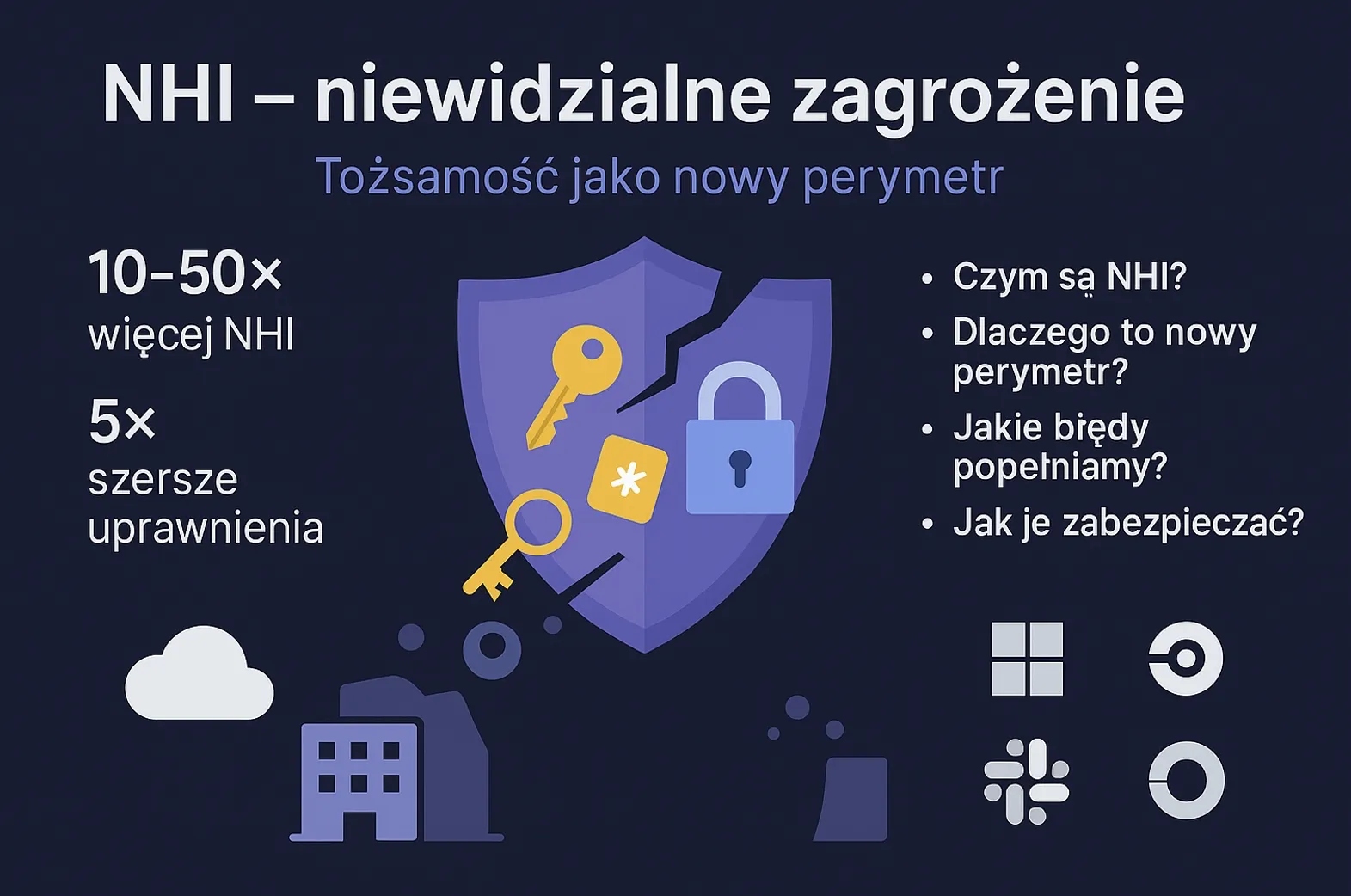

Niniejszy artykuł otwiera serię poświęconą NHI – największemu niewidzialnemu zagrożeniu Twojej organizacji. W kolejnych tygodniach eksperci szczegółowo omówią kluczowe zagadnienia i odpowiedzą na pytania takie jak:

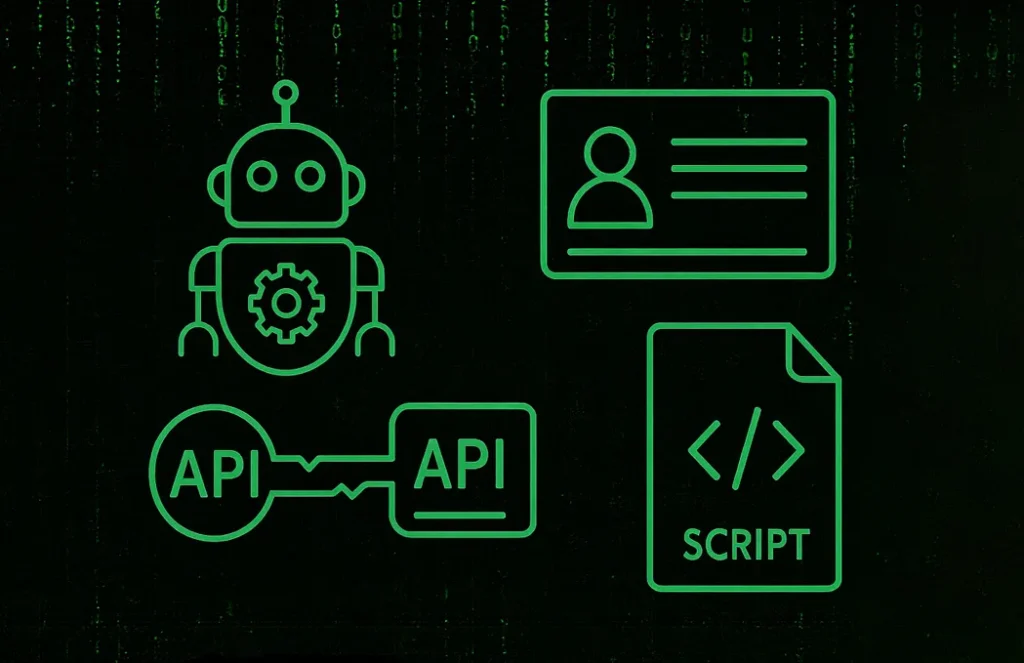

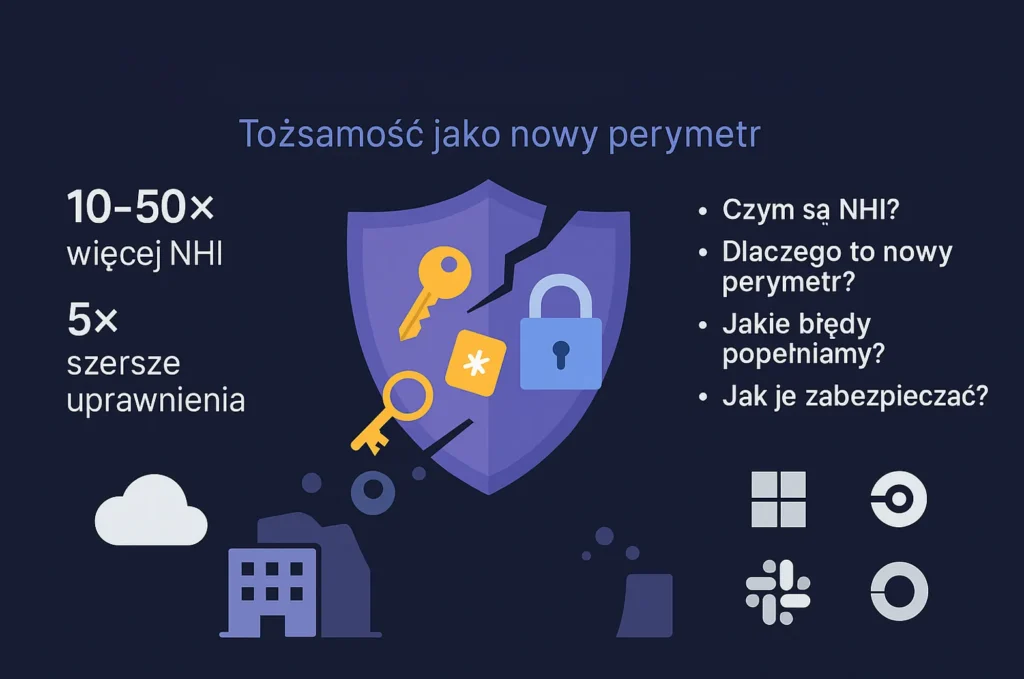

- Czym są tak naprawdę Non-Human Identities i dlaczego w typowej firmie jest ich nawet 10–50 razy więcej niż kont użytkowników?

- Dlaczego NHI to nowy perymetr bezpieczeństwa – i co to oznacza dla działów IT?

- Jakie błędy popełniają firmy przy zarządzaniu NHI (np. czy hasła w kodzie to naprawdę duży problem)?

- Dlaczego standardowe narzędzia IAM, PAM czy CSPM zawodzą w kontekście NHI (zwłaszcza w chmurze)?

- Od czego zacząć porządkowanie i zabezpieczanie NHI – jak może wyglądać plan 30–60–90 dni dla CISO?

- Jak właściwie chronić sekrety NHI (hasła, klucze API, tokeny) przed wyciekiem?

- W jaki sposób monitorować aktywność NHI i wykrywać nadużycia (np. gdy człowiek podszywa się pod maszynę)?

- Jakie wymagania stawiają w tym obszarze najnowsze regulacje (NIS2, DORA, RODO)?

- Czy zarządzanie NHI można usprawnić w modelu usługi (NHI-as-a-Service) i jakie przynosi to korzyści?