Koncepcja Killchain wywodzi się z terminologii wojskowej i opisuje taktykę złożonego, planowanego ataku. Jest opisem modelu opartego na poszczególnych fazach całego procesu, który pomaga w informowaniu, a także zapobieganiu atakom ze strony nieprzyjaciela. Im bliżej początku łańcucha atak jest wykryty, tym lepiej. Atakujący posiada wtedy mniej informacji i z pewnością wyrządził dużo mniej szkód. Cyber Killchain, wykorzystywany w cyberbezpieczeństwie, opisuje typowy schemat działania atakujących mających na celu infiltrację sieci wewnętrznej organizacji. Obrazuje fazy ataku oraz najczęściej wykorzystywane techniki i taktyki hakerskie. Przykładowy killchain używany w środowiskach Active Directory przedstawiono obok.

Przemyślany atak hakerski poprzedzony jest zawsze szczegółowym zdobyciem informacji na temat celu. Obejmuje to informacje o zakresie adresów IP, ilości użytkowników i urządzeń w sieci, działaniach biznesowych firmy, łańcuchu dostaw i klientów, wykorzystywanej technologii itd. Etap ten zwany jest rozpoznaniem zewnętrznym, nazywany również fazą zerową ataku. Atakujący nie robi wtedy jeszcze nic niezgodnego z prawem, po prostu rozgląda się i zbiera powszechnie dostępne informacje. Celem tej fazy killchain’u jest przed wszystkim znalezienie słabych punktów organizacji, które umożliwią dostęp do sieci wewnętrznej.

Dalszym krokiem atakującego jest kompromitacja maszyny w środowisku organizacji, co jest równoznaczne ze zdobyciem dostępu do podstawowych, najmniej chronionych zasobów. Na tym etapie, hakerzy cały czas chętnie korzystają z metod socjotechniki, czyli używają starego dobrego phishingu. Specjalnie spreparowana wiadomość e-mail zawierać będzie szkodliwy załącznik lub link. Po kliknięciu przez użytkownika, na komputerze ofiary zostanie zainstalowane złośliwe oprogramowanie, które pozwoli atakującemu na zdalne sterowanie komputerem lub zdobycie hasła do konta w Active Directory.

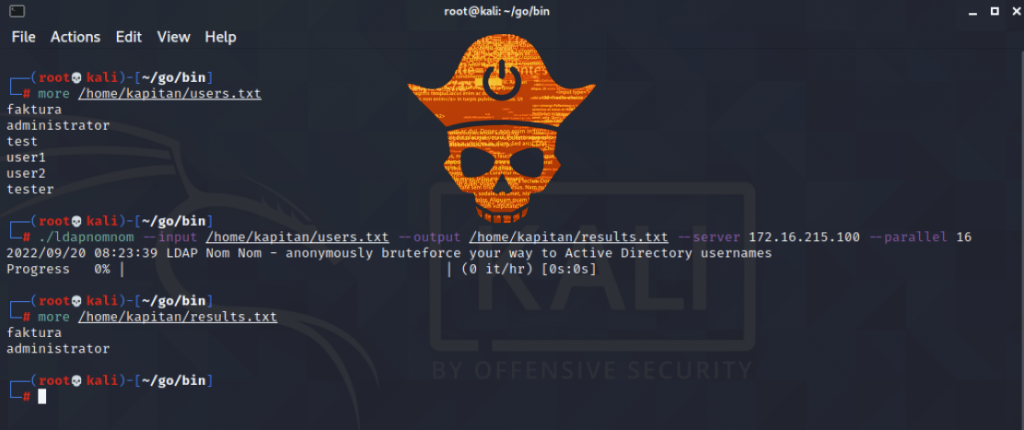

Gdy atakujący zdobędzie już przyczółek w sieci organizacji, zacznie gromadzić informacje, które wcześniej nie były dostępne z zewnątrz. Obejmuje to wyszukiwanie loginów użytkowników, nazw hostów, mapowanie podsieci i systemów, listowanie uprawnień. Ten etap zwany jest rozpoznaniem wewnętrznym, a jego celem jest utworzenie ścieżki ataku, która pozwoli w jak najprostszy i skuteczny sposób zdobyć uprawnienia administratora domeny Active Directory.

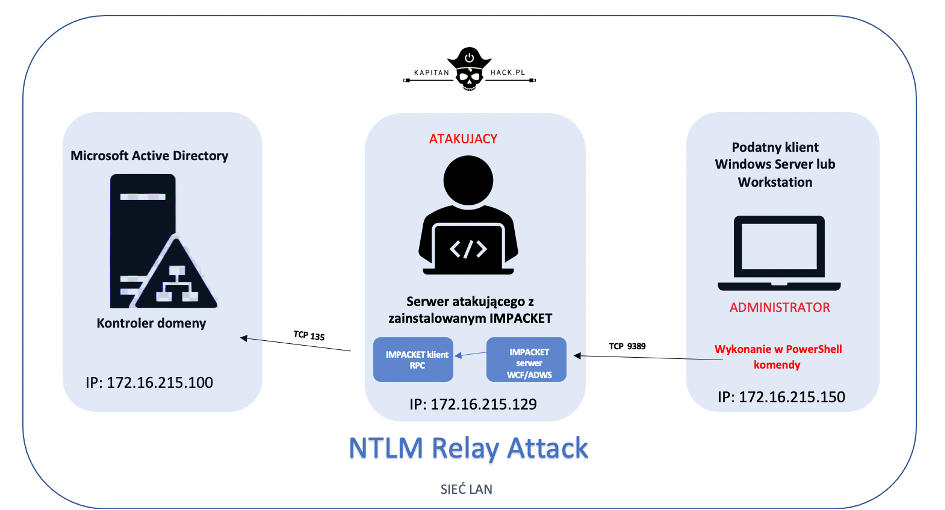

Kolejny etap cyber-killchain to lateral movement. W tej fazie atakujący wykorzystuje narzędzia, takie jak Mimikatz, w celu zdobycia poświadczeń przechowywanych lokalnie na początkowo zainfekowanym komputerze. Za ich pomocą dokonuje ,,przeskoku” na inne konto oraz na innego hosta. Celem tej fazy jest zdobycie poświadczeń konta z jak największymi uprawnieniami w domenie oraz dostanie się do najcenniejszych serwerów.

Jeśli przechwycone uprawnienia są wystraczające do wykorzystania znanych exploitów w strukturze Active Directory, atakujący spróbuje różnych technik do włamania się na kontroler domeny i przejęcia konta z uprawnieniami Domain Admin.

Posiadanie uprawnień administratora domeny przez osobę z zewnątrz wiąże się z całkowitą kompromitacją środowiska AD w organizacji. Jeśli więc, haker przeszedł przez cały killchain, może bez żadnych problemów pobrać wrażliwe dane lub namieszać w strukturze firmy.

W poniższych artykułach pokazaliśmy najgroźniejsze ataki hakerskie wykorzystywane w poszczególnych etapach killchain. Omówione zostały techniczne aspekty ataków oraz możliwości ich wykrywania i zapobiegania. Więcej szczegółów w postach poniżej.