Łatajcie VMWare. Krytyczna podatność w serwerze vCenter

VMware naprawił dwie luki dotyczące popularnego oprogramowania do zarządzania serwerem vCenter Server oraz Vmware Cloud Foundation. Pierwsza (CVE-2023-34048) otrzymała stopień krytyczny (9.8) i dotyczy błędu w zabezpieczeniach implementacji protokołu DCE/RPC, związanych z zapisem poza granicami (out-of-bounds write). Druga, o umiarkowanym stopniu ważności (4.3), dotyczy ujawniania informacji (CVE-2023-34056). Na szczęście do tej pory nie zaobserwowano wykorzystania tych luk na wolności, dlatego zalecamy ich jak najszybsze łatanie.

Nie tak dawno, bo w maju, pisaliśmy o innych krytycznych błędach w oprogramowaniu VMWare – tutaj.

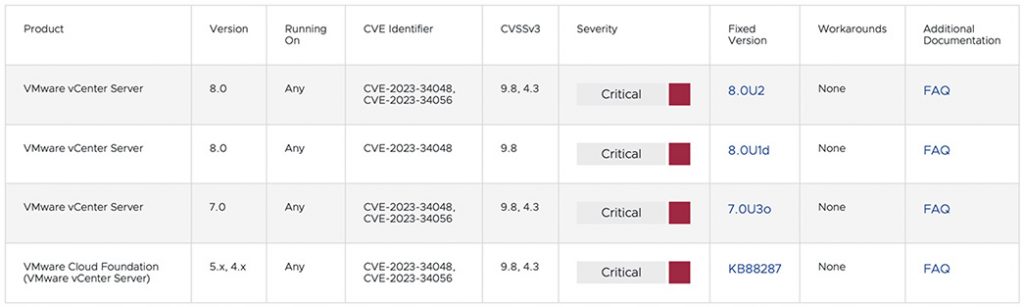

Tym razem podatne są następujące produkty:

- VMware vCenter Server,

- VMware Cloud Foundation (VCF).

Informacja o CVE-2023-34048

CVE-2023-34048 umożliwia osobie atakującej, mającej dostęp sieciowy do podatnego na ataki urządzenia wirtualnego vCenter Server, wyzwolenie zapisu poza granicami, który może prowadzić do zdalnego wykonania kodu.

Luka została zgłoszona przez Grigorija Dorodnowa z Trend Micro Zero Day Initiative i nic nie wskazuje na to, aby była wykorzystywana w środowisku naturalnym.

Informacja o CVE-2023-34056

Druga luka (CVE-2023-34056) w Vmware vCenter Server została zgłoszona przez Olega Moshkowa z Deiteriy Lab OÜ. Umożliwia częściowe ujawnienie informacji, które może umożliwić osobie atakującej bez uprawnień administracyjnych uzyskanie dostępu do nieautoryzowanych danych.

Dostępne poprawki

Nie są dostępne żadne obejścia, dlatego zaleca się użytkownikom jak najszybszą aktualizację do poprawionych wersji. Link do poprawek znajdziecie tutaj.

„Ze względu na krytyczną wagę tej luki i brak obejścia firma VMware udostępniła ogólnie łatkę dla vCenter Server 6.7U3, 6.5U3 i VCF 3.x. Z tych samych powodów firma VMware udostępniła dodatkowe poprawki dla vCenter Server 8.0U1” – podał producent.

Dostępne są również poprawki asynchronicznego serwera vCenter dla wdrożeń VCF 5.x i 4.x.

„W Twojej organizacji mogą być dostępne inne rozwiązania zaradcze, w zależności od stanu zabezpieczeń, strategii dogłębnej obrony i konfiguracji zapór obwodowych i zapór urządzeń. Wszystkie organizacje muszą same zdecydować, czy polegać na tych zabezpieczeniach” – dodała firma.

Zalecamy wszystkim administratorom jak najszybsze zaktualizowanie oprogramowania vCenter i odpowiednie zabezpieczenie infrastruktury w celu uchronienia organizacji przed atakiem.