Malware dostarczany za pomocą szyfrowanego samorozpakowującego się archiwum

Analitycy Trustwave SpiderLabs zidentyfikowali ostatnio znaczny wzrost zagrożeń dostarczanych w archiwach chronionych hasłem, przy czym około 96% z nich jest spamowanych przez botnet Emotet. Według Trustwave w pierwszej połowie 2022 r. pliki ZIP chronione hasłem były trzecim najpopularniejszym formatem archiwum używanym przez cyberprzestępców do ukrywania złośliwego oprogramowania. Jedną z najtrudniejszych przeszkód, jakie napotykają hakerzy, prowadząc tego typu kampanie, jest przekonanie ofiary do otwarcia archiwum przy użyciu dostarczonego hasła.

SpiderLabs zauważył interesujący załącznik wykorzystywany w nowej kampanii dostarczającej malware. Zamaskowany jako faktura plik w formacie ZIP zawiera zagnieżdżone samorozpakowujące się archiwa (SFX). Pierwsze z nich to RAR SFX (RARsfx), którego jedynym celem jest wykonanie drugiego RARsfx, zawartego w nim samym. Drugi plik RARsfx chroni hasło, ale mimo to do wyodrębnienia i wykonania jego zawartości nie są potrzebne żadne działania użytkownika. W niektórych przykładach zagnieżdżone archiwum SFX jest dalej hermetyzowane w innym archiwum, tak aby zwiększyć liczbę warstw do docelowego ładunku.

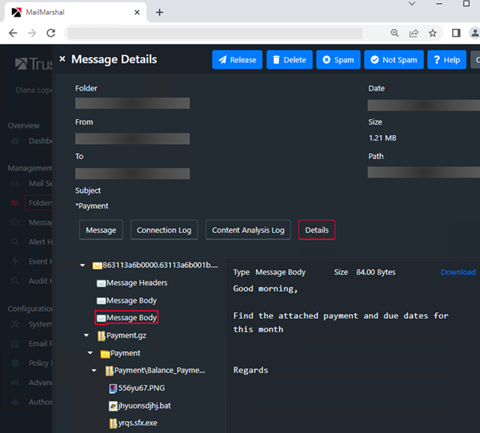

Poniżej próbka maila przeanalizowana narzędziem MailMarshal:

Głównym czynnikiem sukcesu w dostarczaniu zagrożeń za pośrednictwem plików chronionych hasłem, takich jak Emotet, jest intuicja odbiorcy wiadomości. Należy nakłonić użytkownika do otwarcia archiwum za pomocą hasła zawartego w e-mailu. Poniżej przedstawimy jednak kampanię, która próbuje ominąć ten czynnik ludzki i uprościć dostarczenie złośliwego ładunku na stacje roboczą.

Zagnieżdżone archiwum SFX

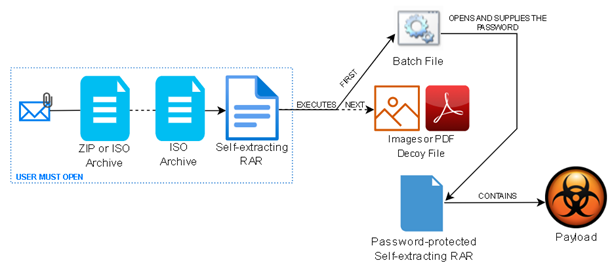

Archiwa samorozpakowujące są powszechnie używane do dystrybucji złośliwego oprogramowania. Skonfigurowanie archiwum jako SFX sprawia, że jest ono wykonywalne. Taki format cechuje wygoda, ponieważ zawartość można rozpakować bez użycia narzędzi specjalistycznych, takich jak np. 7-zip. Co ważne, w przypadku tego ataku archiwa SFX zapewniają również możliwość uruchamiania poleceń skryptowych. Przeanalizowana próbka zawiera archiwum SFX i wykorzystuje ikonę PDF lub Excel, aby wyglądać wiarygodnie. Składa się z następujących trzech elementów:

- plik wsadowy – program uruchamiający komponent RARsfx,

- archiwum RARsfx – chroniony hasłem kontener ładunku,

- obrazy lub plik PDF – tylko przynęta.

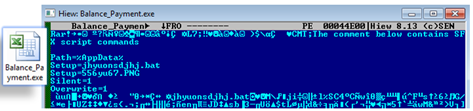

Poniżej polecenia ze skryptu oraz ikona pliku RARsfx zawarte w złośliwym załączniku:

Polecenia skryptowe z nadrzędnego pliku RARsfx dyskretnie wyodrębniają kolejne składniki do folderu %AppData%. Następnie uruchamiane są dwa komponenty – najpierw plik wsadowy, a następnie obraz lub plik PDF. Wszystko przedstawia poniższy schemat:

Wykonanie pliku wsadowego prowadzi do instalacji złośliwego oprogramowania czającego się w chronionym hasłem RARsfx. Skrypt wsadowy określa hasło do archiwum i folderu docelowego, w którym zostanie wyodrębniony ładunek. Wraz z tym procesem wywoływany jest wiersz polecenia, a przynęta, czyli obraz lub plik PDF, próbuje ukryć to zachowanie przed użytkownikiem.

W innych przykładach niektóre archiwa RARsfx nie mają pliku-przynęty, a ponadto ścieżka docelowa komponentów RARsfx zmieniana jest na folder %temp%.

Docelowy ładunek

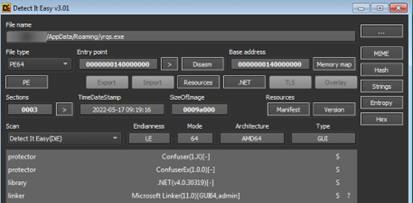

Chroniony hasłem plik RARsfx zawiera jeden plik, wykonywalny ładunek. Plik wykonywalny jest wyodrębniany i wykonywany z folderu %AppData%. Wszystkie pliki exe w tej kampanii są skompilowane na platformie .NET i zaciemnione za pomocą ConfuserEX, darmowej ochrony aplikacji .NET o otwartym kodzie źródłowym.

Ładunki zaobserwowane w tej kampanii to CoinMiner i QuasarRat. Poniżej przykład z tym pierwszym, chronionym aplikacją ConfuserEX:

CoinMiner to zagrożenie, które kopie kryptowaluty przy użyciu zasobów zainfekowanego systemu i przesyła zyski do atakującego. Złośliwe oprogramowanie może również wykazywać zachowanie kradzieży poświadczeń, ponieważ jest w stanie odczytywać dane użytkownika w przeglądarkach internetowych i uzyskiwać dostęp do profili programu Microsoft Outlook. Taką wszechstronność osiąga się dzięki modułowej konstrukcji, a od operatora serwera Command & Control zależy, jakie zadanie należy wykonać.

W przeanalizowanych próbkach po uruchomieniu CoinMinera jego kopia tworzy się w folderze %AppData%, a jako mechanizm trwałości upuszczany jest skrypt VBS w lokalizacji startowej. CoinMiner używa Windows Management Instrumentation (WMI) do zbierania informacji z systemu – takich jak hardware i zainstalowane oprogramowanie antywirusowe. Taka technika jest często wykorzystywana, aby uniknąć wykonywania w piaskownicy i utrudnić analizę.

Inny ładunek to niesławny Quasar RAT – trojan zdalnego dostępu (RAT) o otwartym kodzie źródłowym, publicznie dostępny w serwisie GitHub. Malware jest powszechnie stosowany w kampaniach ogólnoświatowych, a wybierany ze względu na swoje potężne możliwości. Agencja Bezpieczeństwa Cyberbezpieczeństwa i Infrastruktury (CISA) przedstawiła analizę techniczną Quasar – możecie się z nią zapoznać tutaj.

Podsumowanie

Samorozpakowujące się archiwa istnieją już od dłuższego czasu i ułatwiają dystrybucję plików wśród użytkowników końcowych. Warto wiedzieć, że stanowią spore zagrożenie dla bezpieczeństwa, ponieważ zawartość pliku jest niemożliwa do zweryfikowania przed skanery AV. Opisana wyżej technika ataku wymaga tylko jednego kliknięcia, a do złamania celu nie jest wymagane wprowadzanie hasła. W rezultacie cyberprzestępcy mogą przeprowadzić wiele groźnych ataków – jak przechwytywanie wykopanych kryptowalut, kradzież danych uwierzytelniających czy nawet wdrożenie ransomware.