Malware w podpisanym przez Microsoft sterowniku Netfilter!

Microsoft podpisał sterownik innej firmy, Netfilter, dla systemu Windows, który zawierał złośliwe oprogramowanie typu rootkit przekierowujące ruch do chińskiego adresu IP. Sterownik Netfiler krąży głównie wśród społeczności graczy komputerowych. Gigant technologiczny przyznał się do incydentu i obecnie bada problem, ale jednocześnie bagatelizuje jego wpływ.

Odkrycia dokonał Karsten Hahn, analityk złośliwego oprogramowania w G Data, który napisał o tym na Twitterze 25 czerwca.

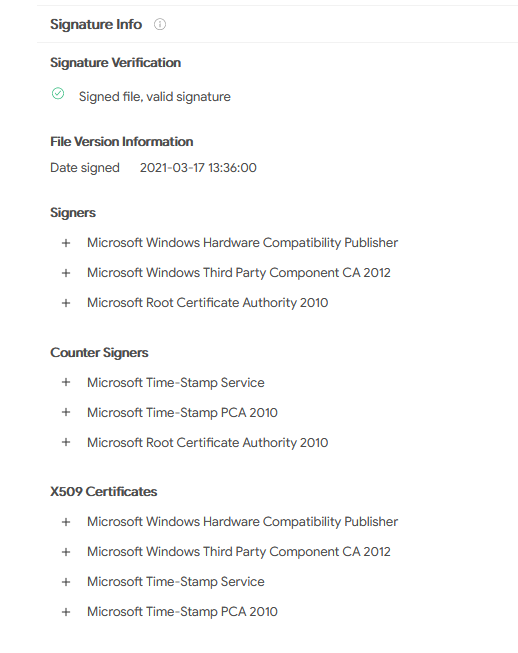

Post zamieścił po tym jak zauważył w swoim systemie bezpieczeństwa podejrzany incydent związany właśnie ze sterownikiem „Netfilter’a”, który następnie przeanalizował. Ku swojemu zaskoczeniu odkrył, że badane oprogramowanie jest podpisane przez Microsoft. Przypominamy, że począwszy od systemu Windows Vista, każdy kod działający w trybie jądra musi zostać przetestowany i podpisany przed wydaniem publicznym, aby zapewnić stabilność systemu operacyjnego. Sterowniki bez certyfikatu Microsoft nie mogą być domyślnie instalowane.

Jak doszło do podpisu rootkita?

Kiedy gigant z Redmont zaobserwował rootkita, okazało się, że komunikuje się on z chińskimi adresami IP serwerów C2 (dowodzenia i kontroli) i jak się okazuje, należą one do jednej z firm, które Departament Obrony Stanów Zjednoczonych określił jako „Community Chinese Military”.

Adres URL „hxxp://110.42.4.180:2081/u” w dekodowanej liście ciągów znaków kodu sterownika to serwer rootkita. Sterownik Netfilter łączy się z nim w celu pobrania informacji o konfiguracji.

Po połączeniu się z zakodowanym adresem URL „hxxp://110.42.4.180:2081/u” serwer odpowiada następującym ciągiem.

Podstawową funkcjonalnością tego szkodliwego oprogramowania jest przekierowanie IP. Lista docelowych adresów IP jest przekierowywana do 45(.)248.10.244:3000. Te adresy IP oraz cel przekierowania są pobierane z „hxxp://110.42.4.180:2081/s”.

Chociaż Microsoft przyznał się do błędu i zaczął badać incydent, zbagatelizował wpływ sterownika. Skupili się na pomyśle, że ponieważ sterownik był skierowany do graczy i krążył tylko wśród ich społeczności, nie wiadomo, aby naraził na szwank użytkowników korporacyjnych. Ponadto dodał, że rootkit działa tylko wtedy, gdy użytkownik autoryzuje sterownik i uzyskuje dostęp na poziomie administratora na komputerze w celu zainstalowania sterownika. Chodzi o to, że Netfilter nie będzie stanowił zagrożenia dla komputera, chyba że zrobimy wszystko, aby go zainstalować.

W swoim poście na blogu Microsoft napisał, że „dopracuje” proces podpisywania, zasady dostępu partnerów i walidację. Gigant technologiczny ogłosił, że zawiesił już konto i jest obecnie sprawdzane pod kątem przesyłania dodatkowych znaków złośliwego oprogramowania.

„Nie widzieliśmy żadnych dowodów na ujawnienie certyfikatu podpisywania WHCP. Infrastruktura nie została naruszona, powiedział Microsoft. Aktywność aktora ogranicza się do sektora gier, szczególnie w Chinach i nie wydaje się być skierowana do środowisk korporacyjnych. Firma ujawniła, że w tej chwili nie przypisujemy tego aktorowi będącemu państwem narodowym. Celem aktora jest wykorzystanie sterownika do sfałszowania swojej lokalizacji geograficznej, aby oszukać system i grać z dowolnego miejsca. Złośliwe oprogramowanie umożliwia im uzyskanie przewagi w grach i prawdopodobnie wykorzystywanie innych graczy poprzez naruszanie ich kont za pomocą popularnych narzędzi, takich jak keyloggery, ostrzegł Microsoft.”

Firma niezwłocznie dodała sygnatury złośliwego oprogramowania do programu Windows Defender i obecnie prowadzi wewnętrzne dochodzenie. W chwili pisania tego tekstu nadal nie wiadomo, w jaki sposób sterownik mógł przejść proces podpisywania.

Twórca sterownika, Ningbo Zhuo Zhi z Innovation Network Technology, współpracował z Microsoft, aby zbadać i naprawić wszelkie znane luki w zabezpieczeniach, w tym dotyczące sprzętu, którego dotyczy problem. Użytkownicy mają otrzymać „czyste” sterowniki za pośrednictwem usługi Windows Update.

Podsumowanie

Incydent nie napawa optymizmem. Wiele osób postrzega podpisany sterownik lub program jako potwierdzenie, że jest on bezpieczny. Powyższa sytuacja może stwarzać obawy wśród użytkowników. Mogą oni wahać się przed instalowaniem nowych sterowników w odpowiednim czasie, jeśli obawiają się, że może istnieć w nim złośliwe oprogramowanie, nawet jeśli te sterowniki pochodzą bezpośrednio od producenta. Zgodnie z poradą Microsoft zalecamy włączenie reguł blokujących instalację sterowników – unikniemy tych i podobnych problemów w przyszłości.