Malware wykorzystujący kody odpowiedzi HTTP do komunikacji z serwerem C2

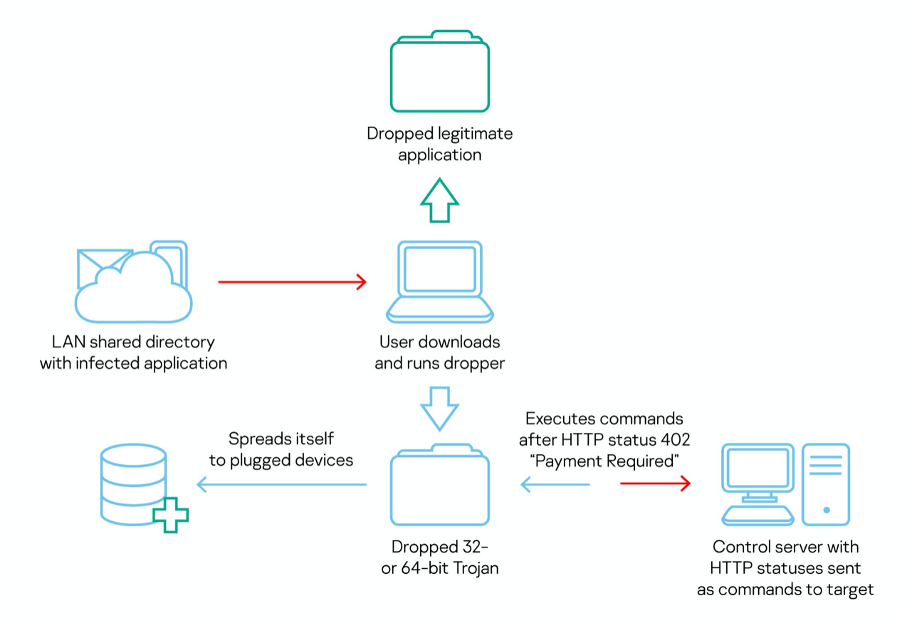

Zespół specjalistów z Kaspersky odkrył i opisał nową, usprawnioną wersję popularnego malware COMpfun. Malware ten jest z kategorii Remote Access Trojan (RAT) i wykorzystywany jest prawdopodobnie przez grupę Turla APT, która atakuje podmioty dyplomatyczne w Europie. Początkowo malware ten podszywał się pod legalną aplikację Visa, która faktycznie instaluje aplikację płatniczą, ale oprócz tego również trojana. Co, przykuło naszą uwagę to dwie nowe funkcjonalności w tej wersji wirusa. Po pierwsze, gdy do zainfekowanego systemu zostanie podłączone wymienne urządzenie USB, to COMpfun będzie próbował zaszyć się na nim w celu przeniesienia się na więcej urządzeń. Drugą ciekawą funkcją jest wykorzystanie status kodów HTTP/HTTPS do zdalnego sterowania malware.

Sam malware COMpfun obserwowany jest w cyberatakach od 2014 roku. Wyposażony w podstawowe moduły do szpiegowania i eksfiltracji danych takie jak keylogger czy przechwytywanie ekranu i atakuje kluczowe podmioty polityczne i gospodarcze w Europie. Z jaką skutecznością – tego do końca nie wiemy. Jednak to aktualizacja trojana, zwana „Reduktor” wywołała ostatnio spore zamieszanie w środowisku cyberbezpieczeństwa. Oprócz automatycznej propagacji na podłączone urządzenia po USB, teraz trojan zdolny jest do odbierania i wykonywania poleceń osoby atakującej, która przesyła rozkazy w postaci kodów stanu HTTP. Ta innowacyjna metoda powoduje, że ruch od serwera C2 jest uznawany za normalne działanie i zwracanie standardowych odpowiedzi serwera HTTP.

„Zaobserwowaliśmy interesujący protokół komunikacyjny C2 wykorzystujący rzadkie kody statusu HTTP / HTTPS”- powiedzieli specjaliści z Kaspersky. „Kilka kodów statusu HTTP (422–429) z klasy „błąd klienta” informuje trojana, co operator żąda, aby wykonał. Po tym, jak serwer Command & Control wyśle status „Wymagana płatność” (402), wszystkie wcześniej odebrane polecenia zostaną wykonane.”

Kody statusu HTTP to znormalizowane wiadomości wysyłane przez serwer w odpowiedzi na żądanie klienta. Atakujący wydając polecenia zdalne w postaci tych kodów, zaciemnia wykrycie szkodliwej aktywności podczas skanowania i analizy ruchu sieciowego.

Aby wyeksportować skradzione dane do C2 przez HTTP / HTTPS, szkodliwe oprogramowanie wykorzystuje szyfrowanie RSA. Aby ukryć dane lokalnie, trojan implementuje kompresję LZNT1 i jednobajtowe szyfrowanie XOR.

Operatorzy tego szkodliwego oprogramowania nadal koncentrują się na placówkach dyplomatycznych i wybierają zainfekowaną aplikację związaną z płatnością Visa. Nie wykluczone jednak, że rozszerzą swoją działalność na inne cele oraz zmienią wektor ataku. Programiści odpowiedzialni za COMpfun wykazali się inwencją i zaimplementowali metodę, która jest w stanie przechytrzyć większość sieciowych narzędzi do bezpieczeństwa. Warto znać takie zagrożenia i być na nie przygotowanym.