Messenger testuje nowe funkcje szyfrowania end-to-end

Facebook od dawna jest krytykowany za to, że nie używa szyfrowania end-to-end jako domyślnej opcji dla swojej usługi przesyłania wiadomości. Wkrótce może się to zmienić.

Kilka dni temu Facebook ogłosił, że rozpoczął testowanie domyślnego szyfrowania typu end-to-end wśród niektórych użytkowników swojej aplikacji Messenger. Firma planuje wdrożyć tę funkcję, dla wiadomości i połączeń na całym świecie, w przyszłym roku.

Dzięki kompleksowemu szyfrowaniu Facebook i jego firma macierzysta Meta nie będą mogli przeglądać prywatnych rozmów swoich użytkowników — mogą to robić tylko nadawcy i odbiorcy. Jest to bardzo istotna funkcja pod kątem bezpieczeństwa oraz oczywiście prywatności. Szyfrowanie end-to-end chroni użytkowników przed cyberprzestępcami i hackerami, ale także przed organami ścigania, które mogą wymagać od platform mediów społecznościowych udostępnienia prywatnej historii czatów w ramach dochodzenia.

Ogłoszenie Facebooka pojawiło się równocześnie z protestem zwolenników prywatności po tym, jak firma przekazała prywatne wiadomości między matką a córką policji w Nebrasce w sprawie związanej z aborcją. Facebook powiedział jednak, że jego aktualizacja zabezpieczeń nie ma związku ze sprawą z Nebraski.

Jak dotąd WhatsApp jest jedyną usługą należącą do Meta, która używa domyślnego szyfrowania typu end-to-end. W zeszłym roku Meta rozpoczęła testowanie kompleksowego szyfrowania wiadomości i połączeń na Instagramie, jednak temat chyba na razie skończył się na testach.

Facebook już teraz oferuje użytkownikom szyfrowanie typu end-to-end dla tak zwanych „tajnych czatów”, które należy włączyć. Nie jest jasne, jaki procent z 3 miliardów użytkowników Facebooka faktycznie jest świadoma tej funkcjonalności i szyfruje swoje wrażliwe konwersacje.

Szyfrowane kopie zapasowe

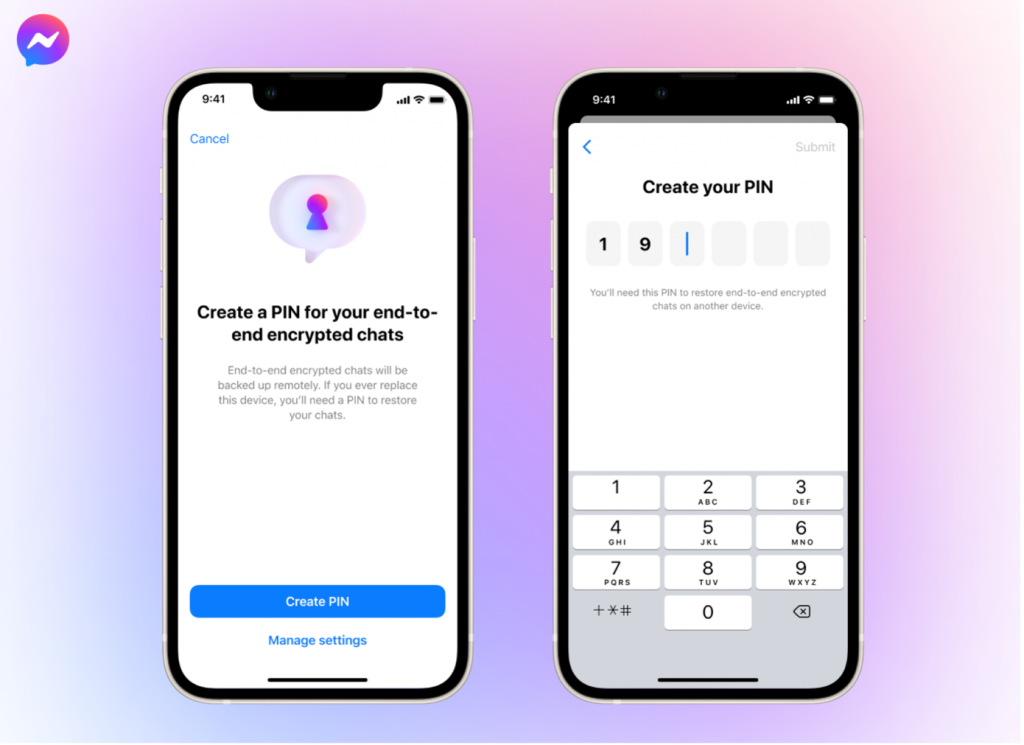

Oprócz domyślnego szyfrowania end-to-end, Facebook testuje również nową funkcję bezpiecznego przechowywania, aby tworzyć kopie zapasowe wiadomości użytkowników na wypadek utraty telefonu komórkowego lub komputera i decyzji o przywróceniu historii wiadomości na innym urządzeniu.

Po włączeniu szyfrowania end-to-end Facebook, ani nikt inny, nie będzie miał dostępu do historii wiadomości, tak więc przechowywanie i odtwarzanie z kopii zapasowych wcale nie jest takie proste.

Aby uzyskać dostęp do backupów, użytkownicy muszą albo utworzyć kod PIN, albo wygenerować kod tylko im znany. Inną opcją jest użycie usługi w chmurze, takiej jak iCloud, do przechowywania tajnego klucza, który umożliwia użytkownikom dostęp do kopii zapasowych. Ta ostatnia metoda jest bezpieczna, ale nie jest chroniona przez kompleksowe szyfrowanie Messengera, powiedział Facebook.

Szczegóły nowych funkcji

Facebook podał do wiadomości, że w ciągu najbliższych tygodni będzie systematycznie testowane nowe funkcjonalności na losowych grupach użytkowników. Wdrożenie wszystkich z nich w wersji ostatecznej planowane jest na początek roku 2023. Poniżej szczegółowe informacje:

Rozszerzanie obszarów szyfrowania

Facebook chce, aby wszystkie funkcje kochane przez użytkowników były tak samo dostępne w szyfrowanych czatach typu end-to-end. Wkrótce usunięte wiadomości będą synchronizowane na innych urządzeniach. Zaczęto również testować możliwość cofania wysyłania wiadomości szyfrowanych, odpowiadania na relacje na Facebooku i oferowania innych sposobów uzyskiwania dostępu do całkowicie zaszyfrowanych wiadomości i połączeń. Na przykład planowane jest też wdrożenie szyfrowania rozmów głosowych end-to-end do zakładki „Połączenia”.

Weryfikacja Kodu:

Nowa funkcja zabezpieczeń, o nazwie „Code Verify”, jest rozszerzeniem do przeglądarki internetowej typu open source. Dostępne w Chrome, FireFox i Microsoft Edge, automatycznie weryfikuje autentyczność kodu podczas korzystania z witryny www.messenger.com. To pozwoli potwierdzić skuteczność kompleksowego szyfrowania, pokazując, że kod internetowy nie został naruszony ani zmieniony.

Testowanie pełnego szyfrowania czatów:

Kilka dni temu oficjalnie rozpoczęto testowanie domyślnych, kompleksowo zaszyfrowanych czatów między niektórymi osobami. Jeśli jesteś w grupie testowej, niektóre z Twoich najczęstszych czatów mogą być automatycznie szyfrowane metodą end-to-end, co oznacza, że nie musisz nawet włączać tej funkcji. Nadal będziesz mieć dostęp do historii wiadomości, ale wszystkie nowe wiadomości lub połączenia z tą osobą będą w pełni szyfrowane. Istotne jest to, że pomimo szyfrowania, nadal będzie można zgłaszać wiadomości naruszające regulamin platformy, np. wyzwiska, groźby czy nielegalny handel.

Usunięcie trybu zanikania na Messengerze:

Obecnie na Messengerze dostępne są dwie funkcje, w których wiadomości wyświetlane w szyfrowanym czacie typu end-to-end automatycznie znikają: tryb zanikania i znikające wiadomości. „Vanish Mode” został wycofany, ale tryb znikających wiadomości będzie nadal dostępny w ustawieniach całkowicie zaszyfrowanych czatów. Ten tryb umożliwia zniknięcie (całkowite skasowanie) wiadomości w wybranym czasie po ich obejrzeniu.

Testowanie rozszerzonych funkcji czatu na Instagramie:

W zeszłym roku rozpoczęto ograniczony test zaszyfrowanych wiadomości i połączeń na Instagramie, a w lutym rozszerzono testy na osoby dorosłe z Ukrainy i Rosji. Wkrótce testy zostaną rozbudowane jeszcze bardziej, aby objąć ludzi z większej liczby krajów i dodać więcej funkcji, takich jak czaty grupowe. Jeśli jesteś w grupie testowej, zobaczysz monit z pytaniem, czy chcesz rozpocząć całkowicie zaszyfrowany czat, oraz przypomnienie, jak zgłaszać wiadomości.