Microsoft ogłosił, że rezygnuje z polityki wygasania haseł w Windows

Kilka tygodni temu firma Microsoft opublikowała oficjalne oświadczenie, że przygotowuje się do wycofania polityki wygasania haseł dla systemów Windows ze swojego baseline’u. Oznacza to, że ustawienia Microsoft nie będą wymuszały na użytkownikach okresowej zmiany hasła na ich konto domenowe.

Polityka wygasania haseł jest jedną z metod zabezpieczeń Windows przed kradzieżą hasła lub jego skrótu (hash’a). Jeśli hasło nie zostało skradzione, tak naprawdę nie ma potrzeby jego okresowego zmieniania. Ponadto, jeśli użytkownik podejrzewa, że jego hasło lub hash zostało przejęte a konto skompromitowane, to powinien sam wymusić zmianę hasła natychmiast, a nie czekać na termin polityki, na przykład 30dni.

Domyślnie w systemach Windows „data ważności” hasła przy włączonej polityce to 42 dni. W większości organizacji okres ten skracany jest do 30 dni. W sytuacji, gdy hacker zdobędzie hash hasła, nie będzie raczej czekał tygodniami żeby go użyć – zrobi to natychmiast. Wniosek z tego taki, że ta polityka, powszechnie stosowana, ma niewiele wspólnego z zabezpieczeniem przeciwko dzisiejszym, targetowanym atakom na hasła w organizacji. Atakujący działają szybko, mają przemyślany każdy krok i opracowując strategię ataku z pewnością wiedza, kiedy hasło użytkownika wygaśnie i kiedy jest najlepszy moment na atak.

Microsoft chyba też to przemyślał, a co więcej ogłosił, że usunięcie polityki wygasania hasła przyczyni się do zmniejszenia udanych ataków kompromitujących konta. Opublikowany przez Microsoft post na blogu brzmi w wolnym tłumaczeniu następująco:

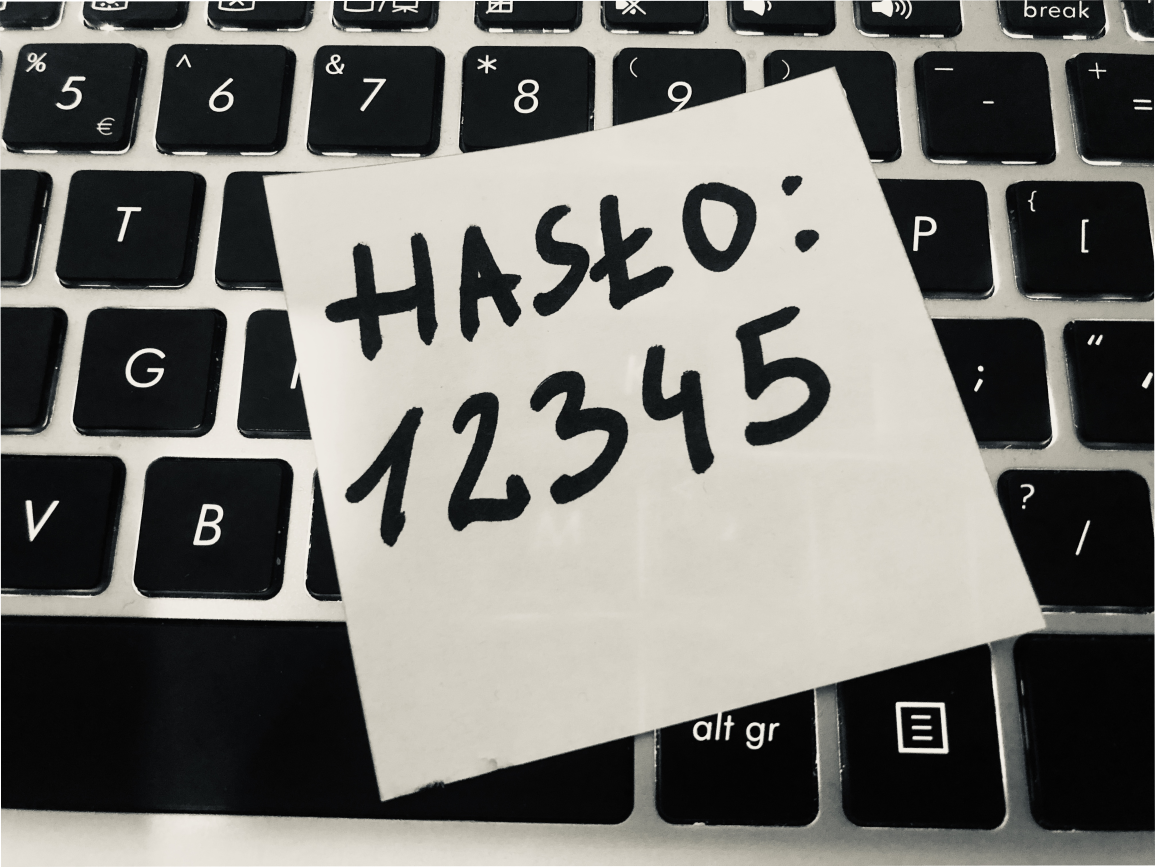

„Obecnie wymagamy od ludzi tworzenia haseł trudnych do zapamiętania, dlatego użytkownicy często zapisują je tam, gdzie inni mogą łatwo zobaczyć. Gdy wymuszamy częstą zmianę haseł użytkownicy idą na łatwiznę i wprowadzają niewielkie, przewidywalne poprawki (…)”

Jak widzimy, Microsoft kieruje się następującą ideą: lepiej mieć jedno złożone hasło zapisane jedynie w pamięci naszego mózgu niż proste, przewidywalne hasła zapisywane na kartce i powtarzające się w wielu systemach.

Dodatkowo twórcy systemu Windows opierają się tutaj na wieloletnich badaniach nad zabezpieczeniem haseł i podają, że alternatywne metody, takie jak lista zakazanych haseł czy uwierzytelnianie wieloetapowe są o wiele bardziej skuteczne (jakbyśmy nie wiedzieli tego bez opinii amerykańskich naukowców). Microsoft wspomina tutaj o tym, że wszystkie nowoczesne metody zabezpieczania kont i haseł otrzymujemy w Azure Active Directory. Widać tutaj ewidentny krok firmy w stronę rozwoju i namawiania do korzystania z usług chmurowych.

Jednocześnie Microsoft twierdzi, że porzucając opcję wygaśnięcia hasła, nie zrezygnują z innych polityk, takich jak złożoność hasła, długość czy historia oraz nie wykluczają, że dodadzą kilka nowych. O bezpiecznych hasłach w organizacji i ich analizie pisaliśmy tutaj.