Microsoft wyłączy obsługę „Basic authentication” w Exchange w chmurze. Co to oznacza dla firm?

Klienci Microsoft mają czas do 1 stycznia 2023, by dostosować się do zmiany w sposobie uwierzytelniania do usług Microsoft Exchange. Od 1 października br. producent zaczął wyłączać podstawowe uwierzytelnianie (z ang. Basic authentication) dla określonych protokołów w Exchange Online.

Taką decyzję firma podjęła nie bez powodu. O tym, jak niebezpieczne może być nieświadome domyślne włączenie tej opcji oraz jak sprawdzić, które usługi na Exchange w chmurze korzystają z tej formy uwierzytelnienia, pisaliśmy tutaj na początku kwietnia.

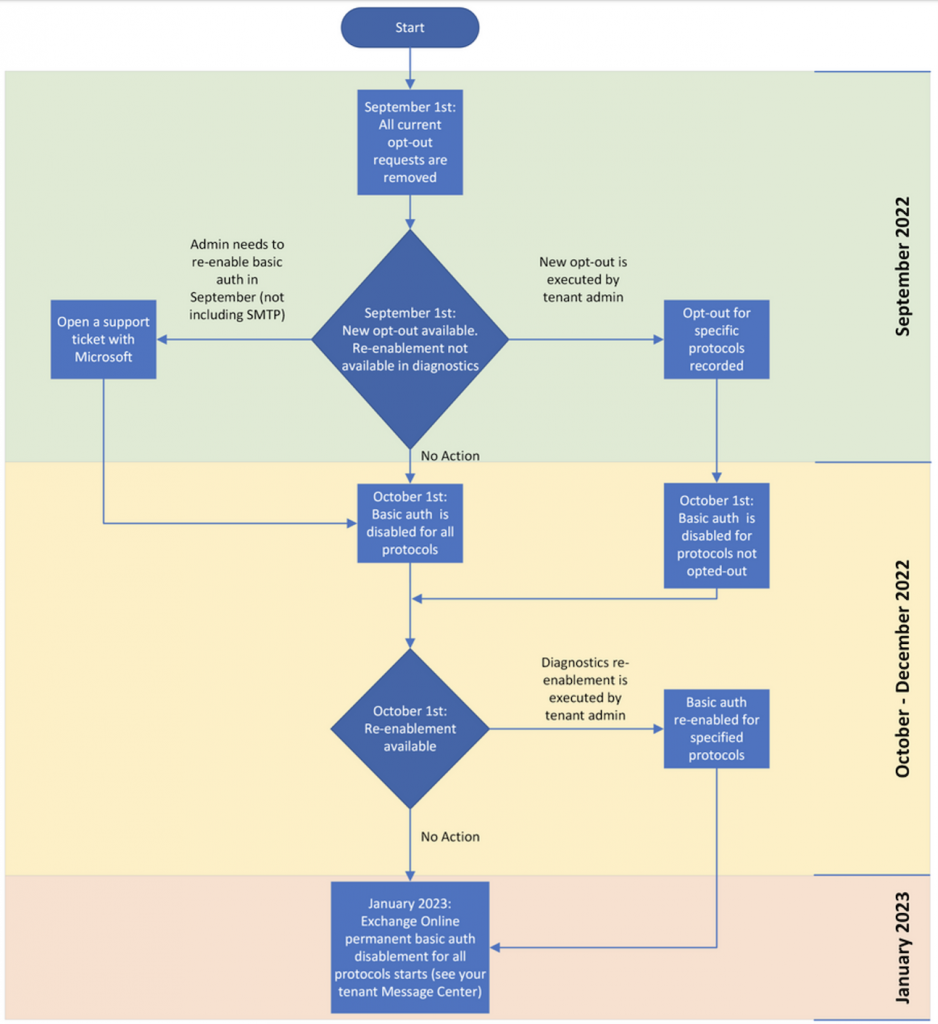

Na swoim blogu producent zamieścił dokładny harmonogram działań aż do momentu całkowitego wyłączenia usługi w styczniu 2023 roku.

Wkrótce firmy będą zmuszone do podjęcia odpowiednich działań, jeśli jeszcze tego nie zrobiły.

„Od 1 października zaczniemy losowo wybierać tenanty i wyłączać podstawowy dostęp do uwierzytelniania dla MAPI, RPC, książki adresowej trybu offline (OAB), usług internetowych Exchange (EWS), POP, IMAP, Exchange ActiveSync (EAS) i zdalnego PowerShell. Wiadomość zostanie wysłana do Centrum wiadomości 7 dni wcześniej, a powiadomienia z pulpitu nawigacyjnego kondycji usług zostaną wysłane do każdego tenanta w dniu zmiany” – wspomina na blogu Microsoft.

Warto zauważyć, że nie będą wyłączane ani zmienianie żadne ustawienia uwierzytelniania dla protokołu SMTP.

Co ta zmiana oznacza dla firm?

Przede wszystkim zwiększy się bezpieczeństwo usług dla poczty :).

Ataki na usługi wykorzystujące uwierzytelnianie podstawowe należą do jednych z najczęściej przeprowadzanych przez hakerów.

Administratorzy w firmach powinni przejrzeć wszystkie wdrożone wcześniej aplikacje i usługi, które wykorzystują powyżej opisywany sposób uwierzytelnienia, i dostosować je do nowych wymagań. Jeśli już wyłączyli tę formę uwierzytelniania podstawowego, zmiana Microsoft nie wpłynie ani na tenanty, ani na użytkowników. Microsoft uspokaja klientów, którzy jeszcze tego nie zrobili, stwierdzeniem:

„Jeśli tego nie zrobiłeś (lub nie masz pewności), sprawdź w Centrum wiadomości najnowsze dane zawarte w miesięcznych raportach użytkowania, które wysyłamy co miesiąc od października 2021 roku. Dane za sierpień 2022 zostaną wysłane w ciągu kilku pierwszych dni września”.

Czy tak szybkie wdrożenie w życie powyższej decyzji ma związek z ostatnio wykrytymi atakami i zero-dayami na Exchange? Z pewnością po części tak.