Możliwe pełne przejęcie domeny Active Directory. Winna podatność w dMSA

Mamy nową poważną lukę bezpieczeństwa w Active Directory na Windows Server 2025.

W ubiegłym tygodniu (dokładnie 21 maja) badacz bezpieczeństwa z Akamai, Yuval Gordon, opublikował szczegółową analizę podatności w systemie Windows Server 2025, która umożliwia eskalację uprawnień w środowisku Active Directory (AD). Podatność ta, nazwana „BadSuccessor”, wykorzystuje mechanizm Delegated Managed Service Accounts (dMSA) do przejęcia kontroli nad dowolnym kontem w domenie.

Szczegóły techniczne

- Mechanizm ataku: atakujący tworzy nowy obiekt dMSA w AD, przypisując mu atrybut msDS-ManagedPasswordId, wskazujący na SID istniejącego konta. Następnie poprzez manipulację atrybutem msDS-GroupMSAMembership uzyskuje dostęp do hasła tego konta.

- Wymagania: uprawnienie do tworzenia obiektów w OU oraz możliwość modyfikacji określonych atrybutów.

- Skutki: pełne przejęcie kontroli nad wybranym kontem w domenie, w tym z wysokimi uprawnieniami.

Czym są dMSA?

Delegated Managed Service Accounts (dMSA) to nowa funkcjonalność, wprowadzona w Windows Server 2025, która rozszerza możliwości znanych wcześniej group Managed Service Accounts (gMSA). Umożliwiają one migrację istniejących kont usługowych do zarządzanych kont dMSA, co ma na celu uproszczenie zarządzania tożsamościami usług. Przypominamy, że o atakowaniu kont gMSA pisaliśmy tutaj.

Wykorzystanie podatności

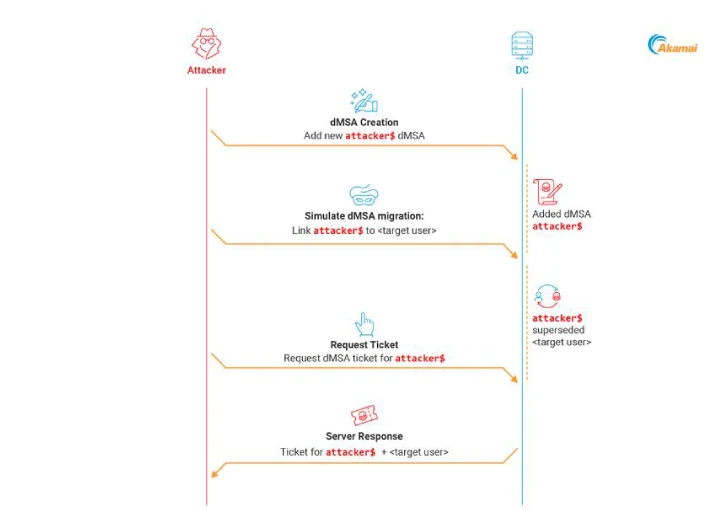

Badacze odkryli, że proces migracji kont do dMSA zawiera lukę, która pozwala atakującemu z niskimi uprawnieniami na przejęcie kontroli nad dowolnym kontem w domenie. Wystarczy, że posiada on uprawnienie do tworzenia obiektów w jednostce organizacyjnej (OU), co jest często spotykane w środowiskach AD, np. wśród pracowników działów HelpDesk.

Problem zidentyfikowany przez Akamai polega na tym, że podczas procesu uwierzytelniania Kerberos z udziałem konta typu dMSA w wygenerowanym przez centrum dystrybucji kluczy (KDC) bilecie TGT (Ticket Granting Ticket) umieszczany jest tzw. Privilege Attribute Certificate (PAC). Ten certyfikat zawiera nie tylko identyfikator zabezpieczeń (SID) nowego konta dMSA, ale także SID-y konta usługowego, które dMSA ma zastąpić, oraz wszystkich grup, do których to poprzednie konto należało.

To automatyczne „dziedziczenie” uprawnień pomiędzy kontami może zostać wykorzystane do eskalacji uprawnień – nawet jeśli migracja konta usługowego do dMSA faktycznie nigdy się nie odbyła. Atakujący może bowiem zasymulować taki proces migracji, co potencjalnie umożliwia przejęcie dowolnego konta w domenie – w tym także kont administratorów – i uzyskanie odpowiednich przywilejów. Co istotne, luka może być wykorzystana nawet w środowiskach, które w ogóle nie korzystają z dMSA.

„Ciekawostką w przypadku tej techniki symulowanej migracji jest to, że nie wymaga ona żadnych uprawnień względem konta, które ma być zastąpione” – mówi Yuval Gordon z Akamai. „Wystarczy mieć prawo do modyfikowania atrybutów dowolnego konta typu dMSA. Tylko tyle”.

„Gdy oznaczymy dMSA jako następcę innego konta użytkownika, KDC automatycznie zakłada, że migracja została przeprowadzona zgodnie z procedurami i bez żadnych zastrzeżeń. W efekcie przyznaje naszemu dMSA wszystkie uprawnienia, które wcześniej posiadał pierwotny użytkownik – jakby był jego legalnym następcą”.

Zalecenia dotyczące zabezpieczeń

Microsoft został poinformowany o podatności i planuje jej naprawę w przyszłych aktualizacjach. Do czasu wydania oficjalnej poprawki zaleca się:

- Przegląd uprawnień w OU: upewnienie się, że tylko zaufani użytkownicy mają możliwość tworzenia obiektów w jednostkach organizacyjnych.

- Monitorowanie zmian w AD: śledzenie tworzenia nowych obiektów dMSA oraz modyfikacji atrybutów związanych z hasłami.

- Szkolenia dla administratorów: zwiększenie świadomości na temat potencjalnych zagrożeń związanych z dMSA.

Wykrywanie ataku

Zalecamy implementację dobrych narzędzi do bezpieczeństwa i monitorowania Active Directory. Akamai opracował narzędzie „BadSuccessor” (napisane w PowerShell), które pozwala na identyfikację potencjalnych nadużyć związanych z dMSA. Organizacje mogą wykorzystać to narzędzie do przeszukania swojego środowiska AD pod kątem podejrzanych obiektów dMSA i nietypowych modyfikacji atrybutów.

Podsumowanie

Podatność „BadSuccessor” stanowi poważne zagrożenie dla środowisk Active Directory korzystających z Windows Server 2025. Wykorzystanie mechanizmu dMSA do eskalacji uprawnień pokazuje, jak nowe funkcjonalności mogą wprowadzać nieoczekiwane wektory ataku. Do czasu wydania przez Microsoft oficjalnej poprawki organizacje powinny podjąć kroki w celu zabezpieczenia swojego środowiska AD.