Narzędzie Defendnot oszukuje Windowsa, zmuszając go do wyłączenia ochrony Microsoft Defender

Nowe narzędzie o nazwie „Defendnot” może wyłączyć oprogramowanie Microsoft Defender na urządzeniach z systemem Windows, rejestrując fałszywy produkt antywirusowy.

Sztuczka wykorzystuje nieudokumentowany interfejs API Centrum Zabezpieczeń Systemu Windows (ang. WSC), którego oprogramowanie antywirusowe używa do informowania systemu o zainstalowaniu programu. Od tego momentu Defendnot zarządza ochroną urządzenia w czasie rzeczywistym.

Gdy program antywirusowy jest rejestrowany, Windows automatycznie wyłącza program Microsoft Defender, aby uniknąć konfliktów wynikających z uruchamiania wielu aplikacji zabezpieczających na tym samym urządzeniu.

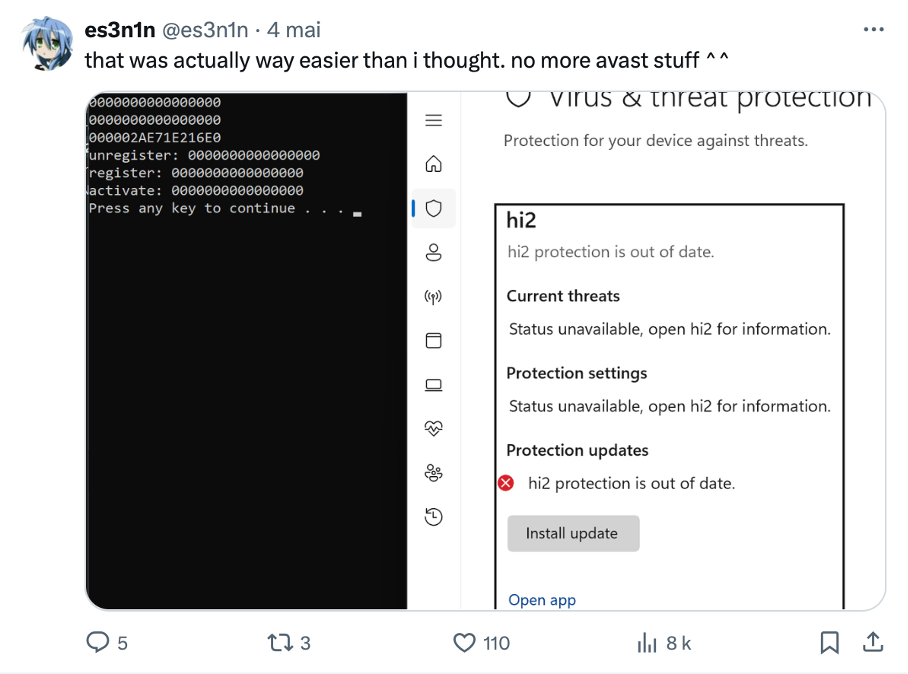

Narzędzie Defendnot, stworzone przez analityka es3n1n, nadużywa tego API, rejestrując fałszywy produkt antywirusowy, który spełnia wszystkie kontrole walidacyjne systemu Windows. Narzędzie opiera się na poprzednim projekcie o nazwie „no-defender”, który wykorzystywał kod z produktu antywirusowego innej firmy do fałszowania rejestracji w WSC. Wcześniejsze narzędzie zostało usunięte z GitHuba na wniosek autora z powodu wezwania o prawach autorskich.

„Po kilku tygodniach od wydania projekt bardzo się rozrósł i zyskał około 1,5 tys. gwiazdek, po czym twórcy używanego przeze mnie oprogramowania antywirusowego złożyli wniosek o usunięcie DMCA, a ja nie chciałem nic z tym robić, więc po prostu wszystko usunąłem i uznałem, że to koniec” – wyjaśnia w poście na blogu.

Defendnot unika problemów z prawami autorskimi, budując funkcjonalność od podstaw za pomocą fikcyjnej biblioteki DLL oprogramowania antywirusowego.

Zwykle API WSC jest chronione za pomocą Protected Process Light (PPL), prawidłowych podpisów cyfrowych i innych funkcji. By ominąć te wymagania, Defendnot wstrzykuje swoją bibliotekę DLL do procesu systemowego, Taskmgr.exe, który jest podpisany i na wstępie traktowany jako zaufany przez Microsoft. Z poziomu tego procesu może zarejestrować fikcyjne oprogramowanie antywirusowe pod sfałszowaną nazwą.

Po zarejestrowaniu program Microsoft Defender natychmiast się wyłącza, nie pozostawiając żadnej aktywnej ochrony na urządzeniu.

Narzędzie zawiera również moduł ładujący, który przekazuje dane konfiguracyjne za pośrednictwem pliku ctx.bin i umożliwia ustawienie nazwy programu antywirusowego, którego chcemy użyć, wyłączenie możliwości ponownej rejestracji oraz włączenie szczegółowego audytu zmian.

Dla osiągnięcia trwałości w systemie Defendnot ustawia autouruchamianie za pośrednictwem Harmonogramu Zadań.

Chociaż Defendnot jest uważany za projekt badawczy, narzędzie pokazuje, w jaki sposób można manipulować zaufanymi funkcjami systemowymi w celu wyłączenia zabezpieczeń.

Microsoft Defender obecnie wykrywa i poddaje kwarantannie narzędzie Defendnot jako sygnature 'Win32/Sabsik.FL.!ml;.