Nieznany exploit RCE dla Windows 10/11 i Server 2022 na sprzedaż. Czy konto SYSTEM jest już na wyciągnięcie ręki?

W świecie cyberbezpieczeństwa nic nie budzi większego niepokoju niż niezałatana luka typu zero-day, dająca możliwość wykonania zdalnego kodu bez żadnej interakcji ze strony użytkownika. Na czarnym rynku pojawiła się oferta, która z miejsca wzbudziła ogromne zainteresowanie – exploit RCE atakujący najbardziej aktualne systemy Windows – od desktopów po serwery – bez potrzeby uwierzytelnienia czy jakichkolwiek działań użytkownika. Omija renomowane zabezpieczenia takie jak ASLR/DEP/CFG, unikając wykrycia AV/EDR. Atak sieciowy nie wymaga interakcji ze strony użytkownika. Cena to jedynie 125 tysięcy dolarów! Taka sytuacja wymaga natychmiastowej uwagi – zwłaszcza że zagrożenie, jeśli autentyczne, może otworzyć dostęp do konta SYSTEM na wielu maszynach na całym świecie. Szczegóły tej świetnej oferty publikujemy poniżej.

Przedmiot oferty i jego zakres działania

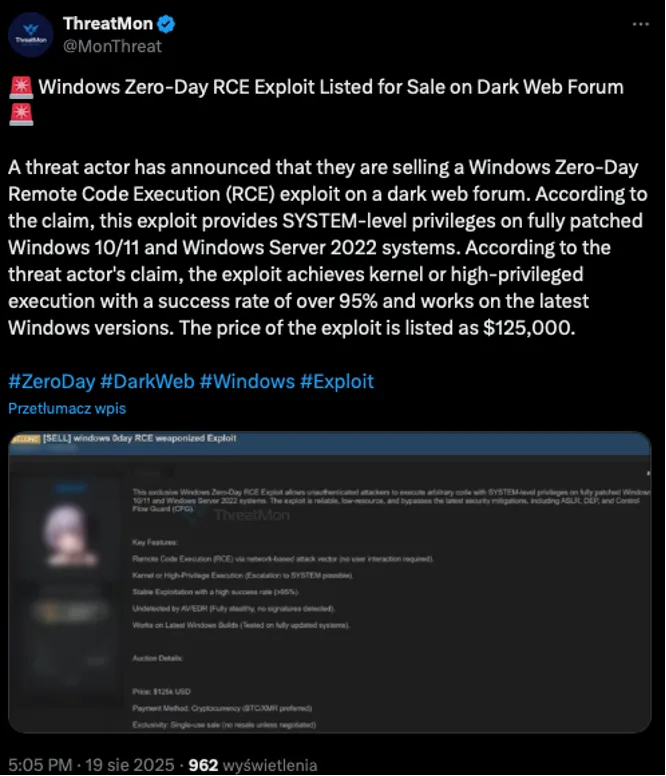

Anonimowy sprzedawca zamieścił na rynku darknetowym ogłoszenie dotyczące tzw. zero-dayowego exploita typu Remote Code Execution (RCE) dla środowisk Windows 10, Windows 11 oraz Windows Server 2022, które są całkowicie załatane i zaktualizowane.

Wykorzystanie exploita gwarantuje wykonanie kodu na poziomie jądra systemu operacyjnego (kernel) oraz eskalację uprawnień aż do SYSTEM, bez konieczności logowania się czy wykonywania jakichkolwiek działań przez użytkownika.

Omijanie mechanizmów bezpieczeństwa

Według treści oferty exploit potrafi obejść kluczowe technologie ochronne obecne w nowoczesnych edycjach Windows, takie jak:

- ASLR (Address Space Layout Randomization) – losowe rozmieszczenie przestrzeni adresowej,

- DEP (Data Execution Prevention) – ochrona przed wykonywaniem kodu z nieprzeznaczonych regionów pamięci,

- CFG (Control Flow Guard) – ochrona integralności ścieżek wykonania.

Pomimo tych zabezpieczeń exploit zapewnia eskalację uprawnień na poziomie jądra (SYSTEM), co stawia go w kategorii najgroźniejszych możliwych ataków.

Sieciowy wektor ataku – zero-click

Najgroźniejszym aspektem oferty jest sposób dostarczenia exploita – ma być możliwy przez sieć, bez żadnej interakcji ze strony użytkownika, tzw. zero-click (brak działania użytkownika). Taki scenariusz czyni tę lukę niezwykle niebezpieczną, szczególnie w środowiskach serwerowych i korporacyjnych, gdzie atakujący mogą inicjować go zdalnie i bez ostrzeżenia ofiary.

Detekcja i widoczność zagrożenia

Sprzedawca twierdzi, że exploit pozostaje niewykrywalny zarówno przez skanery antywirusowe (AV), jak i systemy klasy Endpoint Detection and Response (EDR). Wzmianka o „braku podpisów” sugeruje, że kod exploita nie wykazuje znanych wzorców wykrywalnych przez te rozwiązania. Jeśli to prawda, atakujący mogą długo działać niezauważeni.

Współczynnik sukcesu

Sprzedawca chwali się skutecznością exploita na poziomie ponad 95%. Tak wysoki współczynnik sukcesu oraz obietnica niewykrywalności czynią ofertę niezwykle atrakcyjną dla zorganizowanych grup cyberprzestępczych (APT, gangi ransomware itp.).

Koszt i warunki sprzedaży

Ekskluzywność i wysoka cena – 125 000 USD płatne w kryptowalutach (Bitcoin lub Monero) – to typowe elementy czarnego rynku exploitowania. Sprzedawca zabrania dalszej odsprzedaży, chyba że uzgodniono inaczej – co podkreśla charakter premium oferty.

Co robić?

Organizacje i administratorzy powinni:

- wzmóc monitoring nietypowych zdarzeń jądrowych (kernel-level),

- zapewnić aktualizację systemów operacyjnych i stosować zasady dobrej higieny IT,

- skorzystać z zaawansowanych źródeł threat intelligence, by wychwycić ewentualne użycie exploita,

- zgłaszać podejrzane działania oraz informować producentów i odpowiednie centra reagowania (CSIRT).

Podsumowanie

Rynkowa oferta exploitów typu zero-day, umożliwiająca zdalne wykonanie kodu i eskalację do SYSTEM na załatanych systemach Windows stanowi jedno z najpoważniejszych istniejących zagrożeń. Jeśli exploit jest realny, stwarza on potencjalnie katastrofalne ryzyko dla środowisk IT.

Ochrona przed takim zagrożeniem wymaga:

- kompleksowej strategii obronnej – od szybkiego patchowania po zaawansowane mechanizmy detekcji,

- dostępu do wiarygodnych strumieni wywiadu bezpieczeństwa,

- współpracy między producentami oprogramowania a zespołami reagowania na incydenty.

Oczywiście te i inne zalecenia przedstawiliśmy w naszych artykułach.