Notepad++ naprawia mechanizm aktualizacji po ataku hakerów – co musisz wiedzieć?

W zeszłym tygodniu pisaliśmy o możliwym do przeprowadzenia ataku wykorzystującym wbudowany edytor tekstu Notatnik w Windows. Tym razem problem pojawił się w popularnym edytorze tekstu Notepad++.

W połowie lutego twórcy ujawnili poważne problemy bezpieczeństwa związane z mechanizmem automatycznych aktualizacji aplikacji. Mechanizm ten został wcześniej przejęty przez zaawansowanych atakujących, którzy wykorzystywali go do dostarczania wybranym użytkownikom złośliwego oprogramowania. Incydent pokazał, jak kruche mogą być łańcuchy dostaw oprogramowania open source i jak istotne jest zabezpieczanie infrastruktury aktualizacji.

Atak na łańcuch dostaw – jak to działało

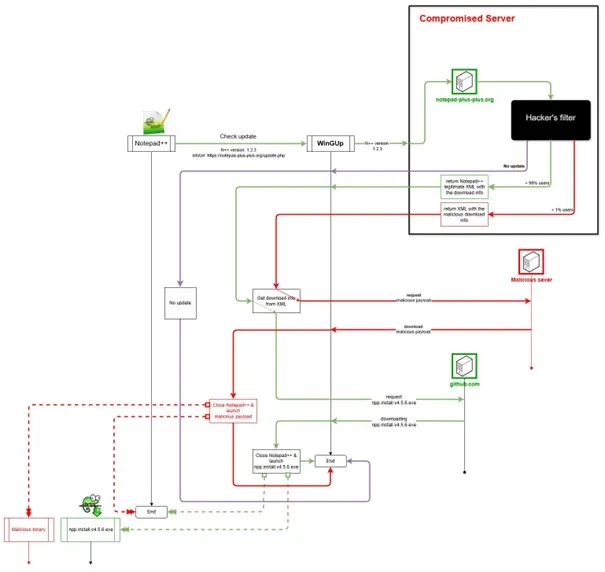

Początek problemów sięga czerwca 2025 r., kiedy to cyberprzestępcy przejęli dostęp do serwerów hostingowych obsługujących stronę projektu i mechanizm aktualizacji Notepad++. Choć kod samego edytora nie był podatny na exploity, atakujący wykorzystali luki w sposobie, w jaki WinGUp – wbudowany mechanizm aktualizacji – pobierał i weryfikował nowe wersje programu. W praktyce wystarczyło przechwycić ruch sieciowy lub przekierować żądania wysyłane do notepad-plus-plus.org, aby użytkownikom oferowano złośliwe instalatory zamiast autentycznych pakietów.

W wielu przypadkach skompromitowane aktualizacje zawierały backdoor o nazwie „Chrysalis”, który – gdy został zainstalowany – dawał atakującym zdalny dostęp do systemów ofiar, z możliwością wykonywania własnego kodu czy kradzieży danych. Atak był celowany i trwał nawet sześć miesięcy, przy czym nie wszyscy użytkownicy byli narażeni – mechanizm selektywnego kierowania ruchu oznaczał, że tylko wybrane adresy IP pobierały „zatrute” pliki.

Szczegóły techniczne naprawy i nowe zabezpieczenia

Reakcją na incydent była seria aktualizacji mechanizmu aktualizacyjnego, skumulowana w wydaniu wersji 8.9.2. Wprowadzone zmiany techniczne obejmują:

- Projekt „podwójnej blokady” (double lock) – mechanizm weryfikuje nie tylko podpisany cyfrowo instalator pobrany z GitHub, ale także podpisany plik XML zwracany przez serwer aktualizacji, co znacząco utrudnia manipulowanie treścią aktualizacji.

- Usunięcie pliku libcurl.dll i niebezpiecznych opcji SSL (np. CURLSSLOPT_ALLOW_BEAST, CURLSSLOPT_NO_REVOKE), co eliminuje możliwość wykorzystania ich do ataków typu DLL side-loading lub obniżania jakości szyfrowania.

- Ograniczenie uruchamiania komponentów aktualizatora tylko do programów podpisanych tym samym certyfikatem co WinGUp – zapobiega to uruchamianiu złośliwych rozszerzeń lub wtyczek.

- Poprawienie ogólnej walidacji certyfikatów i podpisów kodu, aby nie można było instalować pakietów o nieprawidłowej sygnaturze.

Dodatkowo w tej wersji zaadresowano inną poważną lukę (CVE-2026-25926), która dotyczyła błędu w ścieżce wyszukiwania plików wykonywalnych (Unsafe Search Path). Ten błąd mógł pozwolić na uruchomienie niezamierzonego pliku, jeśli atakujący kontrolował katalog roboczy procesu.

Wnioski i rekomendacje dla użytkowników

Opisany incydent to klasyczny przykład supply chain attack – atakujący nie musieli znajdować luki w programie, lecz manipulowali mechanizmem dostarczania aktualizacji, który jest kluczowym elementem zaufania dla każdego oprogramowania użytkowego. Tego typu ataki stają się coraz bardziej popularne, zwłaszcza wobec szerokiego zastosowania narzędzi open source w środowiskach korporacyjnych i rządowych.

Użytkownikom Notepad++ zdecydowanie zaleca się:

- Natychmiastowe zaktualizowanie programu do wersji 8.9.2 lub nowszej z wiarygodnego źródła (oficjalnej strony projektu).

- Weryfikację, czy instalatory mają poprawny podpis cyfrowy i certyfikat.

- Przegląd systemów pod kątem ewentualnych śladów złośliwej aktywności, jeśli aktualizacje były pobierane automatycznie w okresie czerwiec–grudzień 2025 r.

Takie działania pomagają ograniczyć ryzyko związane z przyszłymi kompromitacjami i podkreślają, jak ważne jest dbanie o każdy element łańcucha dostaw oprogramowania.