Nowa funkcja Windows Defender odpowiedzią na zaawansowany malware. Opcja Tamper Protection dostępna globalnie

Kilka dni temu, w artykule tutaj, pisaliśmy o nowym zaawansowanym trojanie Nodersok oraz innych złośliwych oprogramowaniach, które w swoim działaniu zawierają techniki wyłączania systemów ochrony w Windows. Polegało to głównie na nieuprawionym modyfikowaniu wpisów w rejestrze oraz zmiany ustawień poprzez komendy PowerShell.

Microsoft szybko odpowiedział na aktualne zagrożenia, dodając do swojej aplikacji Windows Defender nową funkcjonalność. Powoduje ona zablokowanie wszystkich możliwości wyłączenia monitorowania zagrożeń w systemie. Opcja nazwana została Tamper Protection i jest już dostępna na wszystkie najnowsze wersje Windows 10.

Możliwości Tamper Protection

Testy nad nową funkcjonalnością Microsoft rozpoczął już w grudniu 2018 roku. W marcu 2019 dostępna była ona w programie Insider dla specjalnych partnerów testowych Microsoft. Od teraz opcja jest dostępna dla wszystkich użytkowników systemu Windows 10. Zawiera się zarówno w darmowej wersji Microsoft Defender, tej dostępnej z każdym systemem operacyjnym Windows 10, jak i wersji „enterprise”, czyli w oprogramowaniu Microsoft Defender Advanced Threat Protection (ATP).

Włączenie nowego ustawienia Windows Defender powoduje blokowanie prób wyłączenia ochrony w systemie przez malware i każdą inną nieautoryzowaną aplikację. Nie będzie możliwości ingerencji w ustawienia systemowe „Virus & Threat protection” za plecami użytkownika.

Tamper Protection zapewni, że szkodliwe oprogramowanie nie będzie w stanie:

- Wyłączyć ochrony w czasie rzeczywistym

- Wyłączyć ochrony przeciw wirusami i zagrożeniami

- Wyłączyć monitorowania zachowania użytkowników i aplikacji

- Wyłączyć dodatkowych komponentów Defendera, takich jak np. IOfficeAntivirus (IOAV)

- Wyłączyć ochrony dostarczanej z chmury Microsoft

- Odinstalować aktualizacji i poprawek systemu Windows

W skrócie, Microsoft tłumaczy, że nowa funkcjonalność ma zabezpieczyć Windows Defendera przed nieautoryzowanymi zmianami takimi jak: zmiany konfiguracyjne w rejestrze, zmiany ustawień poprzez polityki grupy oraz zmiany z poziomu linii komend PowerShell.

Jak uruchomić Tamper Protection

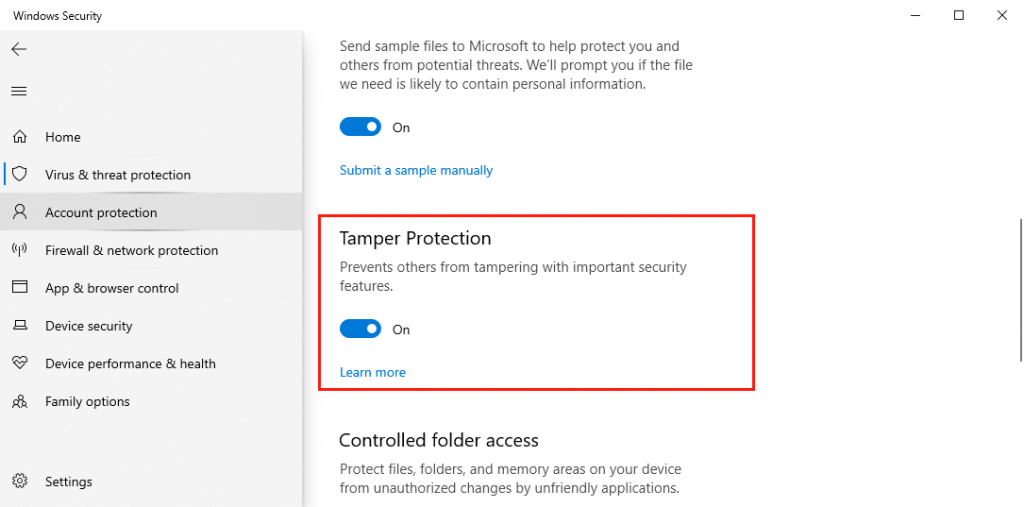

Jeśli chodzi o „domowe” stacje robocze i laptopy ze standardową wersją Windows Defender to nowa opcja dostępna jest w ustawieniach: Windows Security -> Virus & Threat protection -> Settings -> Tamper Protection. Przedstawia to zdjęcie poniżej:

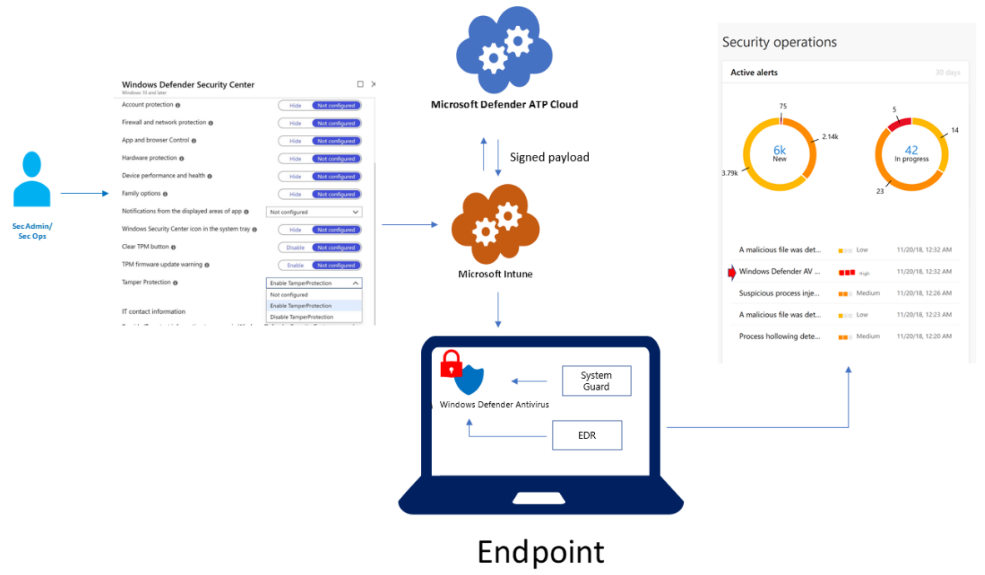

Microsoft zaznacza, że dodatkowa ochrona została zaprojektowana specjalnie z myślą o dużych środowiskach informatycznych, gdzie poziom zabezpieczeń różni się znacznie od domowego używania PC.

Kiedy administrator wdroży Tamper Protection na stacjach roboczych w swojej organizacji, zablokuje możliwość nie tylko modyfikacji ustawień Windows Defender przez inne aplikacje, ale również przez samych użytkowników i każdego kto będzie chciał zmodyfikować ustawienia lokalnie na stacji roboczej.

Aby dokonywać zmian w ustawieniach, należy je wdrażać poprzez globalną politykę w Microsoft Intune. Wszystkie zmiany są popisywane cyfrowo i weryfikowane w tle przed wdrożeniem na komputery w organizacji. Daje to taki efekt, że tylko zmiany wprowadzane przez osoby z uprawnieniami administracyjnymi w Microsoft Intune będą w stanie dokonać modyfikacji ustawień bezpieczeństwa na stacjach roboczych w organizacji, która korzysta z Windows Defender ATP.