Nowa luka w Microsoft Teams – lepiej nie być zapraszanym…

Usługa Microsoft Teams stała się kluczowym narzędziem do komunikacji i współpracy w firmach na całym świecie. Z tego powodu wiele organizacji polega na zabezpieczeniach takich jak Microsoft Defender for Office 365, by chronić się przed phishingiem, malware i złośliwymi linkami.

Niestety nowe badania przeprowadzone przez firmę Ontinue pokazują, że standardowa konfiguracja funkcji B2B Guest Access w Teams pozwala ominąć wszystkie te zabezpieczenia w chwili, gdy użytkownik zaakceptuje zaproszenie do czatu.

Jak to działa – „strefa bez ochrony” po zaproszeniu

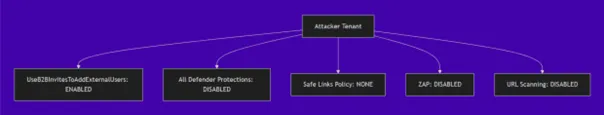

Problem nie wynika z błędu w kodzie, ale z architektury i sposobu zarządzania dostępem. Gdy pracownik jednej organizacji zostaje zaproszony do czatu jako „gość” w innej organizacji (tenantcie), jego własne polityki bezpieczeństwa przestają obowiązywać. Zamiast tego zastosowane są ustawienia bezpieczeństwa hosta – czyli tej organizacji. Jeśli nie korzysta ona z Defendera lub nie ma odpowiednich reguł, ochrona znika.

Problem stał się jeszcze bardziej realny po wdrożeniu nowej funkcji (oznaczonej jako MC1182004), która domyślnie pozwala użytkownikom Teams rozpoczynać czat z dowolnym adresem e-mail, nawet jeśli odbiorca nie ma konta w Teams. Wystarczy jedno kliknięcie, by użytkownik dołączył jako gość – i tym samym trafił do „niechronionej strefy”. Dla atakującego to tania i prosta ścieżka: może uzyskać subskrypcję podstawową lub trial w Microsoft 365, zaprosić ofiarę, a następnie przesłać link phishingowy lub plik z malware – wszystko bez blokad na poziomie Defendera.

Konsekwencje: phishing, malware, utrata zaufania

Taka konfiguracja czatu gościnnego powoduje, że zwykłe zaproszenie wyglądające jak komunikacja biznesowa zamienia się w skuteczne narzędzie ataku. Użytkownicy mogą zostać nakłonieni do otwarcia złośliwych linków lub pobrania plików, a ich organizacja nie zostanie ostrzeżona – bo system obrony zostaje ominięty.

Dla firm to poważne zagrożenie: od wycieku danych, przez infekcje malware, po ataki socjotechniczne i ransomware. Problem staje się szczególnie palący w środowiskach, które regularnie współpracują z zewnętrznymi partnerami.

Jak reagować? Rekomendacje dla organizacji i administratorów

Do czasu, aż problem zostanie formalnie naprawiony (o ile zostanie), warto zmienić konfigurację Teams, by zminimalizować ryzyko. Najważniejsze działania to:

- ograniczenie możliwości zapraszania gości tylko do ściśle zaufanych domen,

- wyłączenie (lub przynajmniej kontrolowanie) nowej funkcji „Chat with Anyone”, by zapobiec niechcianym zaproszeniom,

- wprowadzenie wewnętrznych zasad weryfikacji zaproszeń gościnnych i zwracanie uwagi pracowników na podejrzane komunikaty czy pliki,

- monitorowanie logów i aktywności po stronie guest-tenant – szczególnie pobieranie plików lub kliknięcia w linki.

Eksperci ostrzegają – to nie kwestia prostego patcha, lecz architektoniczna luka w modelu zaufania między tenantami. Wymaga decyzji, świadomości i właściwej konfiguracji.

Wnioski

Funkcje ułatwiające współpracę między firmami bywają kuszące – ale czasem za wygodą kryje się pułapka. Opisywana podatność w Microsoft Teams to dobre przypomnienie, że narzędzia, które ułatwiają życie, mogą jednocześnie otwierać drzwi atakującym.

Dla specjalistów i menedżerów bezpieczeństwa to sygnał: zabezpieczenia nie mogą kończyć się na samym produkcie. Trzeba świadomie zarządzać konfiguracją, politykami dostępu i edukacją użytkowników.