Nowa podatność w Visa pozwala obejść kod PIN

Zaraz po tym, jak Visa wydała oficjalne ostrzeżenie o nowym skimmerze internetowym w JavaScript, znanym jako Baka, cyber-specjaliści ze Szwajcarii odkryli nową podatność w uwierzytelnianiu kart płatniczych kodem PIN. Podatność dotyczy protokołu EMV (Europay, Mastercard, Visa) wykorzystywanego do płatności zbliżeniowych i terminalowych.

Badania nad podatnością zostały opublikowane przez grupę naukowców z ETH w Zurychu. Atak pozwala obejść podawanie kodu PIN przy płatnościach, co daje możliwość bezproblemowego używania skradzionej lub zgubionej karty kredytowej ofiary do dokonywania zakupów na wysokie kwoty. Co więcej, podatność pozwala nawet oszukać punkty sprzedaży do akceptowania nieautentycznej transakcji kartą offline, co odbija się na stracie sprzedających.

Wszystkie nowoczesne karty zbliżeniowe korzystające z protokołu Visa, w tym karty Visa Credit, Visa Debit, Visa Electron i V Pay, są dotknięte tą luką. Podatność nie ma jednak wpływu na Mastercard, American Express i JCB.

Odkrycia zostaną zaprezentowane na 42. sympozjum IEEE nt. Bezpieczeństwa i prywatności, które odbędzie się w San Francisco w maju przyszłego roku.

Atak Man-in-the-Middle

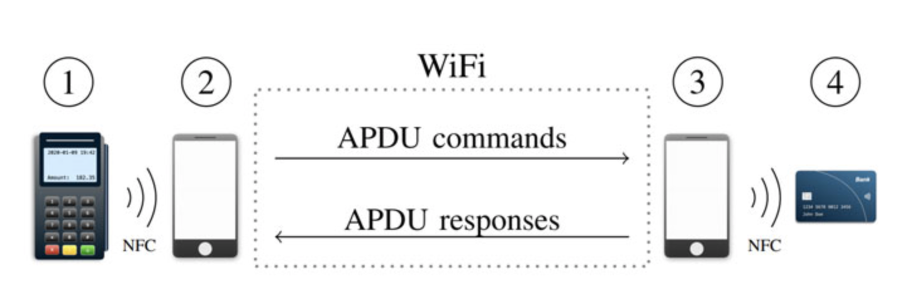

EMV to bardzo szeroko stosowany międzynarodowy standard protokołu do płatności kartą, wymaga on, aby większe kwoty można było pobierać z kart kredytowych tylko po podaniu kodu PIN. Jednak konfiguracja opracowana przez badaczy ETH wykorzystuje krytyczną lukę w protokole do przeprowadzenia ataku typu Man-in-the-Middle (MitM) za pośrednictwem aplikacji na Androida, która „instruuje terminal, że weryfikacja kodem PIN nie jest wymagana, ponieważ weryfikacja posiadacza karty została przeprowadzona na urządzeniu konsumenta.”

1) Terminal płatniczy 2) Urządzenie atakującego – Card Emulator 3) Urządzenie atakującego – PoS (Point of Sale) Emulator 4) Karta płatnicza z płatnością zbliżeniową

Problem wynika z faktu, że metoda weryfikacji posiadacza karty (CVM), która służy do sprawdzenia, czy osoba próbująca dokonać transakcji kartą kredytową lub debetową jest uprawnionym posiadaczem karty, nie jest chroniona kryptograficznie przed modyfikacją.

W rezultacie, kwalifikatory transakcji kartowych (CTQ) używane do określenia czy kod CVM musi być sprawdzony przy transakcji, mogą zostać zmodyfikowane, aby poinformować terminal PoS o nadpisaniu weryfikacji PIN oraz o tym, że weryfikacja została przeprowadzona za pomocą urządzenia mobilnego posiadacza karty (smartfon lub smartwatch).

Poniżej na filmie możemy zobaczyć demo z przeprowadzonego ataku.

Atak offline typu „Free Lunch”

Co więcej, badacze odkryli drugą lukę, która obejmuje transakcje offline dokonywane za pomocą karty Visa lub starej karty Mastercard, umożliwiając atakującemu zmianę określonego fragmentu danych zwanego „Application Cryptogram” (AC), zanim dotrą one do terminala. Karty offline są zwykle używane do bezpośredniego płacenia za towary i usługi z konta bankowego posiadacza karty bez konieczności podawania numeru PIN. Ponieważ te transakcje nie są połączone z systemem online, istnieje opóźnienie od 24 do 72 godzin, zanim bank potwierdzi legalność transakcji za pomocą kryptogramu, a kwota zakupu zostanie pobrana z konta. Przestępca może wykorzystać ten mechanizm opóźnionego przetwarzania, aby użyć swojej karty do zrealizowania transakcji offline o niskiej wartości bez obciążenia konta, a także zrealizować zakupy do czasu, gdy bank wydający odrzuci transakcję z powodu niewłaściwego kryptogramu. Jest to tzw. atak typu „darmowy lunch”, ponieważ przestępca może kupować towary lub usługi o niskiej wartości bez faktycznego pobierania jakichkolwiek opłat. Mało prawdopodobne jest to, aby te transakcje były wykorzystywane przez cyberprzestępców z uwagi na „słaby model biznesowy”, czyli niskie pobieranie zysków w czasie.

Czy podatność zostanie załatana?

Oprócz powiadomienia Visa o wadach, odkrywcy podatności zaproponowali również trzy poprawki oprogramowania do protokołu EMV, aby zapobiec omijaniu kodu PIN i atakom offline, w tym stosowanie dynamicznego uwierzytelniania danych (DDA) do zabezpieczania transakcji online o wysokiej wartości i wymaganie użycia kryptogramu online we wszystkich terminalach PoS, co powoduje, że transakcje offline są przetwarzane online.

Naukowcy badający podatność wypowiedzieli się dość szorstko na temat zabezpieczeń Visa:

„Nasz atak wykazał, że PIN jest bezużyteczny dla transakcji zbliżeniowych Visa oraz ujawnił zaskakujące różnice między bezpieczeństwem bezdotykowych protokołów płatności Mastercard i Visa, pokazując, że Mastercard jest bezpieczniejszy” – podsumowali badacze. „Te wady naruszają podstawowe właściwości bezpieczeństwa, takie jak uwierzytelnianie i inne gwarancje dotyczące akceptowanych transakcji”.