Nowy botnet RapperBot atakuje serwery Linux i urządzenia IoT

W sieci wykryto nowe, złośliwe oprogramowanie, które atakuje po protokole SSH serwery i urządzenia IoT z Linuxem. Wykrada z nich poświadczenia użytkowników.

Z opublikowanego 3 sierpnia br. przez specjalistów z Fortinet Labs raportu wynika, że

od połowy czerwca 2022 r. botnet o nazwie RapperBot przeprowadził kilka cyberataków. Próbuje przede wszystkim zdobyć przyczółek na serwerach Linux poprzez SSH, włamując się do nich metodą brute-force (wielokrotne próby odgadnięcia hasła).

Botnet RapperBot powiązany z Mirai

Badacze bezpieczeństwa z FortinetLab wskazują, że:

„Rodzina tego malware w dużej mierze posiada zapożyczenia z oryginalnego kodu źródłowego botnet Mirai, ale tym, co odróżnia ją od innych rodzin złośliwego oprogramowania IoT, jest wbudowana zdolność do łamania poświadczeń metodą brute force i uzyskiwania dostępu do serwerów SSH zamiast Telnet, jak zostało to zaimplementowane w Mirai”

Mówi się, że złośliwe oprogramowanie, którego nazwa pochodzi od osadzonego adresu URL do klipu muzycznego z rapem na YouTube, we wcześniejszej wersji zgromadziło rosnącą kolekcję zaatakowanych serwerów SSH, z ponad 3500 unikalnymi adresami IP używanymi do skanowania i atakowania metodą brute-force innych serwerów w sieci.

Od momentu odkrycia nowy botnet był publicznie dostępny od około 1,5 miesiąca i skanował serwery Linux po SSH oraz wymuszał ataki brute-force na całym świecie.

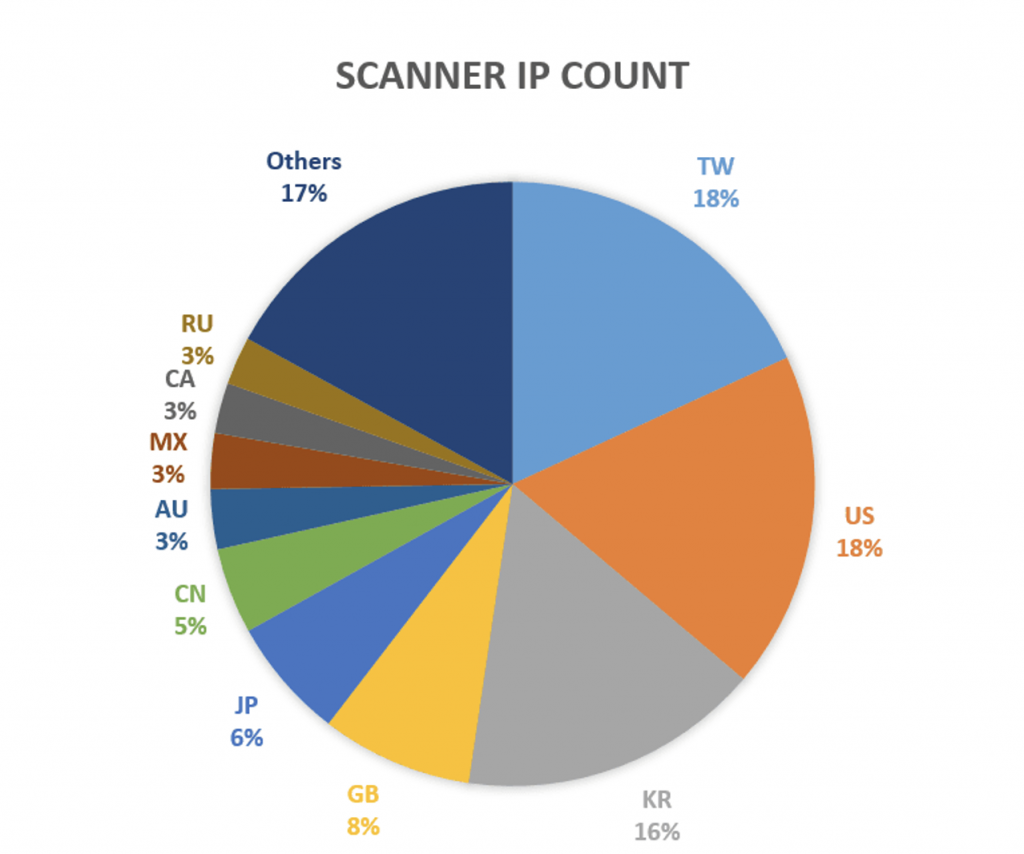

Próby skanowania serwerów SSH metodą brute-force za pomocą ciągu identyfikującego klienta SSH-2.0-HELLOWORLD zamieszczono poniżej na grafice.

Widzimy na niej adresy IP z USA, Tajwanu i Korei Południowej, które stanowią ponad połowę obserwowanych IP.

Cechy i zasada działania RapperBot

Jest kilka elementów RapperBot’a, które czynią go jednym z najciekawszych wariantów Mirai. Są to:

- Protokół C2

- Unikalne funkcje

- Typowa aktywność po kompromitacji

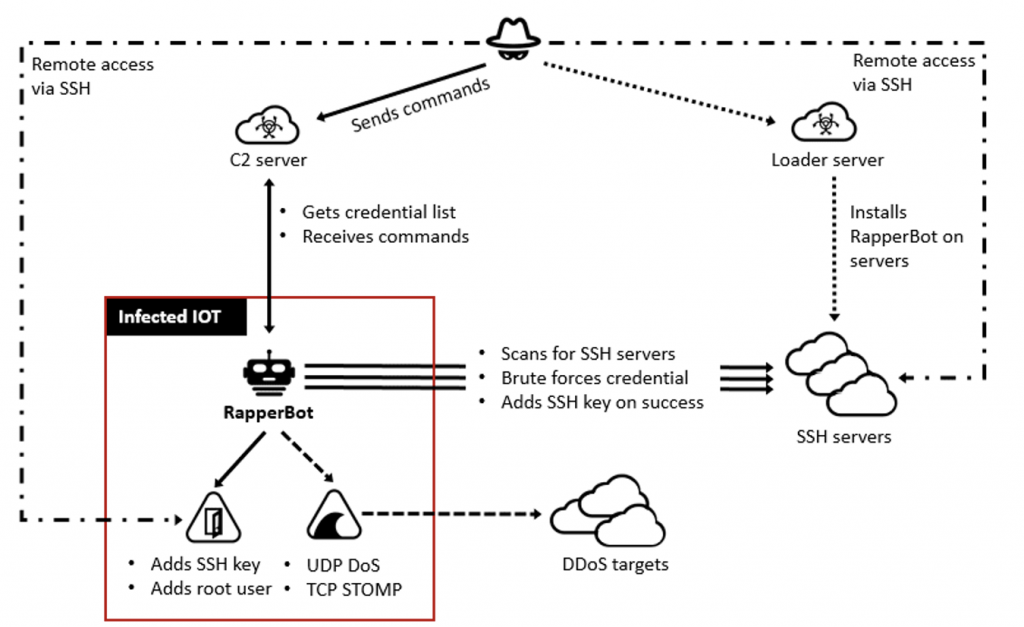

W odróżnieniu do Mirai, RapperBot cechuje lepsza kontrola i zazwyczaj służy do ułatwienia przeprowadzenia ruchu bocznego w sieci. Posiada ograniczone możliwości przeprowadzania ataków DDoS. Skanuje tylko serwery dostępne po SSH, które wymagają uwierzytelniania po haśle i próbuje je złamać.

Według raportu Fortinet, w złośliwym oprogramowaniu znajduje się duża ilość kodu, który implementuje klienta SSH 2.0 – stanowi on większość kodu szkodliwego oprogramowania. Wśród skompromitowanych serwerów istnieje wiele z SSH, które obsługują wymianę kluczy Diffie-Hellmann i można ich użyć do połączenia się z nimi i przeprowadzania ataku brute force za pomocą następujących kluczy:

- 768-bitowe klucze

- 2048-bitowe klucze

- AES128-CTR (do szyfrowania danych)

RapperBot komunikuje się ze swoim serwerem C2 za pośrednictwem żądań TCP na oddzielnych portach, aby otrzymywać polecenia (443 w najnowszych przykładach), pobierać listy poświadczeń SSH lub zgłaszać prawidłowe poświadczenia podczas wymuszania przez SSH.

Poprzez żądania TCP specyficzne dla hosta, lista poświadczeń jest pobierana z C2, a sposób atakowania brute-force przez SSH zależy od tej pobranej listy. Po udanej próbie złamania zabezpieczeń serwera do serwera C2 botnetu wysyłany jest raport.

„Od połowy lipca RapperBot przestawił się z samo-propagacji na utrzymywanie zdalnego dostępu do serwerów SSH” – powiedzieli naukowcy.

W nowszych wariantach klucze SSH osoby atakującej zostały zastąpione kluczami ofiary za pomocą specjalnego polecenia powłoki. Ponadto RapperBot instaluje dodatkowy moduł o nazwie SSH key appending, który dodaje klucz SSH aktora do hosta: „~/.ssh/authorized_keys”.

Posiadanie tej funkcji umożliwia utrzymanie dostępu do serwera (persistance) nawet po ponownym uruchomieniu lub po usunięciu złośliwego oprogramowania z serwera.

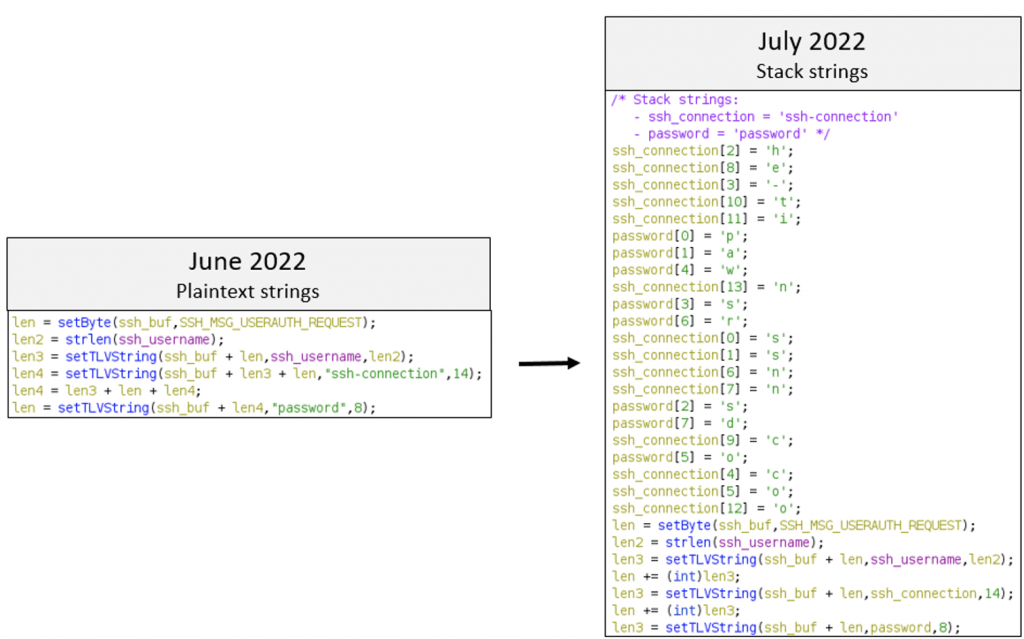

W późniejszych próbkach, aby upewnić się, że mogą pozostać niewykrywalne, twórcy złośliwego oprogramowania włączyli do ciągów kilka dodatkowych warstw zaciemniania, takich jak kodowanie XOR.

Jak sobie radzić z zagrożeniem?

Zasadniczo zagrożenie to można łatwo złagodzić, ponieważ botnet atakuje serwery Linux, do których logowanie po SSH odbywa się za pomocą hasła.

Oto kilka zaleceń, które należy wdrożyć, aby ograniczyć możliwość ataku przez to złośliwe oprogramowanie:

- Ustaw silne i unikalne hasła na kontach użytkowników.

- Wyłącz uwierzytelnianie za pomocą hasła dla SSH (na serwerach, na których jest to możliwe).

- Monitoruj w środowisku nieudane próby logowań na konta użytkowników

- Obserwować próby nawiązywania komunikacji z Linux na nietypowych portach

Szczegóły na temat IOC znajdziesz na dole tego artykułu.