Nowy KV-Botnet do infekcji wykorzystuje znane urządzenia sieciowe

Nowy botnet składający się z zapór sieciowych i routerów firm Cisco, DrayTek, Fortinet i NETGEAR jest wykorzystywany jako ukryta sieć do przesyłania danych dla zaawansowanych ugrupowań hakerskich, w tym powiązanego z Chinami aktora o nazwie Volt Typhoon.

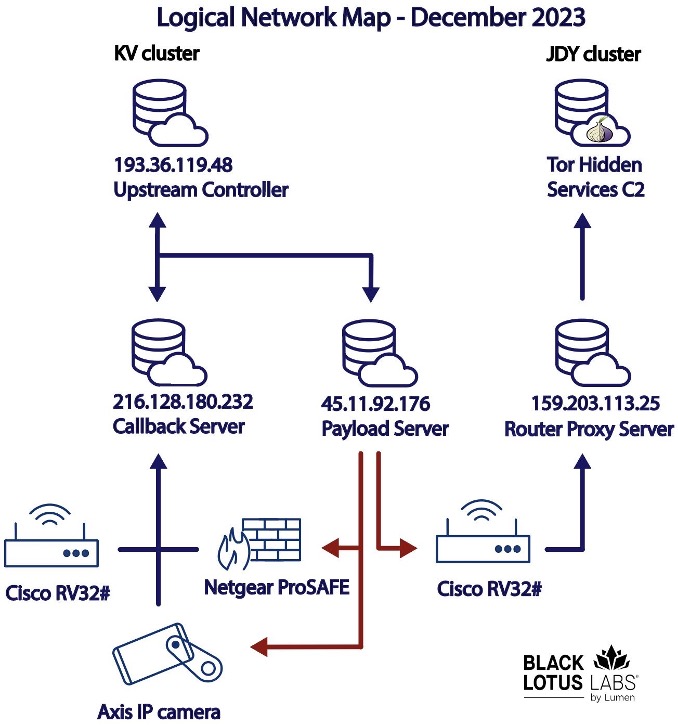

Szkodliwa sieć, nazwana przez zespół Black Lotus Labs w Lumen Technologies botnetem KV, jest połączeniem dwóch uzupełniających się aktywnych klastrów, widocznych w sieci co najmniej od lutego 2022 roku.

„Kampania infekuje urządzenia na obrzeżach sieci, czyli w segmencie, który wyłonił się jako słaby punkt w defensywie wielu przedsiębiorstw, spotęgowany przez przejście w ostatnich latach na pracę zdalną” – stwierdził zespół Black Lotus Labs.

Mówi się, że dwa klastry botnetu – o kryptonimach KV i JDY – różnią się od siebie, a mimo to współpracują, aby ułatwić dostęp do wartościowych ofiar, a także stworzyć tajną, niewidoczną infrastrukturę. Dane telemetryczne sugerują, że botnet jest hostowany z adresów IP znajdujących się w Chinach.

Podczas gdy część JDY zawierająca boty zajmuje się szerszym skanowaniem przy użyciu mniej wyrafinowanych technik, komponent KY obejmujący w dużej mierze przestarzałe i wycofane z eksploatacji produkty jest zarezerwowany do ręcznych operacji przeciwko wybranym ważnym celom.

Poniżej schemat logiczny działania botnetu.

Podejrzewa się, że Volt Typhoon jest co najmniej jednym użytkownikiem botnetu KV i obejmuje podzbiór jego infrastruktury operacyjnej, o czym świadczy zauważalny spadek działalności w czerwcu i na początku lipca 2023 roku.

Microsoft, który jako pierwszy ujawnił taktykę grupy, stwierdził, że „próbuje wtopić się w normalną aktywność sieciową, kierując ruch przez zainfekowany sprzęt sieciowy małych i domowych biur, w tym routery, zapory i sprzęt VPN”.

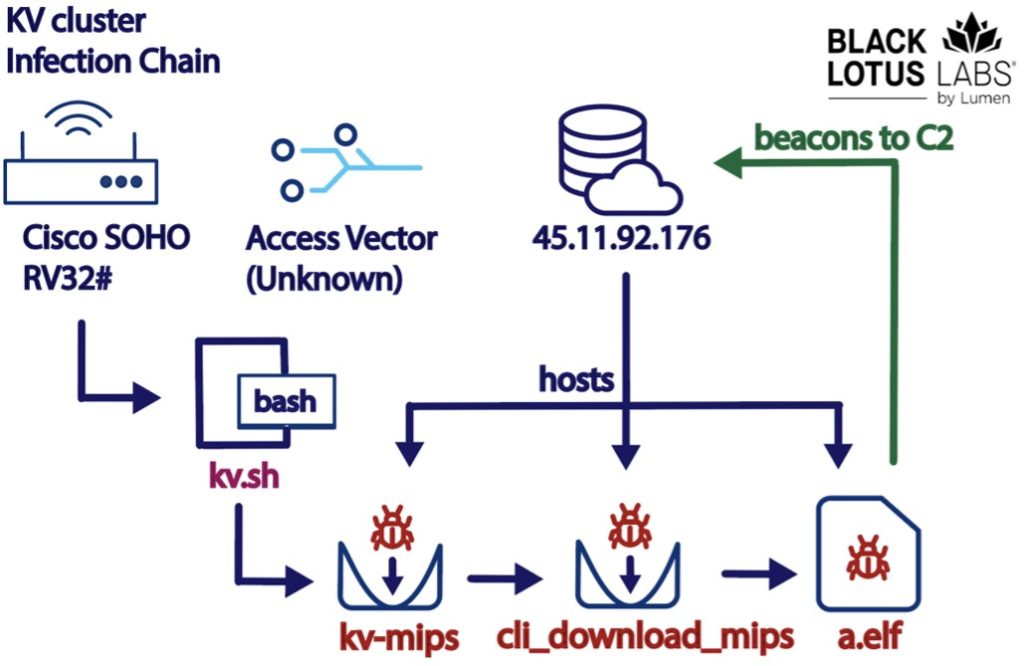

Dokładny mechanizm początkowej infekcji wykorzystywany do włamywania się do urządzeń jest obecnie nieznany. Następnie złośliwe oprogramowanie pierwszego etapu podejmuje kroki w celu usunięcia programów zabezpieczających i innych odmian złośliwego oprogramowania, aby mieć pewność, że jest to „jedyna obecność” na dotkniętych komputerach.

Botnet został również zaprojektowany do pobierania głównego ładunku ze zdalnego serwera, który oprócz wysyłania sygnału nawigacyjnego z powrotem do tego samego serwera, może także przesyłać i pobierać pliki, uruchamiać polecenia i wykonywać dodatkowe moduły. Proces infekcji ładunkiem przedstawiony jest na poniższym schemacie.

W ciągu ostatniego miesiąca infrastruktura botnetu przeszła modernizację ukierunkowaną na kamery IP Axis, co wskazuje, że operatorzy mogą przygotowywać się na nową falę ataków.

„Jednym z dość interesujących aspektów tej kampanii jest to, że całe narzędzie wydaje się znajdować całkowicie w pamięci systemu” – stwierdzili badacze. „To sprawia, że wykrywanie jest niezwykle trudne, kosztem długoterminowej trwałości”.

Ponieważ złośliwe oprogramowanie znajduje się całkowicie w pamięci ulotnej, użytkownik końcowy może po prostu wyłączyć i ponownie włączyć urządzenie, aby zatrzymać infekcję. Chociaż usuwa to bezpośrednie zagrożenie, regularnie dochodzi do ponownej infekcji.

Doniesienia z „Washington Post” mówią, że w ciągu ostatniego roku Volt Typhoon zinfiltrował ponad 20 kluczowych podmiotów w USA, w tym przedsiębiorstwa energetyczne i wodociągowe, a także systemy komunikacji i transportu. Podobno hakerzy często starali się zamaskować swoje ślady, przepuszczając ataki przez nieszkodliwe urządzenia, takie jak routery w domu lub biurze, przed dotarciem na komputery swoich ofiar.