Nowy-stary infostealer na macOS

Analitycy z Cyfirmy twierdzą, że ukierunkowany na system macOS malware Poseidon Stealer został przemianowany na Odyssey Stealer.

Sławny Poseidon to malware-as-a-service (MaaS). Był niegdyś rozprzestrzeniany za pośrednictwem Google Ads – w kampanii złośliwych reklam zgłoszonej przez Malwarebytes w czerwcu 2024 r.

Teraz Odyssey Stealer, przypisywany twórcy Poseidona i współautorowi stealera Rodrigo, jest dystrybuowany za pośrednictwem kampanii ClickFix na fałszywych stronach finansowych, w wiadomościach o kryptowalutach i w sklepie App Store.

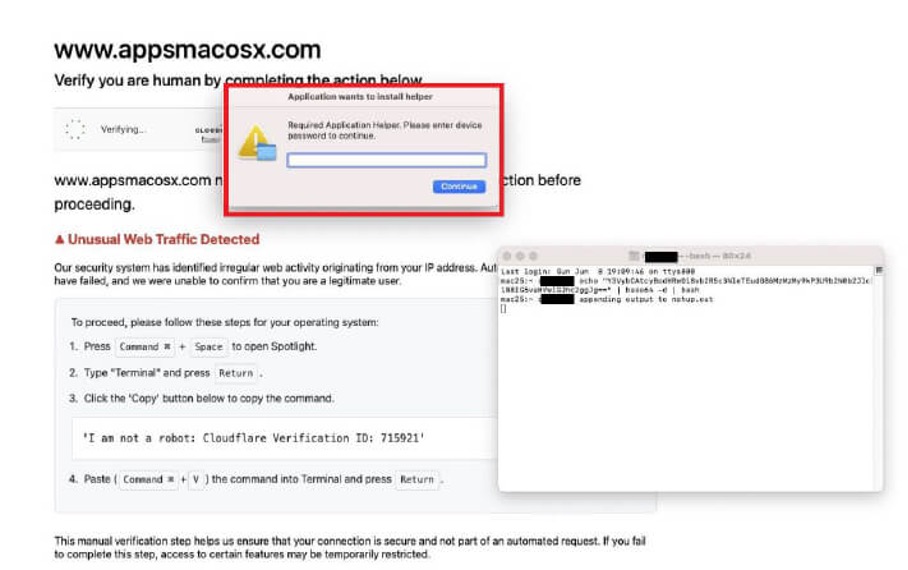

Metoda ClickFix wykorzystuje fałszywe monity Cloudflare CAPTCHA, które instruują użytkowników, żeby skopiowali i wkleili polecenie zakodowane w Base64 do terminala Mac. Komenda pobiera osascript, wykonujące złośliwy Odyssey AppleScript.

Po uruchomieniu Odyssey wyświetla monit z prośbą o wpisanie hasła urządzenia użytkownika w celu rzekomej pomocy w odzyskaniu odszyfrowanych danych uwierzytelniających z usługi Keychain. Swoją drogą nazwa Keychain, czyli po polsku „Pęk Kluczy”, została już wycofana z macOS i zastąpiona nowszą wersją aplikacji – „Hasła”.

Infostealer atakuje Keychain, aplikacje portfela kryptowalut, takie jak Electrum, Coinomi i Exodus, a także przeglądarki – Safari, Chrome i Firefox. Skradzione z nich dane obejmują zapisane hasła, informacje o płatnościach, historię przeglądania, dane autouzupełniania, szczegóły z wtyczek związanych z krypto oraz pliki cookie sesji przeglądarki, które mogą zostać użyte do przejęcia sesji konta.

Odyssey przechwytuje również pliki z folderów Pulpit i Dokumenty, mające następujące rozszerzenia: .txt, .pdf, .docx, .jpg, .png, .rtf i .kdbx.

Skradzione dane są kopiowane do utworzonego przez złośliwe oprogramowanie tymczasowego katalogu o nazwie /tmp/lovemrtrump i kompresowane do archiwum o nazwie out.zip przed eksfiltracją. Archiwum jest następnie wysyłane na serwer atakującego za pomocą żądania curl POST z maksymalnie 10 dodatkowymi żądaniami wysyłanymi co 60 sekund, jeśli początkowe przesyłanie się nie powiedzie. Skradzione dane są wysyłane z nagłówkami, które pomagają atakującemu śledzić swoje ofiary według nazwy użytkownika i identyfikatora cid, a także identyfikatora kompilacji złośliwego oprogramowania.

Cyfirma odkryła szczegóły dotyczące panelu sterowania Odyssey Stealer, umożliwiającego użytkownikom przeglądanie zainfekowanych urządzeń, skradzionych dzienników danych i niestandardowych wersji złośliwego oprogramowania, a także zarządzanie nimi. Panel zawiera sekcję „Google Cookies Restore” do przechwytywania sesji przeglądarki za pomocą skradzionych plików cookie, „Guest Mode” dla potencjalnych nabywców Odyssey MaaS w celu wypróbowania niektórych funkcji oraz pulpit nawigacyjny do przeglądania statystyk ataków.

Większość paneli Odyssey Stealer odkrytych przez Cyfirmę miała siedzibę w Rosji.

Odyssey Stealer i Poseidon Stealer mają wspólne korzenie z Atomic Stealer, który jest uruchamiany jako oddzielna operacja macOS MaaS przez aktora zagrożeń znanego jako „ping3r”. Atomic został zauważony, gdy był rozprzestrzeniany za pomocą metody ClickFix w innej kampanii, zgłoszonej na początku tego miesiąca, co podkreśla rosnącą popularność tej metody inżynierii społecznej.

Cyfirma opublikowała w swoim obszernym technicznym artykule IoC dla najnowszej kampanii i zaleca organizacjom podjęcie środków w celu obrony przed Odyssey i podobnym złośliwym oprogramowaniem. Zalecenia, jakie możemy tam znaleźć, to blokowanie wykonywania osascript, stosowanie białej listy aplikacji, korzystanie z monitorowania behawioralnego w czasie rzeczywistym i reagowania na włamania oraz blokowania komunikacji wychodzącej do znanych złośliwych adresów IP i domen.

Użytkownikom komputerów Mac zaleca się ostrożność w przypadku witryn podszywających się pod sklepy z aplikacjami i instalowanie aplikacji wyłącznie z oficjalnego Mac App Store lub zweryfikowanych witryn deweloperów.