Nowy wariant malware na Mac OS oszukuje zabezpieczenia Apple

Nowa fala ataków z udziałem znanej rodziny adware dla systemu macOS ewoluowała i wciąż się rozwija. W samym tylko 2021 roku zauważono 150 unikalnych próbek tego malware. Niektóre z nich pomyślnie prześlizgnęły się przez skaner złośliwego oprogramowania Apple, a nawet zostały podpisane przez usługę certyfikującą.

Oprogramowanie to nazywa się AdLoad i jest jednym z kilku szeroko rozpowszechnionych programów ładujących do pamięci adware, które obecnie dotykają systemu macOS. Osoby odpowiedzialne za AdLoad z pewnością nie są nowicjuszami. Już pod koniec 2019 r. SentinelLabs opisało, w jaki sposób malware dostosowywał się i unikał wykrycia, a w tym roku zaobserwował kolejną jego iterację, która nadal wpływa na użytkowników komputerów Mac. AdLoad z powodzeniem omija wbudowaną kontrolę bezpieczeństwa firmy Apple XProtect.

Historia AdLoad

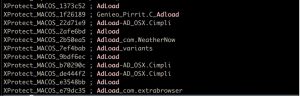

Malware AdLoad istnieje już od 2017 roku i przez lata ewoluuje tworząc kolejne swoje warianty. Na dziś XProtect od Apple prawdopodobnie posiada około 11 różnych sygnatur dla AdLoad (jest to „sporne”, ponieważ Apple używa niestandardowych nazw dla swoich reguł). Jednak następujące reguły XProtect wydają się być częściowo lub całkowicie związane z wariantami AdLoad:

Dobrą wiadomością dla osób bez dodatkowej ochrony jest to, że poprzedni wariant, który Sentinel Labs zgłosiło w 2019 r., jest teraz wykrywany przez XProtect za pomocą reguły numer 22d71e9. Złą wiadomością jest to, że wariant użyty w tej nowej kampanii, opisanej poniżej, jest niewykrywany przez żadną z tych zasad.

Nowy wariant

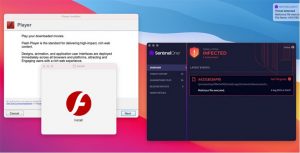

Wersja AdLoad 2021 łączy się z trwałymi i wykonywalnymi nazwami, które używają innych rozszerzeń pliku (.system lub .service), umożliwiając złośliwemu oprogramowaniu obejście dodatkowych zabezpieczeń wbudowanych przez Apple. Ostatecznie skutkuje to instalacją złośliwego agenta, co z kolei uruchamia łańcuch ataków, aby rozmieścić złośliwe droppery, które podszywają się pod fałszywą aplikację Player.app i instalują złośliwe oprogramowanie:

Co więcej, droppery są podpisywane prawidłowym podpisem za pomocą certyfikatów deweloperskich, co dodatkowo oszukuje Apple. SentinelOne powiedział, że w ciągu kilku dni wykrywał nowe próbki podpisane świeżymi certyfikatami, nazywając to „grą w kotka i myszkę”. Mówi się, że pierwsze próbki AdLoad pojawiły się już w listopadzie 2020 r., a kolejne regularnie pojawiały się w pierwszej połowie 2021 r., po czym nastąpił gwałtowny wzrost w lipcu, a zwłaszcza w pierwszych tygodniach sierpnia 2021 r.

Podsumowanie

Jak zauważył sam Apple złośliwe oprogramowanie w systemie macOS to problem, z którym boryka się ostatnio producent. Fakt, że setki unikalnych próbek dobrze znanego wariantu adware krążyły od co najmniej 10 miesięcy, a mimo to nadal pozostają niewykryte przez wbudowany skaner złośliwego oprogramowania, wskazuje na konieczność dodania kolejnych mechanizmów kontroli bezpieczeństwa punktów końcowych na urządzeniach Mac.

Poniżej kilka z IOC opisywanej kampanii:

Ścieżki trwałości:

~/Library/LaunchAgents/com.label.service.plist

/Library/LaunchDaemons/com.label.system.plist

Ścieżki wykonywalne:

~/Library/Application\ Support/.[0-9]{19}/Services/com.label.service/label.service

/Library/Application\ Support/.[0-9]{19}/System/com.label.system/label.system

Droppery:

8bf1defb2fea1880fdfb98e863276dc4cbb7a3e5

9912549c3a86e2224a5684a3c04d76bdfd2cc0a4

400138e08e0ffa1220ee19a82e5f24dd1b20868d