Nowy wektor ataku na Windows z wykorzystaniem plików OCX

Zespół badaczy z Uptycs, zajmujący się badaniem zagrożeń, zaobserwował wzrost wykorzystania pliku binarnego „regsvr32.exe” za pośrednictwem różnych typów dokumentów pakietu Microsoft Office. Przeanalizowane przez nich próbki złośliwego oprogramowania należały do malware Qbot i Lokibot próbujących uruchomić pliki „.ocx”.

Krótko o regsvr32

Regsvr32 to podpisane przez Microsoft narzędzie wiersza poleceń w systemie Windows, które pozwala użytkownikom rejestrować i wyrejestrowywać biblioteki DLL (Dynamic Link Library). Rejestrując plik DLL, informacje są dodawane do katalogu centralnego (rejestr), dzięki czemu mogą być używane przez Windows. Ułatwia to innym programom korzystanie z funkcji bibliotek DLL. Te możliwości powodują, że jest on często używany przez atakujących i uruchamiania złośliwego kodu na komputerach użytkowników. Plik ten, podobnie jak inne pliki systemowe w cybersecurity należy do zbioru Living-off-the-land (LOLBin), dzięki któremu można przeprowadzić atak na komputer użytkownika bez potrzeby wgrywania dodatkowego oprogramowania.

Nawiązanie połączenia za pomocą pliku .OCX

Jak zaobserwowali badacze z Uptycs cyberprzestępcy w szczególności próbują zarejestrować pliki „.OCX” w rejestrze za pomocą różnego rodzaju złośliwych dokumentów Microsoft Office. Jako klasa, pliki .OCX zawierają kontrolki ActiveX, które są blokami kodu opracowanymi przez firmę Microsoft, aby umożliwić aplikacjom wykonywanie określonych funkcji, takich jak wyświetlanie kalendarza.

W celu rejestracji pliku ocx w systemie należy uruchomić poniższą komendę na Windows:

regsvr32 [/u] [/s] 'nazwa pliku OCX’

W tym przypadku cyberprzestępcy mogą używać regsvr32 do ładowania skryptletów COM w celu wykonania bibliotek DLL. Ta metoda nie wprowadza zmian w rejestrze, ponieważ obiekt COM nie jest faktycznie zarejestrowany, ale wykonywany. Technika ta jest często określana jako technika Squablydoo i umożliwia cyberprzestępcom ominięcie białej listy uruchamianych aplikacji podczas fazy wykonywania (Execute) w ataku Cyber KILL CHAIN.

Badacze z Uptysc w analizowanym malware znaleźli polecenie:

regsvr32 -e -n -i:&Tiposa!G22& C:\\ProgramData\\Dotr4.ocx

które rejestrowało w systemie złośliwy plik.

Ponadto zaobserwowali ponad 500 próbek złośliwego oprogramowania wykorzystujących plik Regsvr32.exe do rejestrowania złośliwych plików „.OCX”.

„Podczas naszej analizy tych próbek złośliwego oprogramowania ustaliliśmy, że niektóre próbki należały do Qbot i Lokibot próbujących uruchomić pliki .OCX… 97% tych próbek należało do złośliwych dokumentów Microsoft Office, takich jak pliki arkuszy kalkulacyjnych Excel”.

Większość plików Microsoft Excel zaobserwowanych w atakach posiada przyrostki .XLSM lub .XLSB, które zawierają osadzone makra. Podczas ataku zazwyczaj pobierają lub wykonują złośliwy ładunek z adresu URL, korzystając z formuł zawartych w makrach.

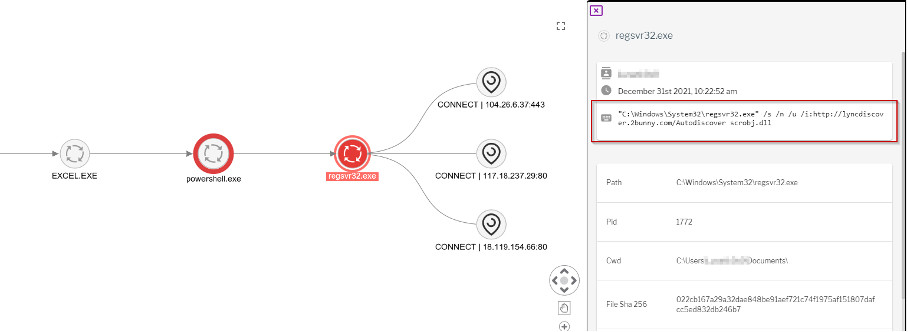

Ścieżka uruchomienia malware z wykorzystaniem złośliwego pliku uruchomionego w Excel wygląda następująco:

Według specjalistów podobnie jak z Microsoft Excel, niektóre kampanie wykorzystują Microsoft Word, dane w formacie Rich Text Format lub dokument złożony (pliki .DOC, .DOCX lub .DOCM) z osadzonymi złośliwymi makrami.

Identyfikowanie podejrzanych aktywności z wykorzystaniem regsvr32

Ponieważ Regsvr32, podobnie jak inne LOLBin’y, jest używany do legalnych, codziennych operacji, jego niewłaściwe użycie często omija tradycyjne zabezpieczenia.

Zespoły bezpieczeństwa mogą monitorować kilka określonych zachowań procesów w systemie w celu śledzenia i wykrywania takich podejrzanych aktywności:

- Poszukać relacji proces nadrzędny/podrzędny, w których Regsvr32 jest wykonywany z procesem nadrzędnym Microsoft Word lub Microsoft Excel.

- Opisywany przypadek można zidentyfikować w specjalistycznych logach, szukając wykonań Regsvr32, które ładują plik scrobj.dll, który wykonuje skryptlet COM.

Powyższe zadania można monitorować za pomocą darmowego modułu SYSMON od Microsoft (tworzone są specjalistyczne logi systemowe) oraz wdrożenia oprogramowania klasy EDR/XDR. W zeszłym tygodniu pisaliśmy, że Microsoft planuje zablokować możliwość uruchamiania makr w plikach MS Office pobieranych z Internetu. Ta możliwość z pewnością znacznie ograniczy ten wektor ataku.