Od pliku PDF do infekcji – złośliwe oprogramowanie Byakugan

W styczniu FortiGuard Labs przeanalizowało plik PDF napisany w języku portugalskim, który rozpowszechnia wielofunkcyjne złośliwe oprogramowanie znane jako Byakugan. Podczas badania kampanii opublikowano obszerny raport na jej temat. W poniższym tekście przedstawimy krótką analizę ataku, koncentrując się przede wszystkim na szczegółach dotyczących wdrażanego w końcowym etapie złodzieja informacji.

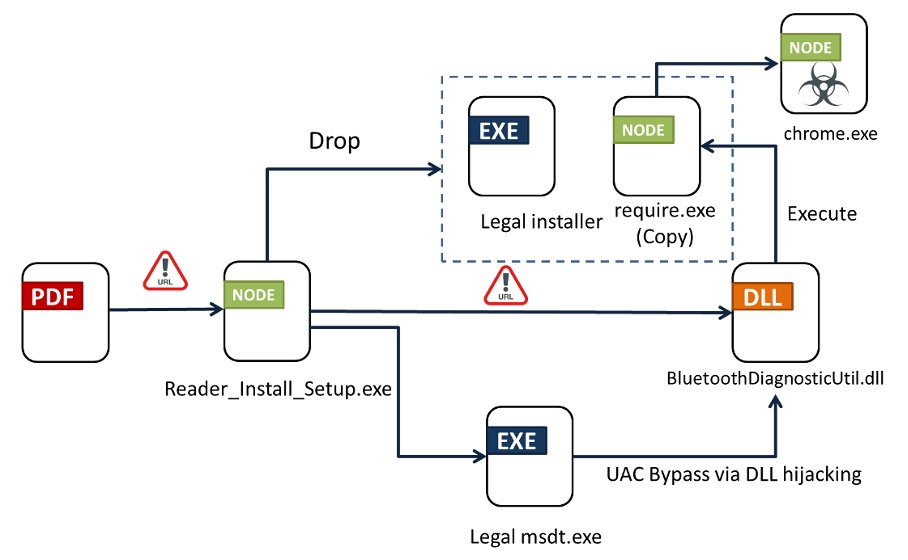

Atak zaczyna się od dostarczenia do użytkownika pliku PDF z obrazkiem w środku. Przedstawia on zamazaną tabelę i prosi ofiarę o kliknięcie złośliwego linku wewnątrz pliku w celu wyświetlenia zawartości. Po kliknięciu linku zostaje pobrany downloader. Program pobierający upuszcza swoją kopię (require.exe) wraz z czystym instalatorem do folderu tymczasowego. Następnie pobiera bibliotekę DLL, która jest wykonywana poprzez DLL hijakcing w celu uruchomienia require.exe, a ten dopiero pobiera główny ładunek (chrome.exe).

Poniżej widzimy zawartość pliku PDF nakłaniającą nas do pobrania dodatkowego softu w celu wyświetlenia zablurowanego obrazka.

Instalator zawarty w pierwszym etapie ładunku pobranego ze złośliwego linku:

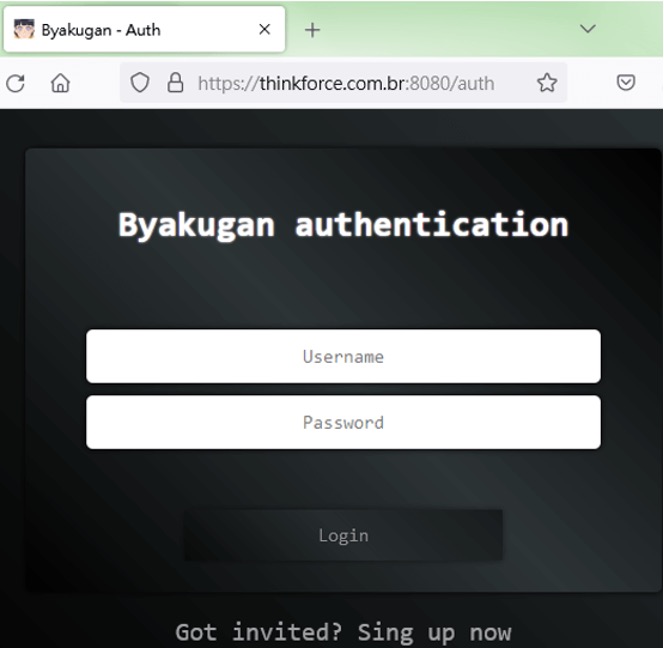

Narzędzie ostateczne pobiera główny moduł Byakugana ze strony thinkforce[.]com[.]br. Jest to także serwer C2, z którego Byakugan otrzymuje pliki i polecenia. Może też pełnić funkcję panelu kontrolnego dla atakującego. Strona logowania znajduje się na porcie 8080 i jest dostępna publicznie:

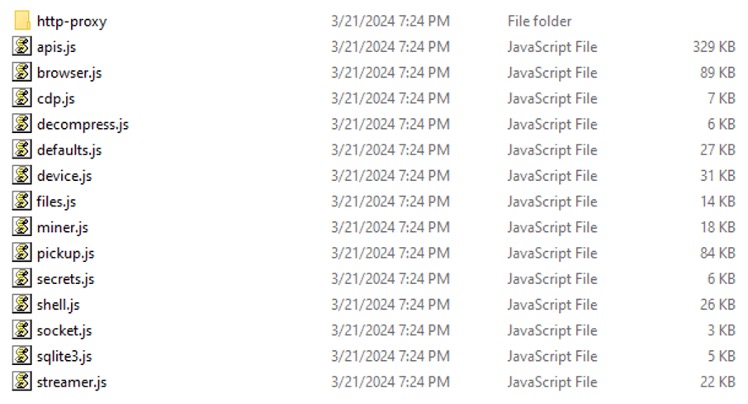

Malware Byakugan oparty jest na node.js spakowanymi do pliku wykonywalnego przez pkg. Oprócz głównego skryptu istnieje kilka bibliotek odpowiadających funkcjom narzędzia.

Możemy wśród nich wyróżnić:

- screen monitor – używa OBS Studio do monitorowania pulpitu ofiary,

- screen capture – wykonuje zrzuty ekranu za pomocą API Windows,

- miner – atakujący może wybrać, czy chce wdrożyć jeden z popularnych złośliwych kopaczy kryptowalut opartych na CPU lub GPU,

- keylogger – klasyczny keylogger zapisujący swoje złapane dane lokalnie w folderze malware i przesyłający je później na serwer C2,

- file manipulation – pozwala na przesyłanie i przeglądanie plików na zainfekowanej maszynie,

- browser information stealer – głównie kradnie dane zapisane w przeglądarkach internetowych, ma też możliwość wstrzykiwania ciasteczek do przeglądarek,

- anti-analysis – jeśli nazwa pliku malware lub jego lokalizacja została zmodyfikowana, wykona on czyszczenie pamięci swojego procesu i zakończy swoje działanie,

- persistence – upuszcza plik konfiguracyjny do harmonogramu zadań do folderu Defender w ścieżce podstawowej, co sprawia, że jest on wykonywany automatycznie podczas uruchamiania.

Istnieje rosnąca tendencja do wykorzystywania w złośliwych kampaniach zarówno czystych, jak i niebezpiecznych komponentów, a Byakugan nie jest wyjątkiem. Takie podejście zwiększa ilość szumu generowanego podczas analizy, co utrudnia dokładne wykrycie. Jednak pobrane pliki dostarczyły krytycznych szczegółów na temat działania Byakugana. Pomogło to przeanalizować szkodliwe moduły i spisać listę IoC, dostępną pod tym linkiem.