Organizacje w Armenii padły ofiarą ataków z wykorzystaniem nowego narzędzia szpiegującego

Podmioty w Armenii padły ofiarą cyberataku przy użyciu zaktualizowanej wersji backdoora o nazwie OxtaRAT, który umożliwia zdalny dostęp i inwigilację pulpitu.

Możliwości narzędzia obejmują wyszukiwanie i eksfiltrację plików z zainfekowanej maszyny, nagrywanie wideo z kamery internetowej i pulpitu, zdalne sterowanie zaatakowanym urządzeniem za pomocą TightVNC, instalowanie powłoki sieciowej, skanowanie portów i wiele więcej. O szczegółach możemy dowiedzieć się z raportu Check Point Research.

Podobno najnowsza kampania rozpoczęła się w listopadzie 2022 r. i jest to pierwszy przypadek, gdy cyberprzestępcy kierujący tą działalnością rozszerzyli swój zasięg poza Azerbejdżan. Aktorzy stojący za tym zagrożeniem atakują organizacje praw człowieka, dysydentów i niezależne media w Azerbejdżanie od kilku lat.

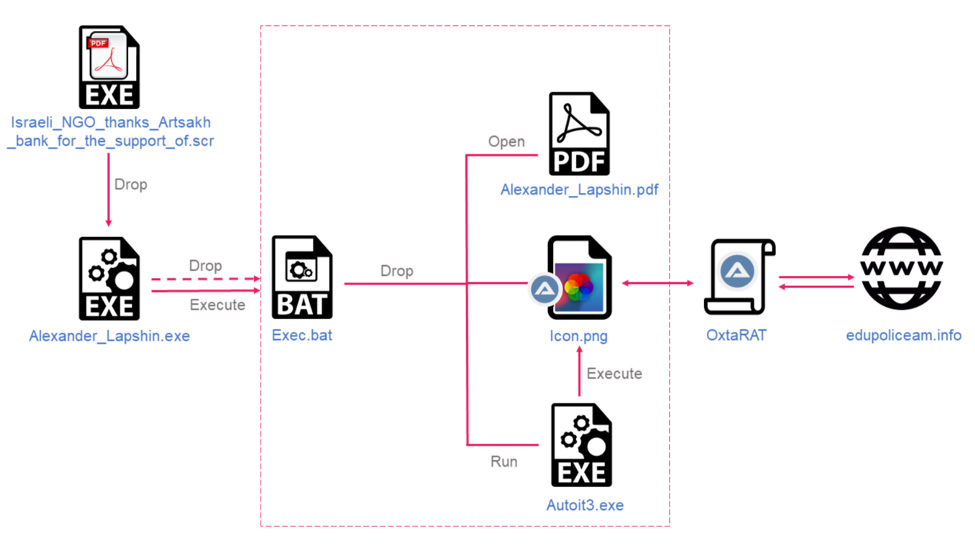

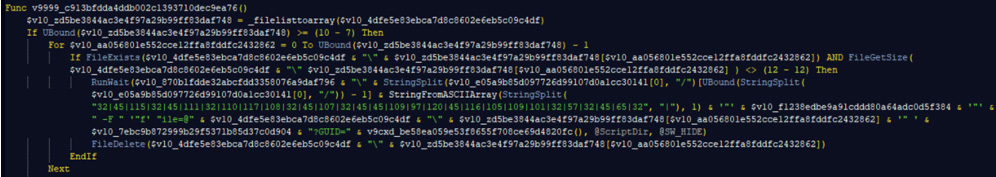

Punktem wyjścia schematu ataku jest samorozpakowujące się archiwum, które imituje plik PDF i jest opatrzone jego znaną dla użytkowników ikoną. Uruchomienie rzekomego dokumentu otwiera przynętę, jednocześnie potajemnie wykonując złośliwy kod ukryty w obrazku. OxtaRAT to plik poliglotyczny, który łączy skompilowany skrypt AutoIT z obrazkiem. Zawiera polecenia, które umożliwiają atakującemu uruchamianie dodatkowych poleceń i plików oraz zbieranie informacji.

OxtaRAT został wykorzystany przez przeciwnika już w czerwcu 2021 r., aczkolwiek ze znacznie ograniczoną funkcjonalnością, co wskazuje na próby ciągłej aktualizacji swojego zestawu narzędzi i przekształcenia go w uniwersalne szkodliwe oprogramowanie typu „szwajcarski scyzoryk”.

Poniżej schemat całego ataku:

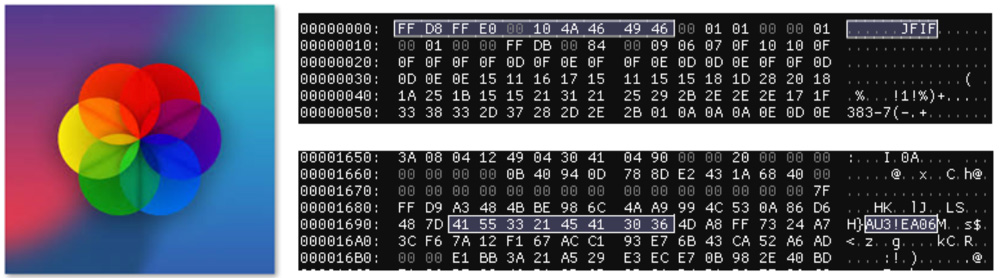

Jak wspomnieliśmy wcześniej, AutoIT.exe służy do uruchamiania kodu z obrazu o nazwie icon.png. Jest to złośliwe oprogramowanie typu polyglot, łączące prawidłowe formaty plików JPEG i AutoIT A3X:

AutoIT to legalne narzędzie stosowane przez wielu administratorów IT do automatyzacji zadań, ale często nadużywane przez cyberprzestępców. W tym przypadku aktorzy używają w pełni funkcjonalnego backdoora zawierającego około 20 000 linii zaciemnionego kodu AutoIT:

OxtaRAT – jak działa?

Backdoor OxtaRAT zawiera szereg funkcji związanych typowo z działalnością szpiegowską. Zawiera polecenia, które pozwalają atakującym:

- uruchomić dodatkowy kod na zainfekowanej maszynie, zainstalować powłokę sieciową PHP, pobierać, wysyłać i wykonywać pliki,

- wyszukiwać i eksfiltrować pliki z określonych lokalizacji lub według określonych wzorców, a nawet instalować PHP FileManager, aby ułatwić dostęp do plików i zarządzanie nimi,

- prowadzić aktywny nadzór: nagrywać wideo z kamery internetowej lub komputera stacjonarnego i instalować dodatkowe oprogramowanie, takie jak TightVNC, aby zdalnie sterować i monitorować maszynę,

- wykonywać rekonesans na lokalnej maszynie, na przykład uzyskiwać informacje o procesach, dyskach, informacjach systemowych i szybkości połączenia internetowego za pomocą API Speedtest,

- używać skompromitowanego hosta jako osi do poruszania się po sieci: wykonywać skanowanie portów i używać łącza Putty do tunelowanej komunikacji.

Atak z listopada 2022 r. wyróżnia się również z wielu innych powodów. Po pierwsze pliki .SCR, które aktywują łańcuch, zawierają już implant OxtaRAT, a nie działają jako downloader w celu pobrania szkodliwego oprogramowania. Oszczędza to aktorom konieczności wysyłania dodatkowych żądań plików binarnych do serwera C&C i przyciągania niepotrzebnej uwagi, a także ukrywa główne złośliwe oprogramowanie przed łatwym wykryciem na zainfekowanej maszynie, ponieważ wygląda ono jak zwykły obraz i omija zabezpieczenia.

Godna uwagi jest również zdolność OxtaRAT do uruchamiania poleceń skanowania portów i testowania szybkości połączenia internetowego, z których to ostatnie jest prawdopodobnie wykorzystywane jako sposób na ukrycie rozległej eksfiltracji danych.

OxtaRAT, który wcześniej miał głównie możliwości lokalnego rozpoznania i obserwacji, jest w stanie służyć teraz jako punkt odniesienia dla aktywnego rozpoznania innych urządzeń. Może to oznaczać, że cyberprzestępcy przygotowują się do rozszerzenia swojego głównego wektora ataku, jakim jest obecnie socjotechnika, na ataki oparte na infrastrukturze.