Otwarcie dokumentu w LibreOffice może zhakować Twój komputer!

Ostatnio pisaliśmy o tym, że jednym najpopularniejszych i najbardziej trudnych do wykrycia sposobów dostarczenia do systemu złośliwego oprogramowania lub kodu są popularne dokumenty MS Office. Jak widać, hackerzy wciąż idą tą drogą i tym razem wybierają znany, darmowy odpowiednik Microsoftu, czyli LibreOffice.

Jeśli jesteś użytkownikiem tego oprogramowania, powinieneś jak najszybciej zainstalować najnowszą aktualizację! Niestety nawet to, nie uchroni Cię w pełni przed expoitem.

Wszystko to przez wykryte ostatnio dwie poważne podatności o kodach CVE-2019-9848 oraz CVE-2019-9849, które dostawca LibreOffice chciał szybko naprawić i wypuścił aktualizację do wersji 6.2.5. Okazało się, że kilka dni później znaleziono obejście w łatce, i tym samym podatność CVE-2019-9848 jest aktualna i wykorzystywana jako zero-day. Specjalista Cyberbezpieczeństwa Alex Infuhr, który znalazł lukę w poprawce, nie ujawnił jeszcze szczegółów. Poniżej opisaliśmy wpływ exploita na system.

Podatność CVE-2019-9848

Luka, która wciąż istnieje w najnowszej wersji LibreOffice dotyczy modułu LibreLogo, czyli programowalnego żółwia, który za pomocą skryptów może tworzyć grafikę wektorową na ekranie. Pakiet ten jest domyślnie dostarczany z podstawową wersją LibreOffice. LibreLogo pozwala użytkownikowi wykonać wcześniej zdefiniowany skrypt, za pomocą zdarzeń i spełnionych warunków, takich jak na przykład najechanie na obiekt kursorem myszy.

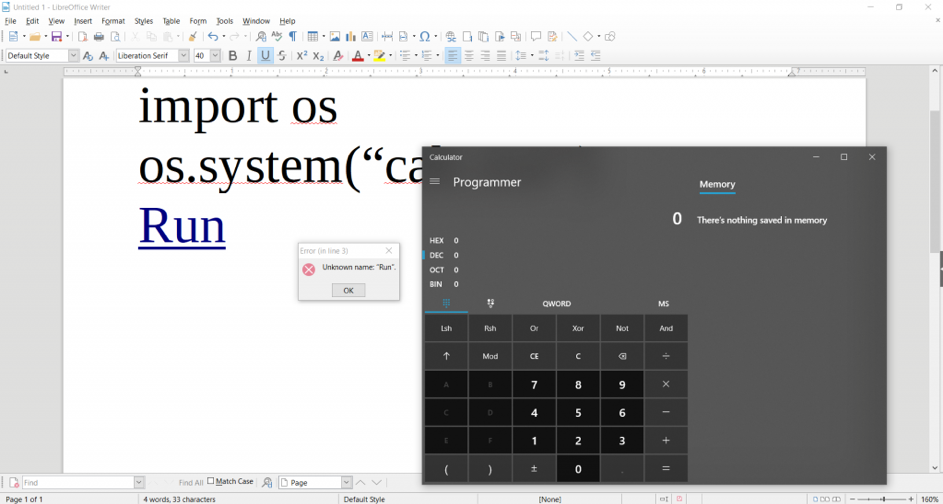

Poszukiwacze bug bounty wykryli, że skrypty LibreOffice przyjmują także kod napisany w Pythonie, a co gorsza nie ma żadnej weryfikacji napisanego kodu. Po otwarciu dokumentu i spełnieniu warunków jest po prostu wykonywany w systemie bez wyświetlania komunikatu dla użytkownika. Najczęstszym stosowanym warunkiem jest po prostu przypisanie linku do obiektu, na który użytkownik musi najechać myszą. Zaprezentowano to na zdjęciu poniżej:

Na blogu, Nils Emmerich pokazał szczegółowy Proof of Concept exploita. Autor wspomina także, że po skorzystaniu z formularzy oraz zdarzenia „OnFocus” możliwe jest wykonanie kodu natychmiast po otwarciu przez użytkownika dokumentu. Przypominamy, że podatność ta wciąż istnieje i jest niezałatana. Należy więc zwracać szczególna uwagę na dokumenty LibreOffice pochodzące z niezaufanych źródeł.

Podatność CVE-2019-9849

Tą lukę można załatać instalując najnowszą dostępną aktualizację. Nie znaczy to, że nie należy się jej obawiać. Exploit pozwala na zdalne pobieranie zawartości do dokumentu, nawet gdy aktywowany jest tryb „stealth mode”. Funkcjonalność zdalnego pobierania treści wykorzystywana jest przez użytkowników wskazujących tylko zaufane lokalizacje z zasobami. Możliwe to jest właśnie dzięki opcji „stealth”. Podatność polega na znalezieniu luki w tym ustawieniu i umożliwienie pobierania treści z każdej dostępnej lokalizacji w sieci.

Co możemy zrobić?

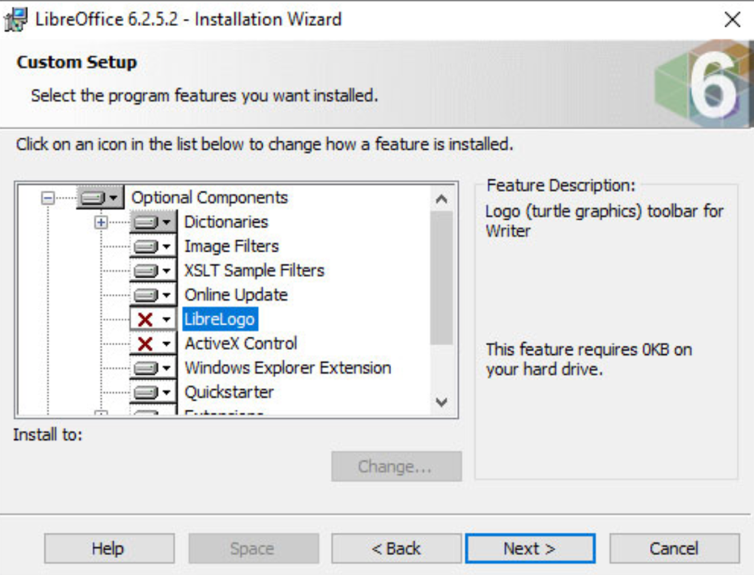

Przede wszystkim jak najszybciej zaktualizować LibreOffice do najnowszej wersji. Po za tym, warto przeinstalować aplikacje odznaczając komponent „LibreLogo”, co uchroni nas przed wywoływaniem skryptów z dokumentów.