Password Spraying, czyli atak odwrotny do Brute Force

Bardzo często w zaplanowanym, wieloetapowym ataku hakerzy dochodzą do momentu, gdzie próbują złamać hasło do konta metodą słownikową. Większość specjalistów cyberbezpieczeństwa dobrze zna tradycyjne ataki na hasła, np. brute force czy keylogger. Wszystkie te ataki polegają na wzięciu na warsztat jednego identyfikatora użytkownika, na przykład loginu, i próbie łamania tego konta tysiącami haseł. Trudność, i stosunkowo niskie prawdopodobieństwo powodzenia tych ataków, polega na tym, że szybko zablokują one konta domenowe i z pewnością wywołają alarmy i powiadomią zespół bezpieczeństwa o obecności atakującego w ich sieci. Właśnie dlatego, hakerzy i społeczność testerów wymyśliła inne podejście – atak password spraying, zwany także reverse brute force.

Polityki haseł w usłudze Active Directory wymuszają długość hasła, złożoność i historię. Jednak to wcale nie definiuje tego, że hasło jest trudne do odgadnięcia. Praktycznie w każdej organizacji jest osoba korzystająca z prostych haseł typu: Lato2018 czy Password123!. Hasła te technicznie spełniają standardy i są łatwe do zapamiętania, co powoduje że są powszechnie używane przez ludzi w organizacjach.

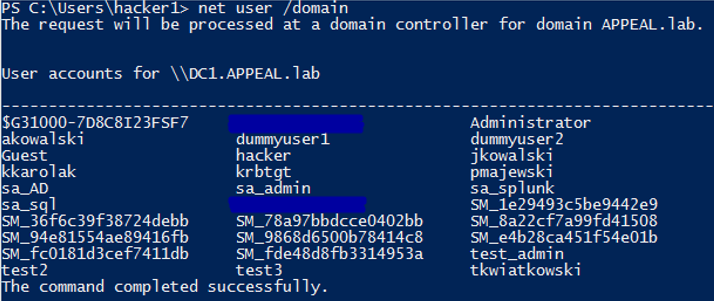

Atak password spraying polega na wybraniu jednego, powszechnego hasła i próbowaniu go na wielu kontach w organizacji. Takie zachowanie nie spowoduje zablokowania kont ani nie wywoła alarmów typowych dla ataków brute force. Duża lista nazw użytkowników może być zebrana za pomocą różnych metod w fazie rozpoznania, np. bezpośrednio z maszyn docelowych z zerowymi sesjami SMB lub za pomocą komendy „net user”, jeśli hacker ma dostęp do maszyny połączonej z domeną.

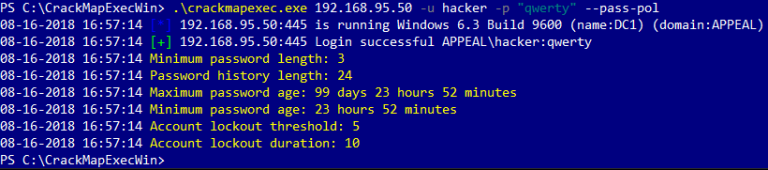

Za pomocą narzędzi takich jak na przykład CrackMapExec, można dowiedzieć się o ustawionych politykach dotyczących haseł w organizacji. Przydatna będzie ilość prób, po której następuje lockout konta oraz czas, po którym licznik nieudanych logowań jest zerowany. Potem atakujący tworzy własny słownik kilku haseł i testuje je na wszystkich znanych kontach użytkowników. Jeśli atak nie zakończy się sukcesem to należy odczekać, zwykle 30 minut, i można próbować ponownie.

Atak ten stał się jednym z ulubionych wśród hakerów, ponieważ okazało się, że jest wyjątkowo skuteczny. Wniosek jest taki, że hasła w organizacjach są za słabe i należy przestrzegać użytkowników, że może to powodować poważne zagrożenie dla organizacji.