Podatność w aplikacji Wiadomości od Apple pozwalała na szpiegowanie exploitem zero-click

Kilka dni temu Apple ogłosiło, że załatana obecnie podatność aplikacji Wiadomości (Messages) była aktywnie wykorzystywana w wyrafinowanych cyberatakach.

Podatność, śledzona jako CVE-2025-43200, została naprawiona 10 lutego 2025 r. w ramach iOS 18.3.1, iPadOS 18.3.1, iPadOS 17.7.5, macOS Sequoia 15.3.1, macOS Sonoma 14.7.4, macOS Ventura 13.7.4, watchOS 11.3.1 i visionOS 2.3.1. Występowała więc na wszystkich platformach, gdzie tylko możliwe jest wysyłanie wiadomości iMessage.

„Był to problem logiczny pojawiający się podczas przetwarzania złośliwie spreparowanego zdjęcia lub filmu udostępnionego za pośrednictwem łącza iCloud” – poinformowała firma w komunikacie, dodając, że luka została naprawiona dzięki ulepszeniu weryfikacji danych wejściowych.

Producent iPhone’a przyznał również, że błąd mógł zostać wykorzystany do wyrafinowanych ataków na VIP-ów. Co ważne, aktualizacje iOS 18.3.1, iPadOS 18.3.1 i iPadOS 17.7.5 rozwiązały również inny aktywnie wykorzystywany błąd typu zero-day, oznaczony jako CVE-2025-24200. Obecnie nie wiadomo, dlaczego Apple tak długo nie decydowało się na ujawnienie luki.

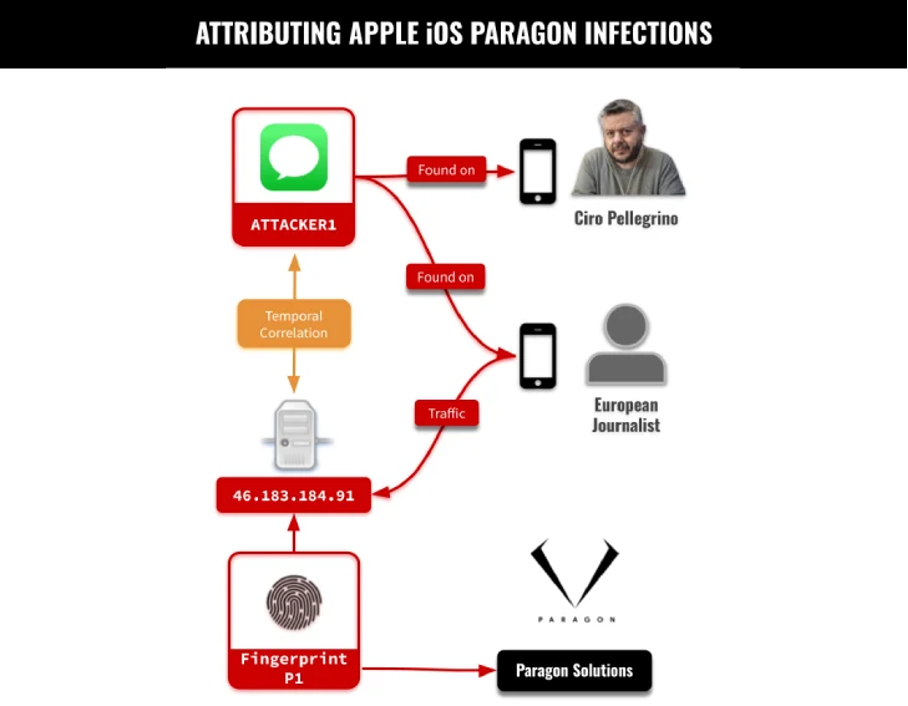

Chociaż producent nie podał żadnych dalszych szczegółów dotyczących charakteru ataków wykorzystujących CVE-2025-43200, Citizen Lab poinformowało o posiadaniu dowodów na to, że podatność została wykorzystana do zaatakowania włoskiego dziennikarza Ciro Pellegrino i anonimowego „wybitnego europejskiego dziennikarza” oraz zainfekowania ich oprogramowaniem szpiegującym Graphite firmy Paragon.

Centrum badawcze Citizen opisało atak jako zero-click, co oznacza, że podatność mogła zostać uruchomiona na docelowych urządzeniach bez konieczności jakiejkolwiek interakcji ze strony użytkownika.

„Jedno z urządzeń dziennikarza zostało zainfekowane oprogramowaniem szpiegującym Graphite firmy Paragon pod koniec stycznia 2025 r. podczas korzystania z systemu iOS 18.2.1” – twierdzą specjaliści Bill Marczak i John Scott-Railton. Uważają, że ta infekcja „nie byłaby widoczna dla celu”.

Graphite to narzędzie śledzące opracowane przez izraelskiego aktora z sektora prywatnego. Może ono pozwolić na uzyskanie dostępu do wiadomości, e-maili, kamer, mikrofonów i danych o lokalizacji bez żadnej akcji użytkownika, co sprawia, że jego wykrywanie i zapobieganie mu są szczególnie trudne. Oprogramowanie szpiegujące jest zazwyczaj wdrażane przez klientów rządowych pod przykrywką dochodzeń w sprawie bezpieczeństwa narodowego (jest oczywiście podobne do sławnego w Polsce Pegasusa).

The Citizen Lab poinformowało, że obaj dziennikarze otrzymali wiadomości iMessage z tego samego konta Apple (o nazwie kodowej „ATTACKER1”). Celem wiadomości było wdrożenie narzędzia Graphite.

Włoski Parlamentarny Komitet Bezpieczeństwa Republiki (COPASIR) w raporcie opublikowanym w zeszłym tygodniu potwierdził, że włoskie służby wywiadowcze za granicą i w kraju użyły Graphite do namierzania telefonów ograniczonej liczby osób po uzyskaniu niezbędnej zgody prawnej. Według raportu oprogramowanie szpiegujące było używane do wyszukiwania zbiegów, zwalczania nielegalnej imigracji, domniemanego terroryzmu, przestępczości zorganizowanej, przemytu paliwa i kontrwywiadu oraz działań związanych z bezpieczeństwem wewnętrznym.

Numer telefonu należący do Cancellato nie został jednak wymieniony, co pozostawia bez odpowiedzi kluczowe pytanie, kto mógł zaatakować dziennikarza. Raport rzuca natomiast światło na to, jak infrastruktura oprogramowania szpiegującego Paragon działa w tle. W oświadczeniu stwierdzono, że aby móc korzystać z Graphite, operator musi zalogować się za pomocą nazwy użytkownika i hasła. Każde wdrożenie oprogramowania szpiegującego generuje szczegółowe logi, które znajdują się na serwerze kontrolowanym przez klienta i niedostępnym dla organizacji Paragon.

„Brak sprawiedliwości dla celów oprogramowania szpiegującego pokazuje, w jakim stopniu dziennikarze w Europie są nadal narażeni na wysoce inwazyjne zagrożenie cyfrowe, i podkreśla niebezpieczeństwo rozprzestrzeniania się i nadużywania oprogramowania szpiegującego” – stwierdziło Citizen Lab.

Unia Europejska już wcześniej wyraziła obawy dotyczące niekontrolowanego używania komercyjnego oprogramowania szpiegującego, wzywając do wzmocnienia kontroli eksportu i zabezpieczeń prawnych. Ostatnie przypadki, takie jak ten, mogą nasilić presję na reformy regulacyjne zarówno na szczeblu krajowym, jak i UE.

System powiadamiania o zagrożeniach Apple opiera się na wewnętrznych informacjach wywiadowczych i może nie wykrywać wszystkich przypadków ataków. Apple potwierdza, że otrzymanie takiego ostrzeżenia nie jest gwarantem aktywnej infekcji, jednak wskazuje ono, iż zaobserwowano nietypową aktywność zgodną z ukierunkowanym atakiem.

W ciągu ostatnich dwóch lat operatorzy Predatora zostali oznaczeni w trzynastu krajach: Angoli, Armenii, Botswanie, Demokratycznej Republice Konga, Egipcie, Indonezji, Kazachstanie, Mongolii, Mozambiku, Omanie, na Filipinach, w Arabii Saudyjskiej oraz w Trynidadzie i Tobago. Jest to zgodne z obserwacją Citizen Lab mówiącą, że Predator jest bardzo aktywny w Afryce. Ponad połowa jego zidentyfikowanych klientów znajduje się na tym kontynencie.