Pojawił się kolejny, niepoprawnie załatany 0day na Microsoft Windows

Mamy kolejny przypadek, niepoprawnie załatanego błędu w zabezpieczeniach systemu Windows. Niezałatana luka w zabezpieczeniach dotyczy możliwości uzyskania nieautoryzowanego dostępu do systemu plików i odczytania dowolnych plików w systemie operacyjnym Microsoft Windows. W konsekwencji możliwa jest lokalna eskalacja uprawnień i przejęcie kontroli nad systemem.

Niekończące się poprawki luki śledzonej jako CVE-2021-24084

Usterka śledzona jako CVE-2021-24084 (wynik CVSS: 5,5) dotyczy luki umożliwiającej ujawnienie informacji w komponencie zarządzania urządzeniami Windows Mobile, która może umożliwić atakującemu uzyskanie nieautoryzowanego dostępu do systemu plików i odczytanie dowolnych plików.

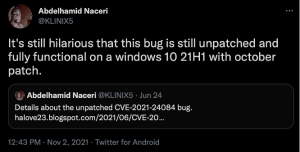

Odkrycie luki w systemie przypisuje się badaczowi bezpieczeństwa Abdelhamidowi Naceri, który po raz pierwszy zgłosił błąd do Microsoft w październiku 2020 r. Twórca systemu Windows naprawił błąd dopiero w cyklicznych wtorkowych aktualizacjach poprawek w lutym 2021 r, ale jak się później okazało – nieskutecznie. W czerwcu 2021r. Naceri udowodnił, że poprawkę można było obejść nie tylko w celu osiągnięcia tego samego rezultatu, ale również, dzięki jego nowemu, listopadowemu odkryciu, wykorzystać do uzyskania uprawnień administratora i uruchomienia złośliwego kodu na komputerach z systemem Windows 10, na których działają najnowsze aktualizacje zabezpieczeń.

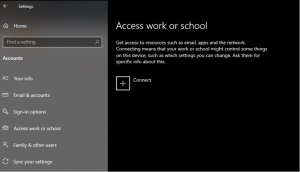

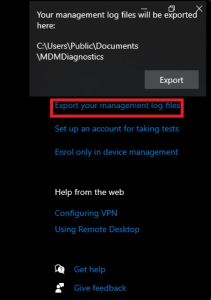

Naceri napisał na swoim blogu: „Odkryłem ten błąd, szukając opcji połączenia mojego komputera z kontem szkolnym, więc jeśli coś wyślą lub zrobią, będę o tym wiedział. Coś jednak przyciągnęło moją uwagę, zauważyłem ten mały tekst (opcję) pozwalający wyeksportować dziennik zarządzania”.

Badacz postanowił zbadać w monitorze procesów, czym skutkuje kliknięcie na powyższy przycisk eksportu. Po głębszej analizie znalazł błąd w funkcji „MdmLogCollector::CollectFileEntry” znajdującej się w bibliotece „MdmDiagnostics.dll”

Napisał także:

„Dziwne, że wielomiliardowa firma nie może naprawić prostego błędu w 90 dni.”

Exploit i PoC

PoC ma postać pojedynczej linijki napisanej w PowerShell. Wystarczy utworzyć punkt montowania do ścieżki „C:\Windows\Temp\DeviceHash_DESKTOP-1VX69Y8.csv”, a następnie rozpocząć eksport logów (kliknięcie powyższej opcji na ekranie) lub wykonać emulację tego zachowania wywołując metodę COM ręcznie.

New-Item -ItemType Junction -Path „$env:windir\Temp\DeviceHash_$env:computername.csv” -Target „C:\Windows\LiveKernelReports”

Powyższa sytuacja stwarza także duże zagrożenie dla bezpieczeństwa systemu, ponieważ można w ten sposób przejąć najwyższe uprawnienia. Pokazał to na swoim blogu Mitja Kolsek

„Mianowicie, jak nauczył nas HiveNightmare/SeriousSAM, arbitralne ujawnienie pliku można zaktualizować do lokalnej eskalacji uprawnień, jeśli wiesz, które pliki pobrać i co z nimi zrobić”, napisał na swoim blogu Mitja.

Warto jednak zauważyć, że lukę można wykorzystać do eskalacji uprawnień tylko w określonych okolicznościach, a mianowicie, gdy funkcja ochrony systemu jest włączona na dysku „C:” i na komputerze jest skonfigurowane co najmniej jedno konto administratora lokalnego.

Co dalej?

Powyższa luka umożliwia ujawnienie informacji i lokalne zwiększenie uprawnień (LPE) w podatnych systemach. Ani serwery Windows, ani systemy z systemem Windows 11 nie są podatne na tą usterkę, ale dotyczy ona następujących wersji systemu Windows 10:

- Windows 10 v21H1 (32 i 64 bit) zaktualizowany aktualizacjami z listopada 2021 r.

- Windows 10 v20H2 (32 i 64 bit) zaktualizowany aktualizacjami z listopada 2021 r.

- Windows 10 v2004 (32 i 64 bit) zaktualizowany o aktualizacje z listopada 2021 r.

- Windows 10 v1909 (32 i 64 bit) zaktualizowany o aktualizacje z listopada 2021 r.

- Windows 10 v1903 (32 i 64 bit) zaktualizowany o aktualizacje z listopada 2021 r.

- Windows 10 v1809 (32 i 64 bit) zaktualizowany aktualizacjami z maja 2021 r.

Na koniec warto dodać, że CVE-2021-24084 to także trzecia luka zero-day w systemie Windows, która ponownie wywołała burzę w świecie cybersecurity spowodowaną niekompletnie wydaną łatką przez Microsoft. Na początku tego miesiąca firma 0patch udostępniła nieoficjalne poprawki dotyczące luki w zabezpieczeniach lokalnej eskalacji uprawnień (CVE-2021-34484) w usłudze profilu użytkownika systemu Windows, która umożliwia atakującym uzyskanie uprawnień SYSTEM. Przypominamy, że w zeszłym tygodniu Naceri ujawnił szczegóły kolejnej luki klasy zeroday w usłudze Microsoft Windows Installer (CVE-2021-41379), którą można ominąć w celu uzyskania podwyższonych uprawnień na urządzeniach z najnowszymi wersjami systemu Windows, w tym Windows 10, Windows 11 i Windows Server 2022. Opisywaliśmy ją w naszym artykule tutaj.