Popularne SDK na iOS oskarżone o szpiegowanie użytkowników

Raport opublikowany przez firmę Synk ujawnił niedawno poważny problem, który dotyka bezpieczeństwa i prywatności ponad 1 miliarda użytkowników urządzeń mobilnych Apple.

Popularny zestaw SDK (Software Development Kit) o nazwie Mintegral na iOS, z którego korzysta podobno ponad 1200 znanych aplikacji, zawiera złośliwy kod, którego celem jest wyłudzenie danych i poufnych informacji poprzez klikanie w reklamy pojawiające się w darmowych aplikacjach.

Komponent SDK umożliwia między innymi gromadzenie adresów URL, identyfikatorów urządzeń, adresów IP, wersji systemu operacyjnego i innych danych użytkowników z zainfekowanych aplikacji i przesyła je na zdalny serwer C&C.

Mogłoby się niektórym wydawać, że takie działanie jest czymś normalnym przy profilowaniu reklam i zawsze zbierane są jakieś dane o użytkownikach. Tutaj jednak, złośliwe działanie twórców nie pozostawia wątpliwości, ponieważ pakiet SDK dodatkowo fałszywie zgłasza kliknięcia reklam przez użytkowników, kradnąc potencjalne przychody z konkurencyjnych sieci reklamowych.

Złośliwy pakiet SDK dla systemu iOS został nazwany przez odkrywców „SourMint”.

Chociaż nazwy zainfekowanych aplikacji korzystających z SDK nie zostały ujawnione, kod został odkryty w wersji Mintegral SDK (6.3.5.0) na iOS, a pierwsza wersja złośliwego SDK pochodzi z 17 lipca 2019 r. (5.5.1). Oznacza to, że nowe aplikacje również zawierają złośliwy kod.

Szczegóły działania

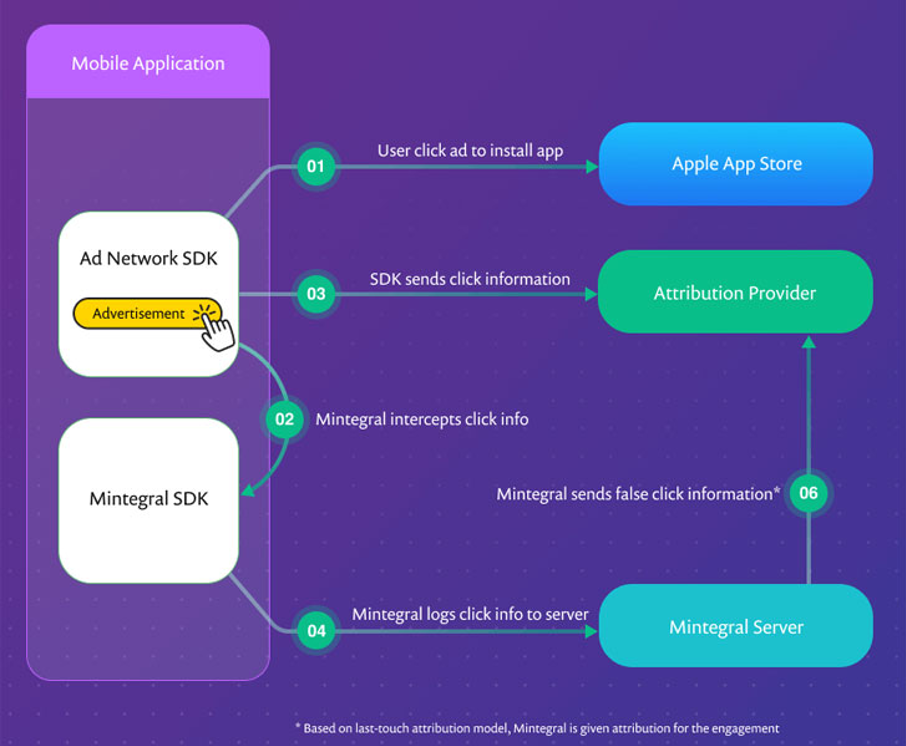

SourMint zawiera kilka zabezpieczeń przed zdebugowaniem, które mają na celu ukrycie rzeczywistego zachowania aplikacji, Snyk odkrył dowody na to, że SDK Mintegral nie tylko przechwytuje wszystkie kliknięcia reklam w aplikacji, ale także wykorzystuje te informacje do oszukańczego przypisywania kliknięcia do swojej sieci reklamowej nawet w przypadkach, gdy konkurencyjna sieć reklamowa wyświetliła treść. Warto zauważyć, że aplikacje z reklamami zawierają zawsze pakiety SDK z wielu sieci reklamowych za pomocą różnych pośredników reklam.

Innymi słowy, SDK Mintegral kradnie przychody z reklam z innych sieci reklamowych, przejmując reklamy innych pośredników jako własne, a także okradając deweloperów z ich przychodów.

„W naszym dochodzeniu odkryliśmy, że po zintegrowaniu SDK Mintegral z aplikacją, przechwytuje on kliknięcia, nawet jeśli nie ma włączonej obsługi reklam” – powiedział Miller. „W takim przypadku przychody z reklam, które powinny wrócić do dewelopera lub wydawcy za pośrednictwem konkurencyjnej sieci reklamowej, nigdy nie zostaną wypłacone deweloperowi”.

Zbieranie więcej danych niż to konieczne

Chyba bardziej niepokojące jest to, że złośliwe SDK zawiera funkcje, które zostały zaprojektowane do podsłuchiwania całej komunikacji z aplikacji, a zakres gromadzonych danych jest znacznie większy niż jest to wymagane do uzasadnionego przypisywania kliknięć w reklamy. Rejestrowane informacje obejmują wersję systemu operacyjnego, adres IP, stan ładowania baterii, wersję SDK Mintegral, typ sieci, model, nazwę pakietu, identyfikator reklamowy i inne.

„Podejmowane przez Mintegral próby ukrycia natury przechwytywanych danych, zarówno za pomocą kontroli antysabotażowej, jak i niestandardowej zastrzeżonej techniki kodowania, przypominają podobną funkcjonalność zgłoszoną przez badaczy, którzy analizowali aplikację TikTok” – zauważył Miller.

Chociaż nie ma sposobu, aby użytkownicy wiedzieli, czy używają aplikacji, która korzysta z SDK Mintegral, konieczne jest, aby programiści przejrzeli swoje aplikacje i usunęli pakiet SDK, aby zapobiec niepożądanej kradzieży danych.

Ze swojej strony Apple wprowadza nowe funkcje prywatności w nadchodzącej aktualizacji iOS 14, które utrudniają aplikacjom innych firm śledzenie użytkowników, prosząc o ich wyraźną zgodę na wyświetlanie ukierunkowanych reklam.

Odpowiedź Mintegral na zarzuty

Chwilę po opublikowaniu raportu, firma Mintegral wydała oficjalne oświadczenie informujące o nieprawdziwości zarzutów oraz o tym, że są w ciągłym kontakcie z Apple, które jest w pełni świadome używanych funkcjonalności. Tak czy inaczej nie bardzo widomo komu wierzyć. Możemy mieć tylko nadzieje, że nowy iOS 14 przyczyni się do poprawy prywatności i braku możliwości wykorzystania danych o użytkowniku do celów biznesowych bez jego zgody.

Jako podsumowanie zostawiamy odpowiedź Mintegral w wolnym tłumaczeniu poniżej:

„Chcielibyśmy zapewnić naszych klientów i partnerów, że te zarzuty są nieprawdziwe. Traktujemy tę sprawę bardzo poważnie i prowadzimy dogłębną analizę tych zarzutów i ich pochodzenia”.

„Aby wyjaśnić niektóre szczegóły dotyczące działania naszego pakietu SDK – nasz pakiet SDK zbiera informacje za pośrednictwem publicznie dostępnego interfejsu Apple API na poziomie systemu operacyjnego. Korzystamy z tych danych w celu wybrania najbardziej odpowiedniej reklamy, gdy nasza sieć reklamowa jest wywoływana w celu wypełnienia żądania reklamodawcy. Jest to standardowa technika branżowa w celu zidentyfikowania reklamy najbardziej odpowiedniej dla użytkownika”.

„W e-mailu z 24 sierpnia Apple poinformowało, że rozmawiało z badaczami Snyk na temat ich raportu i że nie widzieli żadnych dowodów na to, że Mintegral SDK szkodzi użytkownikom. Nasze praktyki nigdy nie będą kolidować z warunkami świadczenia usług Apple ani naruszać zaufania klientów. Nigdy nie używalibyśmy tych danych do jakichkolwiek fałszywych roszczeń dotyczących instalacji i traktowalibyśmy te zarzuty bardzo poważnie”.

„Biorąc to wszystko pod uwagę, w związku z nadchodzącymi aktualizacjami Apple iOS 14 i tak planowaliśmy już wycofać tę funkcję w SDK. Byliśmy i jesteśmy w ciągłej komunikacji ze wszystkimi zainteresowanymi stronami, w tym Apple, i uznaliśmy, że usunięcie tej funkcji było najlepszym kierunkiem dla klientów i użytkowników po wydaniu iOS 14”.