Posty

Trendy cyberbezpieczeństwa w 2019 roku

Nie chcemy bawić się we wróżkę i wyciągać szklanej kuli, ale patrząc na bieżącą sytuację na rynku cyberbezbezpieczeństwa obserwujemy następujące…

Czytaj więcej ›

Jak przeszukać pomieszczenie pod kątem sprzętu szpiegowskiego?

Na wstępie ostrzeżenie! Inspiracją do napisania tego artykułu był blog Senteltech. Nie chcemy propagować zachowań, które niosą przesłanki schizofrenii. Niemniej…

Czytaj więcej ›

Wirus ukryty w pliku graficznym? Sprawdziliśmy, jak cyberprzestępcy atakują komputery przy użyciu steganografii.

W artykułach Kampanii malware: między innymi w Malware w DNS oraz CertUtil pisaliśmy o ciekawych metodach cyberprzestępców pozwalających im w…

Czytaj więcej ›

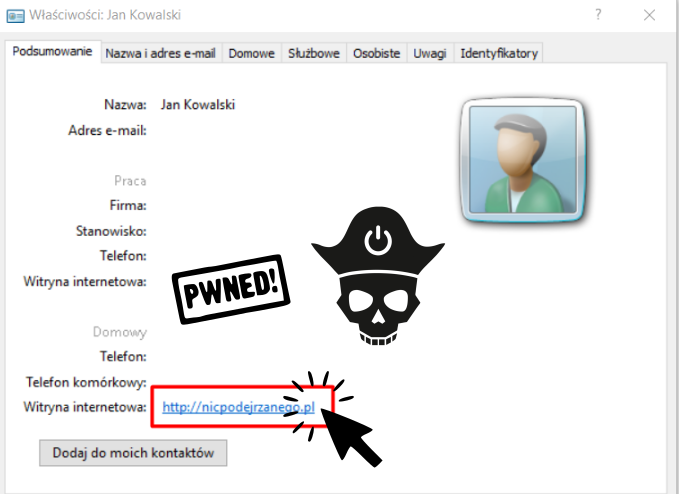

Nowa podatność na Windows. Dotyczy plików vCard.

Kolejna podatność Zero-day dotycząca systemów operacyjnych Microsoft Windows została niedawno opublikowana. Istnieje prosty scenariusz, który umożliwia zdalnemu cyberprzestępcy wykonanie niepożądanego…

Czytaj więcej ›

Przed czym chroni, a na co pozwala Windows Defender Credential Guard

Credential Guard to jeden z modułów aplikacji Windows Defender dostępny tylko na systemy Windows 10 oraz Windows 2016 w wersji…

Czytaj więcej ›

Ceny oferowane za exploity zero-day są wyższe niż kiedykolwiek wcześniej

Dobre wieści dla hackerów i poszukiwaczy podatności, ale straszne wieści dla producentów technologii. Firma Zerodium opublikowała nagrody za podatności zero-day,…

Czytaj więcej ›

Rodzaje malware i sposoby na ich wykrycie oraz ochronę

Pod pojęciem malware, kryje się wiele typów złośliwego oprogramowania. W tym artykule postaraliśmy się zebrać i w skrócie opisać różne…

Czytaj więcej ›

W jaki sposób malware może wykorzystać usługę DNS do pobrania dowolnego kodu

W artykule tutaj pisaliśmy o metodzie cyberprzestępców pozwalającej za pomocą wbudowanej w system operacyjny komendy CertUtil.exe pobranie z Internetu na…

Czytaj więcej ›

AI w Malware

Czyli możliwości i skutki zastosowania sztucznej inteligencji w tworzeniu kodu malware następnej generacji. Inspiracją do napisania tego artykułu było stawiane…

Czytaj więcej ›

Automatyczna i darmowa analiza malware na platformie SNDBOX

W dzisiejszych czasach, gdy złośliwe oprogramowanie może zaszyć się dosłownie wszędzie, narzędzia typu sandbox są na wagę złota. W odizolowanych…

Czytaj więcej ›

Malware uruchamiany w pamięci komputera – duże zagrożenie dla rozwiązań do bezpieczeństwa

Zanim przejdziemy do omawiania metod ataku polegających na wstrzykiwania kodu do pamięci komputera warto byłoby wspomnieć najpierw o tym, czym…

Czytaj więcej ›

Phishing – najpopularniejszy sposób na infekcję malware. Na co musimy uważać?

W artykule na Kapitanie Hacku USBNinja opisywaliśmy w jaki sposób cyberprzestępcy mogą zainfekować komputer ofiary przy użyciu specjalistycznego kabla USB.…

Czytaj więcej ›

Jak malware potrafi użyć złośliwy skrypt Powershell bez konieczności wywołania Powershell.exe z linii komend?

W tym artykule opiszemy najnowsze metody pozwalające złośliwemu oprogramowaniu (malware) ominąć zabezpieczenia w systemie oraz rozwiązania do bezpieczeństwa. Zobaczycie, jak…

Czytaj więcej ›

Microsoft przedstawia Windows 10 Sandbox

Windows Sandbox to nowe, lekkie środowisko graficzne od Microsoft dostosowane do bezpiecznego uruchamiania aplikacji w trybie całkowitej izolacji. Jeśli kiedykolwiek…

Czytaj więcej ›

Podatność Zero-Day w Windows

SandboxEscaper to specjalista zajmujący się bezpieczeństwem, który opublikował niedawno Proof-of-Concept exploit na nową lukę zero-day, która dotyczy systemów operacyjnych Microsoft…

Czytaj więcej ›