Posty

Najbezpieczniejsze, a zarazem najprostsze logowanie dwuetapowe – Yubikey

Wiele razy wspominaliśmy, że hasła nie są idealne. Nawet najbardziej skomplikowane hasło może zostać złamane przez hakera. Co gorsza, wykorzystane…

Czytaj więcej ›

Zestawienie tygodniowe 26 marca – 1 kwietnia

Pierwsza kara RODO Tydzień przyniósł wiele ważnych wydarzeń, ale faworyt jest jeden. W mediach szerokim echem odbiła się pierwsza "kara…

Czytaj więcej ›

Dwa najważniejsze zasoby w organizacji które powinniśmy chronić

Ukierunkowane ataki hakerskie na rozbudowane środowiska IT mają ostatecznie zawsze takie same cele – zaszkodzić firmie lub/oraz wyłudzić okup pieniężny.…

Czytaj więcej ›

Malware w Bankach w 2018 roku – cz.I

W 2018 roku Dyrektor Europolu Rob Wainwright opowiadał w mediach o pracy międzynarodowej grupy roboczej koordynowanej przez swoją instytucje, która…

Czytaj więcej ›

Zestawienie tygodniowe 18 – 25 marca

Tydzień bez wycieku tygodniem straconym? Tym razem ze znakiem zapytania na końcu. Radio Kraków poinformowało, że jest w posiadaniu danych…

Czytaj więcej ›

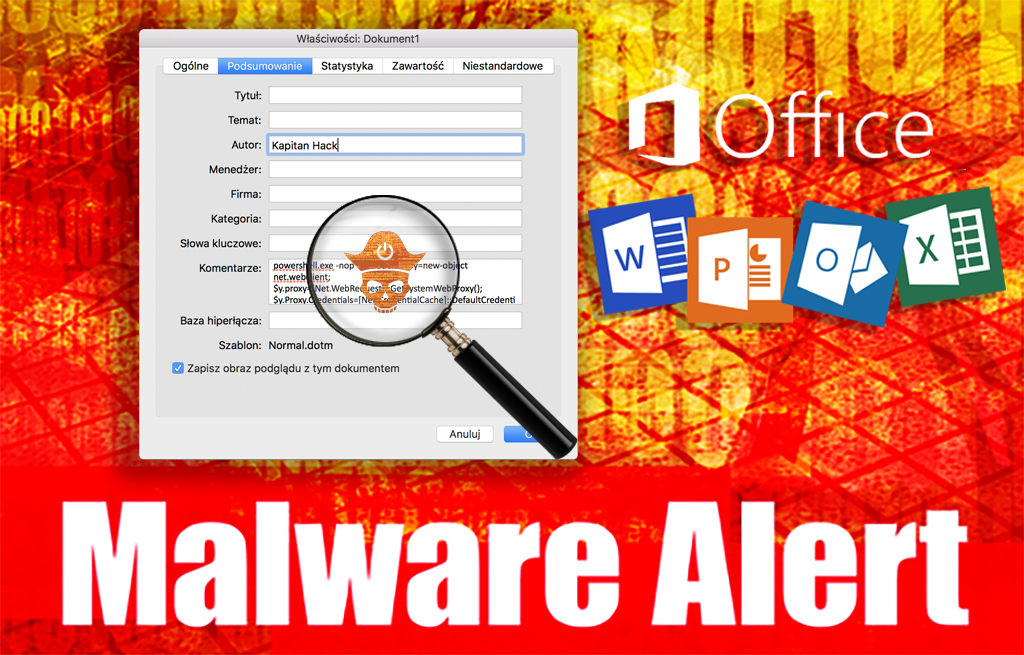

Złośliwy kod w metadanych dokumentu!? Zobacz, jak można go ukryć i wywołać

Czy kiedykolwiek przyszło Ci do głowy, że właściwości dokumentu, takie jak „Firma”, „Tytuł”, czy „Komentarze” mogłyby zawierać złośliwy kod? Czy…

Czytaj więcej ›

Zestawienie tygodniowe 12 – 18 marca

Tydzień bez wycieku tygodniem straconym Wyciek, tym razem dotyczy bazy danych w Chinach. Zawiera dane osobowe ponad 1,8 miliona kobiet,…

Czytaj więcej ›

Kradzież poufnych informacji. Kolejny trojan wykorzystujący steganografię do ataku

Techniki używane w atakach cyberprzestępców przybierają coraz to nowsze i słabo wykrywalne formy. W tym artykule napiszemy o nowej kampanii…

Czytaj więcej ›

Zestawienie tygodniowe 5 – 11 marca

Porno na rządowych stronach Uwagę większości mediów także tych ogólnopolskich przykuł fakt, że na stronach dawniej administrowanych i porzuconych przez…

Czytaj więcej ›

Phishing SMS – dlaczego jest tak skuteczny?

Świat cyberprzestępczości wygląda tak, że za każdym razem gdy poznamy jakieś zagrożenie i zaczniemy edukować o nim społeczeństwo, powstaje nowe…

Czytaj więcej ›

Jak się włamywać przy pomocy socjotechniki?

Czy gdyby Ktoś do Ciebie zadzwonił i grzecznie poprosił oddał byś mu oszczędności życia? Czy gdyby przedstawił się jako krewny…

Czytaj więcej ›

Phishing od środka. Opis działania

W obecnym czasie obserwujemy, że cyberprzestępcy w swoich atakach phishingowych na pracowników w firmach stosują coraz to bardziej wyrafinowane metody…

Czytaj więcej ›

Kradzież tożsamości – bezpieczeństwo fizyczne

Jednym z podstawowych pierwotnych lęków jest lęk, że zostaniemy okradzeni. A kradzież tożsamości jest pewnie najgorsza z wszystkich obaw. W…

Czytaj więcej ›

Zestawienie tygodniowe 26 lutego – 4 marca

Kolejny przykład cyfrowej wojny USA - Rosja Tym razem akcja pod bramką Rosyjską. Strzał celny ale czy skuteczny? Podobno Amerykanie…

Czytaj więcej ›

Podatność w przeglądaniu niebezpiecznych PDF w Google Chrome

O złośliwym oprogramowaniu ukrytym w pliku PDF pisaliśmy już tutaj oraz tutaj. Teraz, specjaliści z Edgespot odkryli i opisali nowy…

Czytaj więcej ›