Posty

Nowy malware DTrack ukrywa się w legalnym pliku wykonywalnym i atakuje komputery

Jeszcze nie tak dawno, bo w zeszłym miesiącu, pisaliśmy o ataku grupy Lazarus na komputery z wykorzystaniem błędu w sterownikach…

Czytaj więcej ›

Cyberprzestępcy exploitują Twittera po przejęciu przez Elona Muska

Badacze z Proofpoint zaobserwowali znaczące zwiększenie liczby kampanii phishingowych wymierzonych w dane uwierzytelniające użytkowników Twittera. Wszystko zaczęło drastycznie rosnąć tuż…

Czytaj więcej ›

Dwa nowe przykłady ataków na łańcuchy dostaw

Dlaczego ataki na łańcuchy dostaw są tak niebezpieczne? Dlatego że „przejmując” dostawcę usług lub oprogramowania, złośliwy aktor może rozesłać malware…

Czytaj więcej ›

Jakie hasła są najczęściej używane przy połączeniach RDP?

Specops Software opublikowało badanie analizujące najpopularniejsze hasła używane w atakach na żywo na porty protokołu Remote Desktop Protocol (RDP). Analiza…

Czytaj więcej ›

Trojan QBot wykorzystuje nową technikę – HTML Smuggling

QBot, znany również jako Qakbot, QuackBot i Pinkslipbot, to trojan bankowy, którego po raz pierwszy zaobserwowano już w 2007 roku.…

Czytaj więcej ›

Nowe bug bounty od GitHuba!

GitHub ogłosił wprowadzenie dla badaczy bezpieczeństwa bezpośredniego kanału do zgłaszania luk w zabezpieczeniach publicznych repozytoriów. Oczywiście tych, które na to…

Czytaj więcej ›

Jaki phishing stosują hakerzy przy zbliżającym się Mundialu?

Już za chwilę rozpoczną się Mistrzostwa Świata FIFA 2022 w Katarze! Od 20 listopada do 18 grudnia jedna z największych…

Czytaj więcej ›

Użycie Outlooka jako klienta C2 do uruchamiania poleceń na uprawnieniach „Local System” w Windows. Wystarczy wysłać odpowiednią wiadomość e mail!

Dzisiaj mamy dla Was infosecową bombę – opisujemy nowy, nietypowy wektor ataku na organizacje, wykorzystujący aplikację kliencką Microsoft Outlook, która…

Czytaj więcej ›

8 przepowiedni z cyberbezpieczeństwa na 2023 rok

Zbliżając się do 2023, spoglądamy na trwający jeszcze rok. Na podstawie naszych obserwacji możemy wyciągnąć wiele interesujących wniosków. Poniżej przedstawiamy…

Czytaj więcej ›

Ile kosztuje cyberwłamanie?

To trochę jak pytanie „Ile kosztuje samochód?” – wszystko zależy jaki. Właściwie powinno ono brzmieć: „Jakie straty generuje cyberwłamanie?”. I…

Czytaj więcej ›

Środowiska OT nie są już tak bezpieczne jak kiedyś

Kilka lat temu istniał jeszcze wyraźny rozdział między technologią operacyjną (OT), która steruje fizycznymi funkcjami firmy produkcyjnej, a technologią informacyjną…

Czytaj więcej ›

Znowu głośno o LockBit – tym razem w związku z wyciekiem z Continental

W sierpniu znany producent części samochodowych Continental oświadczył, że był celem cyberataku, podczas którego hakerzy zinfiltrowali niektóre z jego systemów…

Czytaj więcej ›

Jak z atakami w cyberprzestrzeni radzi sobie Łotwa?

Podczas wojny na Ukrainie cyberprzestrzeń Łotwy stoi przed nowymi wyzwaniami. Rosyjskie cyberataki mogą być globalnym zagrożeniem, ale szczególnie zagrożeni są…

Czytaj więcej ›

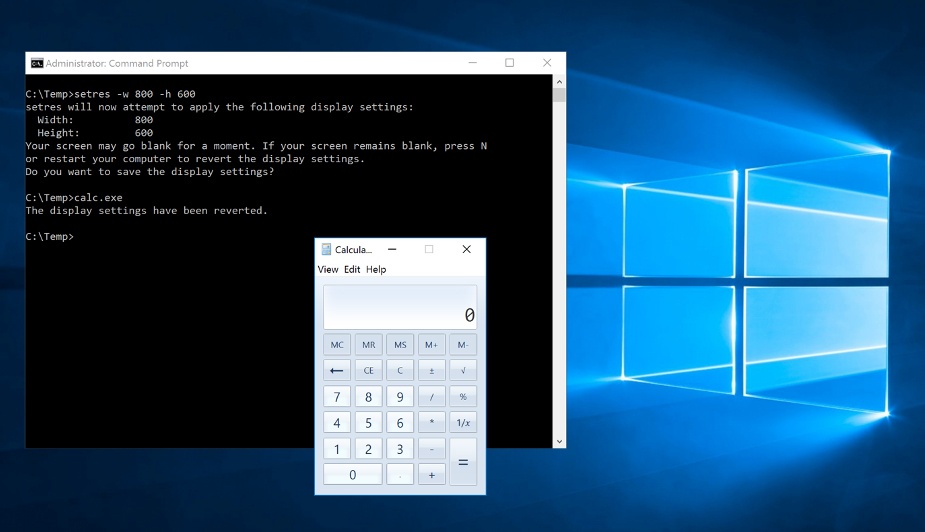

Jak zmieniając rozdzielczość ekranu na Windows możesz uruchomić malware w tle? Nowy LOLBin

Mamy odkryty kolejny LOLBin w Windows o nazwie „SetRes.exe”, który może posłużyć do niekontrolowanego uruchomienia zewnętrznego kodu lub pliku wykonywalnego.…

Czytaj więcej ›

Co powinniśmy wiedzieć o ostatnich podatnościach w OpenSSL?

26 października twórcy projektu OpenSSL poinformowali o istnieniu luki w swojej niemal wszechobecnej bibliotece do szyfrowania komunikacji w Internecie. Zapowiedzieli,…

Czytaj więcej ›