Posty

Producenci samochodów z dziurami w aplikacjach. Odkryto krytyczne luki w zabezpieczeniach Ferrari, BMW, Mercedesa, Rolls Royce’a, Porsche i innych

Mamy kiepskie wiadomości dla właścicieli inteligentnych pojazdów różnych firm. Są to także niechlubne informacje dla branży automotive. Zespół naukowców kierowany…

Czytaj więcej ›

Threat Hunting a Threat Intelligence

Określenie Threat Hunting, czyli „polowanie na zagrożenia”, odnosi się do praktyki stosowanej wewnątrz dużych organizacji, gdzie zakłada się, że zawsze…

Czytaj więcej ›

Co to jest ECHELON?

2 stycznia 2023 r. rosyjska agencja informacyjna TASS, powołując się na organy ścigania z tzw. Donieckiej Republiki Ludowej, przekazała, że…

Czytaj więcej ›

Ponad 30 podatnych pluginów WordPress wykorzystywane w atakach

Analitycy z Doctor Web wykryli złośliwy program na systemy Linux, który włamuje się na strony internetowe oparte na najpopularniejszym CMS,…

Czytaj więcej ›

Czy szukamy malware nie tam, gdzie powinniśmy?

Już od szkoły średniej nauczyciele powtarzają, że nic nie robi tak dobrze krótkiej formie literackiej jak powoływanie się na autorytety.…

Czytaj więcej ›

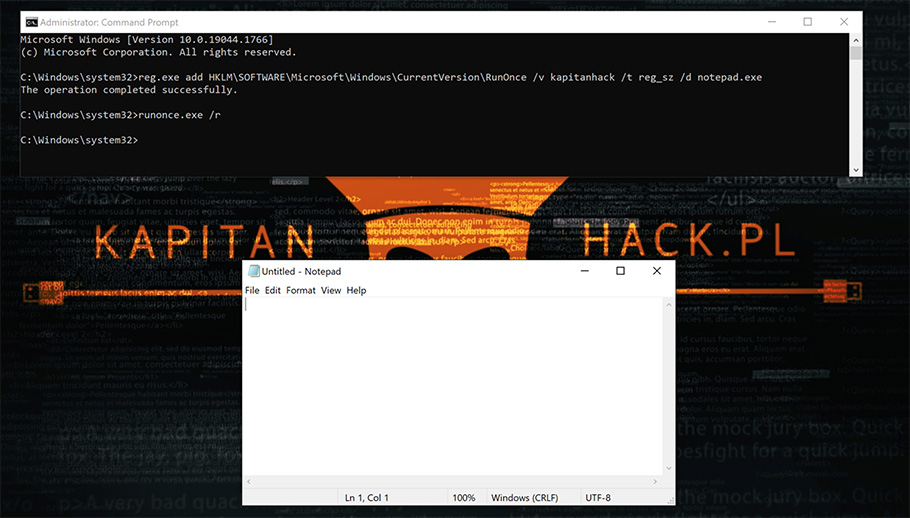

Jak oszukać Windows w kontekście blokady uruchamiania zabronionego oprogramowania? Mamy trzy nowe LOLBiny!

Końcówka roku obfituje w odkrycia kolejnych LOLBinów można by zacytować słynne „Nadejszła wiekopomna chwila”… Jest ona udana również dla nas,…

Czytaj więcej ›

Microsoft odkrywa nowe możliwości botnetu Zerobot

Botnety podlegające operatorom złośliwego oprogramowania stanowią stale ewoluujące zagrożenie dla sieci informatycznych. Cyberprzestępcy atakują urządzenia IoT w celu zwerbowania ich…

Czytaj więcej ›

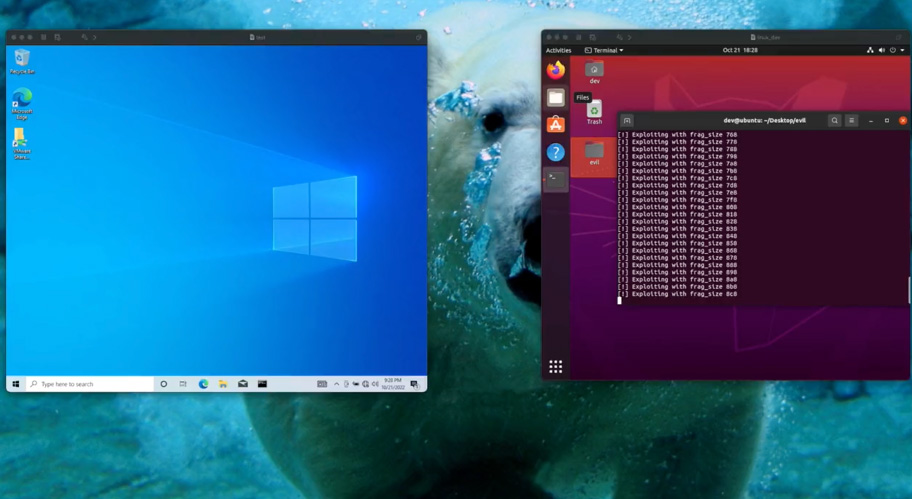

Poważna podatność w jądrze systemu Linux – dostępna aktualizacja!

Niestety przed samymi świętami (23 grudnia) zdarzyło się to, czego najbardziej obawiają się administratorzy systemów – ujawniono poważną lukę bezpieczeństwa…

Czytaj więcej ›

Czy powinniśmy zakazać TikToka?

ByteDance, czyli Bejing ByteDance Technology Co Ltd., to chińskie przedsiębiorstwo IT z siedzibą w Pekinie, założone w 2012 roku. Podstawowym…

Czytaj więcej ›

Trzy poziomy wtajemniczenia danych Threat Intelligence

W ostatnich artykułach z kampanii omówiliśmy, w jaki sposób Cyber Threat Intelligence może zapewnić nam dostęp do danych o istniejących…

Czytaj więcej ›

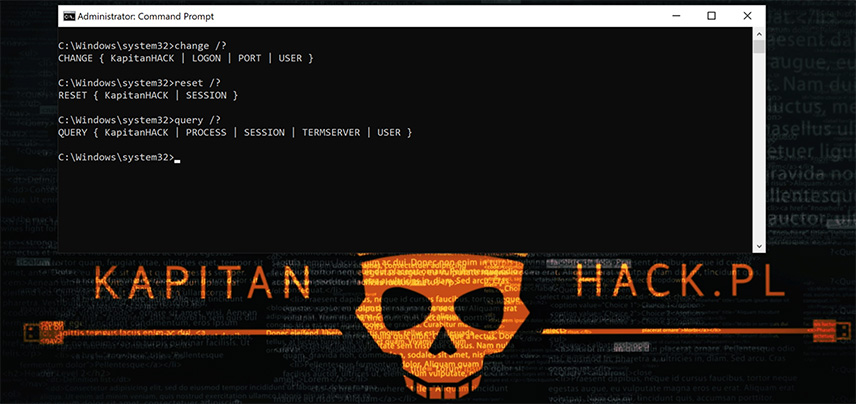

Kolejny LOLBin pozwalający na obejście zabezpieczeń Windows i uruchomienie dowolnego programu

Badacz bezpieczeństwa Grzegorz Tworek opublikował na Twitterze kolejny plik binarny Windows (LOLBin), który pozwala użytkownikowi uruchomić z systemu dowolny inny…

Czytaj więcej ›

Sfałszowane instalatory Windows 10 wykorzystywane w atakach na rząd Ukrainy

W ostatnim roku ukraińskie organizacje rządowe były atakowane w ramach nowej kampanii, która wykorzystywała wersje plików instalatora systemu Windows 10…

Czytaj więcej ›

Haker twierdzi, że naruszył portal infrastruktury krytycznej FBI

W zeszłym tygodniu dotarła do nas ciekawa informacja. Podobno pewien haker, stosując triki socjotechniczne, udawał dyrektora generalnego instytucji finansowej, a…

Czytaj więcej ›

Uwaga na tę krytyczną podatność – umożliwia zdalne uruchomienie kodu i przejęcie kontroli nad Windows

Opisywana przez nas dzisiaj luka powinna zostać potraktowana poważnie przez firmy – w szczególności te, które wystawiają publicznie zasoby Windows…

Czytaj więcej ›

Wstęp do Threat Intelligence

Threat Intelligence przynosi korzyści organizacjom o różnych profilach działalności oraz różnych rozmiarach, pomagając przetwarzać dane na temat zagrożeń w celu…

Czytaj więcej ›