Posty

Zestawienie tygodniowe 28 czerwca – 5 lipca

Łata Microsoftu z lutego wymaga aktualizacji PowerShell-a! Microsoft ostrzega użytkowników platformy Azure, aby zaktualizowali PowerShell-a — jeśli używają wersji 7.0…

Czytaj więcej ›

Co nowego czeka nas w Windows 11?

System operacyjny Windows 11, którego premiera ma się odbyć w grudniu, to według zapowiedzi Microsoftu krok w przód, jeśli chodzi…

Czytaj więcej ›

Exploit na 0-day umożliwiający przejęcie Windows i domeny Active Directory

Przedwczoraj do sieci wyciekł exploit 0-day (potoczna nazwa: „Nightmare”) na odkrytą niedawno podatność Microsoft o numerze CVE-2021-1675. Udało nam się…

Czytaj więcej ›

BIOS Disconnect – Nowe podatności w sprzęcie Dell’a

Kilka dni temu analitycy cyberbezpieczeństwa ujawnili szereg podatności w zabezpieczeniach funkcji BIOSConnect w systemie BIOS. Luki dotyczą firmy Dell i…

Czytaj więcej ›

Używasz RDCMan do połączeń RDP? Uważaj, bo można podejrzeć Twoje hasło!

Okazuje się, że to nie koniec problemów z możliwościami podejrzenia hasła użytkownika w formie tekstowej podczas połączeń RDP. O tej…

Czytaj więcej ›

Zestawienie tygodniowe 21 – 28 czerwca

Hacker skazany za udział w FIN7 33-letni Andrij Kolpakov, został aresztowany w Lepe w Hiszpanii w czerwcu 2018 r. i…

Czytaj więcej ›

Kill Chain: Cyberatak na Demokrację

Piątek, piątunio, piąteczek. Z reguły w piątek umieszczamy trzy kategorie artykułów: niskopoziomowe techniczne, techniczne dla mniej zaawansowanych, beletrystyczne lub lekkie…

Czytaj więcej ›

Twórca antywirusa John McAfee nie żyje! Popełnił samobójstwo

Były twórca oprogramowania antywirusowego John McAfee nie żyje. Jak podają media (portal El Pais ) - popełnił w więzieniu samobójstwo,…

Czytaj więcej ›

Uwaga! Podłączenie do tej sieci WiFi może uszkodzić funkcje na smartfonie

W systemie operacyjnym Apple iOS wykryto złośliwy bug sieci WiFI, który skutecznie uniemożliwia iPhone'owi dalsze korzystanie z funkcji WiFi. Problem…

Czytaj więcej ›

Zabójca logów Microsoft – Phant0m

O sposobach ominięcia zabezpieczeń systemów Microsoft Windows, pisaliśmy wielokrotnie. W tym o możliwością wyłączenia zapisywania aktywności w Dzienniku Zdarzeń. Na…

Czytaj więcej ›

Zestawienie tygodniowe 14 – 21 czerwca

Awaria w Santander Bank W niedzielę miała miejsce awaria, która dotknęła serwery Santander Banku Polska! Bank podobno zna przyczynę i…

Czytaj więcej ›

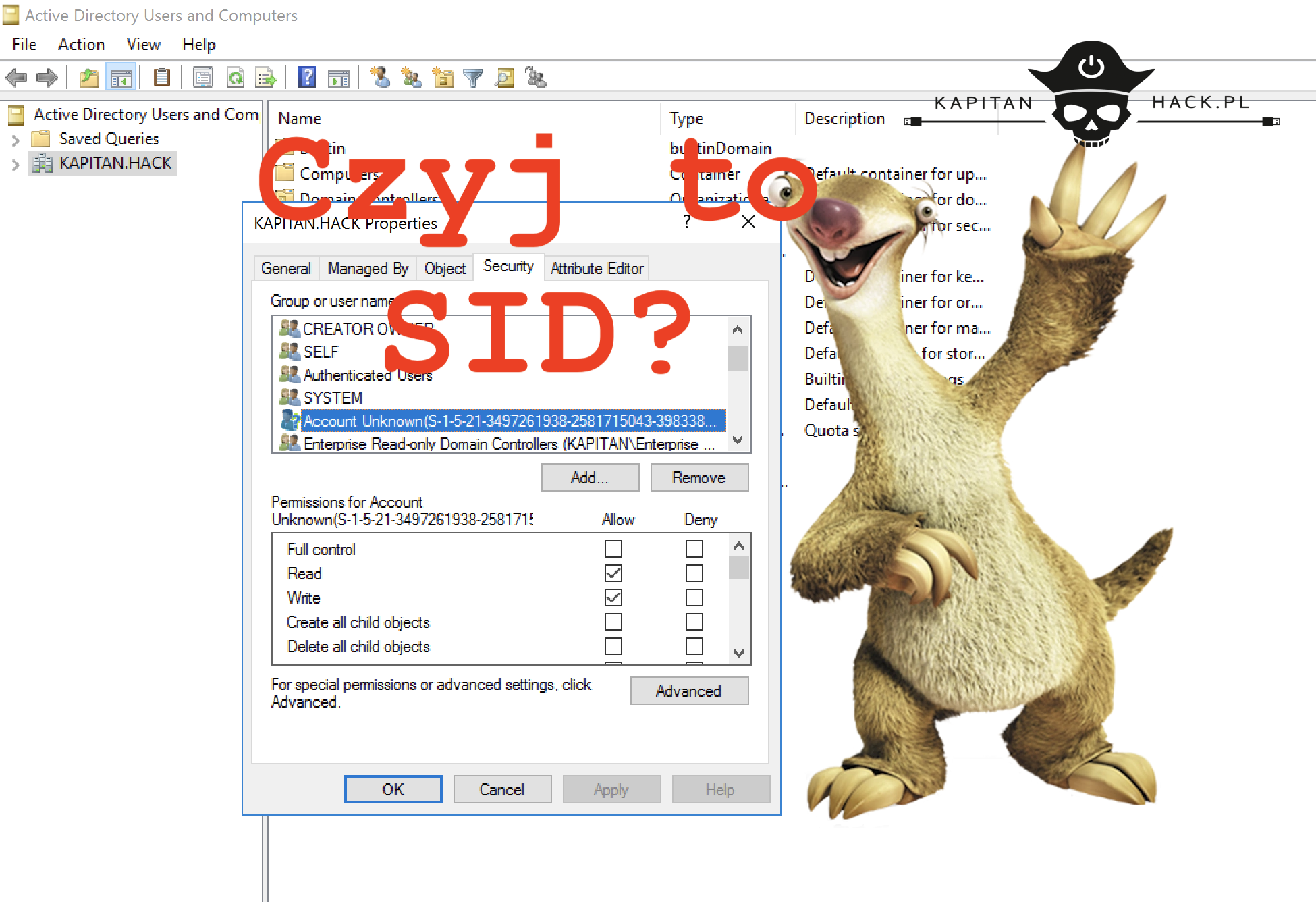

Co powinieneś wiedzieć o identyfikatorach SID? Jak wyszukiwać obiekty po SID?

W dzisiejszym artykule opiszemy i pokażemy praktyczne sposoby na znalezienie nazwy obiektu na podstawie jego identyfikatora SID (Security Identifier). Dowiesz…

Czytaj więcej ›

Powrót złośliwych makr w dokumentach Word i Excel

Zespół ASEC zajmujący się analizą malware, potwierdził niedawno, że pliki dokumentów MS Office z określonym typem złośliwego makra są stale…

Czytaj więcej ›

Czy Apple stoi na straży prywatności?

Apple od pewnego czasu pozycjonuje się jako strażnik prywatności. Wzmaga wysiłki, aby w swoich kampaniach marketingowych traktować prywatność jako „podstawowe…

Czytaj więcej ›

7-letnia dziura LPE w Linux

Odkryta w usłudze systemowej polkit siedmioletnia luka LPE (local privilege escalation) może zostać wykorzystana przez złośliwego nieuprzywilejowanego lokalnego atakującego do…

Czytaj więcej ›