Posty

Błędy STARTTLS pozwalają hakerom skraść dane uwierzytelniające!

Badacze bezpieczeństwa, a wśród nich Polak - Damian Poddębniak, ujawnili prawie 40 różnych luk, które są skorelowane mechanizmem szyfrowania w…

Czytaj więcej ›

Nowy wariant malware na Mac OS oszukuje zabezpieczenia Apple

Nowa fala ataków z udziałem znanej rodziny adware dla systemu macOS ewoluowała i wciąż się rozwija. W samym tylko 2021…

Czytaj więcej ›

Zestawienie tygodniowe 9 – 16 sierpnia

Hacker oddał 613 mln dolarów w kryptowalucie! Ciąg dalszy opisywanej przez nas historii. Poly Network- firma specjalizująca się w transferze…

Czytaj więcej ›

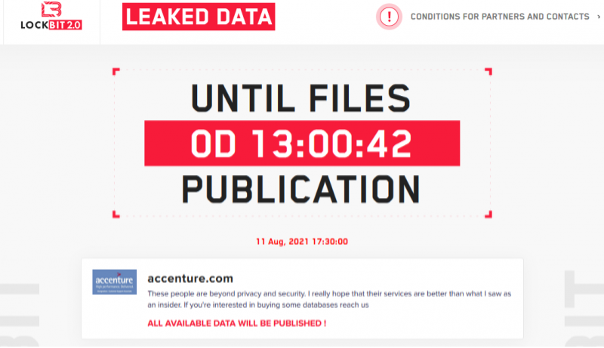

Ransomware LockBit uderza w Accenture – jedną z największych firm konsultingowych IT

Gang LockBit zaoferował w DarkWeb prawdopodobnie należące do Accenture bazy danych i chwali się, że zaatakował ich rzekomo „słabo chronioną…

Czytaj więcej ›

Największa kradzież kryptowalut w historii

We wtorek pojawiła się informacja o jednym z największych dotychczasowych włamań na giełdę kryptowalut w historii. Atakujący ukradli (lub ukradł)…

Czytaj więcej ›

Hakerzy skanują i atakują serwery Exchange podatne na luki ProxyShell

W sieci zaobserwowano wzmożone aktywności hackerów dotyczące skanowania serwerów pocztowych Microsoft Exchange w celu poszukiwania luk w zabezpieczeniach (gównie ProxyShell)…

Czytaj więcej ›

Rodziny złośliwego oprogramowania na serwery IIS

Badacze firmy ESET wykryli zestaw wcześniej nieudokumentowanych rodzin złośliwego oprogramowania, zaimplementowanych jako złośliwe rozszerzenia na serwerze z usługą Internet Information…

Czytaj więcej ›

Zestawienie tygodniowe 2 – 9 sierpnia

Microsoft na Black Hat 2021 z Pwnie Awards! Nagrody Pwnie są uznaniem zarówno za doskonałość, jak i niekompetencję w dziedzinie…

Czytaj więcej ›

Cyber-cop czyli słów kilka o Centralnym Biurze Zwalczania Cyberprzestępczości

Po pierwsze intencją tego artykułu nie jest jakakolwiek polityczna wypowiedź. Intencją jest wkład do merytorycznej dyskusji na temat roli Państwa…

Czytaj więcej ›

Ewolucja złośliwego oprogramowania „LemonDuck”

LemonDuck to znany malware, który ewoluował z kryptokoparki Monero w LemonCat, trojana specjalizującego się w instalacji backdoorów, kradzieży poświadczeń i…

Czytaj więcej ›

Serwery Microsoft IIS atakowane exploitami ASP.NET

Nowa grupa hackerska APT zaczęła atakować serwery webowe specjalnymi exploitami wykorzystującymi podatności w ASP.NET. Atakowane są głównie podmioty publiczne i…

Czytaj więcej ›

Ransomware LockBit 2.0 szyfruje domeny Windows za pomocą GPO

Kilka dni temu znaleziono nową wersję ransomware LockBit 2.0, która automatyzuje szyfrowanie domeny Windows Active Directory przy użyciu nowatorskiej metody…

Czytaj więcej ›

Zestawienie tygodniowe 26 lipca – 2 sierpnia

Jak coś działa to po co zmieniać, WellMess nadal wykorzystywany w atakach! Grupa cyberszpiegowska znana jako APT29 lub Cozy Bear…

Czytaj więcej ›

Kolejna dawka złośliwych arkuszy Excel wyposażonych w makra

O makrach w dokumentach MS Office pisaliśmy już wielokrotnie, tłumacząc przy tym techniki jakie wykorzystują cyberprzestępcy. Nie będziemy się więc…

Czytaj więcej ›

Przejęcie pełnej kontroli nad Windows dzięki nowej podatności w sterownikach drukarek

Kolejny dzień, kolejne sensacyjne doniesienia o nowej podatności na Windows pozwalającej ze zwykłego użytkownika uzyskać najwyższe uprawnienia do systemu –…

Czytaj więcej ›