Posty

Zestawienie tygodniowe 16-23 marca

Tydzień bez wycieku (i to jakiego) tygodniem straconym UWAGA TEN POST BYŁ EDYTOWANY 2.04.2020 ROKU Według Security Discovery instancja Elasticsearch…

Czytaj więcej ›

Na co zwracać uwagę przy zabezpieczaniu usługi DNS?

DNS, czyli Domain Name System, jest jednym z podstawowym elementem w funkcjonowaniu całego Internetu. Jego rolę można porównać do książki…

Czytaj więcej ›

Największy botnet na świecie unieszkodliwiony przez Microsoft

10 Marca 2020 roku Microsoft współpracując z 35 państwami skoordynował działania, aby unieszkodliwić największą sieć botnet na Świecie. Przeprowadzony atak…

Czytaj więcej ›

Cyberwojna sponsorowana przez Państwa a COVID-19

Nie ma co się oszukiwać, ale sytuacja z koronawirusem zmieniła rzeczywistość. Codziennie czytamy ostrzeżenia o tym jak przestępcy próbują wykorzystywać…

Czytaj więcej ›

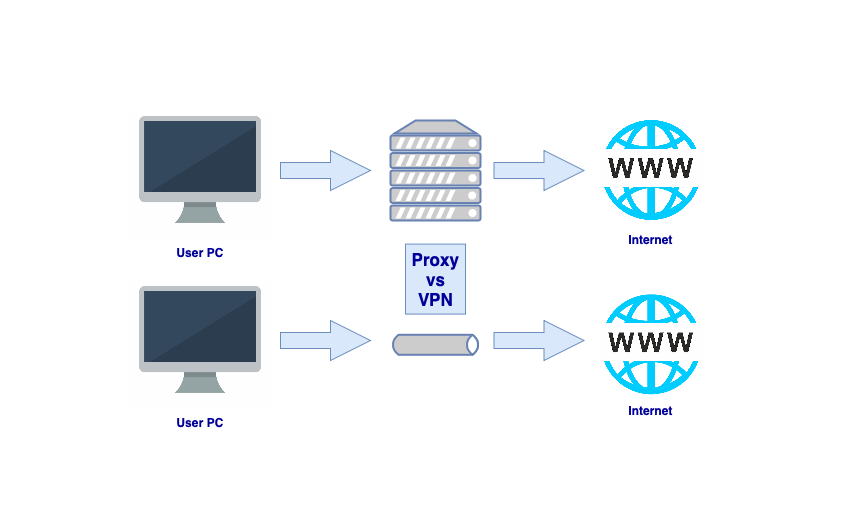

Różnice pomiędzy VPN i Proxy

Zarówno VPN, jak i Proxy służą do ustanawiania połączenia między klientem a serwerem poprzez ukrycie adresu IP klienta. Różnią się…

Czytaj więcej ›

Zestawienie tygodniowe 9 – 16 marca

Ponad 100 000 witryn WordPress mogło zostać potencjalnie zainfekowanych Infekcja jest związana z szeregiem luk odkrytych niedawno i usuniętych we…

Czytaj więcej ›

Pojawiła się nowa generacja ransomware

Ostatnio w świecie cyberbezpieczeństwa pojawiło się sporo informacji opisujących wyrafinowane ataki ransomware i mutujących niczym koronawirusy malware, prowadzących ostatecznie do…

Czytaj więcej ›

Ukryta podatność w procesorach Intel pozwala na złamanie zabezpieczeń sprzętowych!

O bezpieczeństwie firmware i podatnościach w nim występujących wspominaliśmy już w artykułach tutaj oraz tutaj. Wiemy, że przy odpowiednich warunkach…

Czytaj więcej ›

Google „wywala” irańską aplikację, która miała śledzić infekcje COVID-19

Google usunął dziś aplikację na Androida z oficjalnego sklepu Play. Aplikacja została opracowana przez irański rząd w celu testowania i…

Czytaj więcej ›

Wykonanie dowolnego kodu na Windows i ominięcie antywira/EDR poprzez sfałszowanie ustawień GPO?

Przypadek, który opiszemy w dzisiejszym artykule może okazać się poważnym problemem, ponieważ za pomocą poniższego scenariusza można obejść restrykcje konfiguracyjne…

Czytaj więcej ›

Zestawienie tygodniowe 2 – 9 marca

Zero day w produktach ManageEngine Na Twitterze ujawniono lukę w zabezpieczeniach, w wydzielonej części ManageEngine - odpowiedzialnej za kompleksowy zestaw…

Czytaj więcej ›

Uwaga na fałszywe maile o koronawirusie infekujące komputery!

Uważajcie na fałszywe maile o koronawirusie podszywające się pod organizację WHO, bo możecie zainfekować komputer wirusem TrickBot! Trwa wzmożona kampania…

Czytaj więcej ›

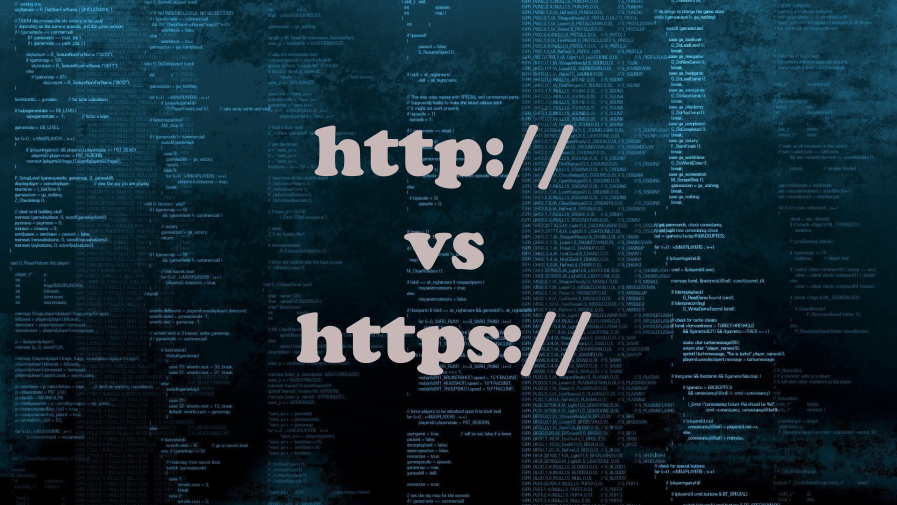

HTTP vs HTTPS. Czy HTTPS zawsze jest lepszy?

Pytanie w tytule może wydawać się retoryczne, jednak rzeczywistość nie zawsze jest taka jak nam się wydaje. W tym artykule…

Czytaj więcej ›

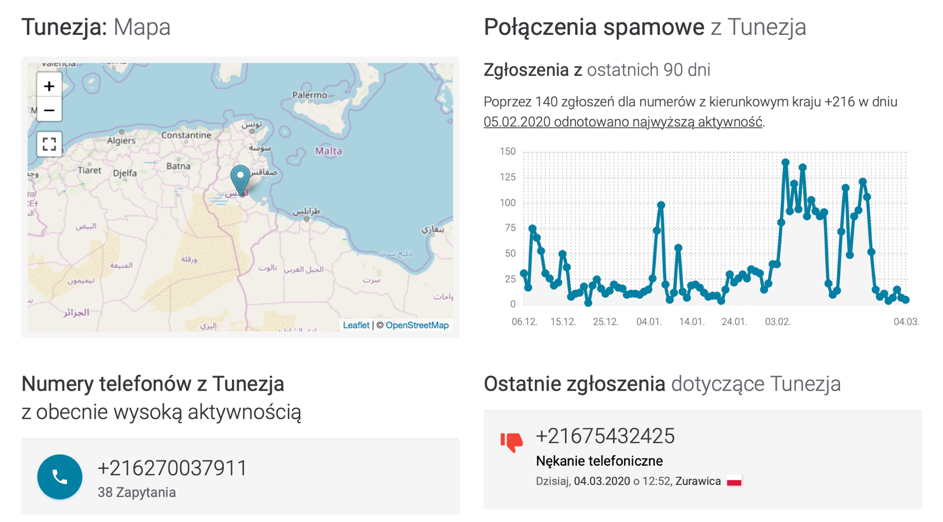

Dzwoni do Ciebie nieznany numer? Nie wiesz, czy go odebrać? Uważaj, bo słono zapłacisz!

Jeśli od czasu do czasu jesteś zasypywany nieznanymi połączeniami, które wyglądają dziwnie i pochodzą z zagranicy, lepiej ich nie odbierać,…

Czytaj więcej ›

Druga strona medalu, jak CIA działa w Chinach?

W poniedziałek chińska firma zajmująca się cyberbezpieczeństwem - Qihoo 360 opublikowała raport. Chińczycy twierdzą w nim, że amerykańska Centralna Agencja…

Czytaj więcej ›