Powrót złośliwych makr w dokumentach Word i Excel

Zespół ASEC zajmujący się analizą malware, potwierdził niedawno, że pliki dokumentów MS Office z określonym typem złośliwego makra są stale dystrybuowane jako phishing. Dostarczane są między innymi w Chinach i Korei pod różnymi nazwami, jak pokazano poniżej. Wszystkie zawierają treści podszywające się pod legalne pliki, dlatego użytkownicy muszą zachować wysoką czujność i ostrożność.

- Constitution Day International Academic Forum.doc

- 28th North Korea-South Korea Relations Experts Discussion***.doc

- Honorarium Template.doc

- email_20210516.xls

- email_20210414.xls

Niedawno odkryte pliki Excela zawierają datę dystrybucji w swoich nazwach, takie jak „email_20210516.xls”. Dodatkowo, osoby atakujące dodały również informacje o krajowych firmach jako znak wodny oraz stopkę na dole stron, aby dodatkowo zwiększyć wiarygodność dokumentów.

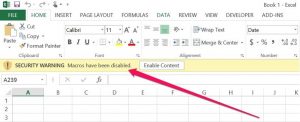

Gdy użytkownicy klikną opcję „Enable Content”, pojawi się okno do wpisania numeru z otrzymanej wiadomości e-mail, dzięki czemu plik będzie wyglądał jak normalny, zabezpieczony dokument, który żąda od użytkowników wprowadzenia 6-cyfrowego kodu. Jeśli nie zostanie wprowadzona 6-cyfrowa liczba, ponownie pojawi się wyskakujące okienko.

Po kliknięciu „Enable Content” złośliwe makro jest automatycznie uruchamiane. W tym przypadku makro to polecenie Powershell, które łączy się z adresem hxxp://manstr.myartsonline.com/pc/kj[.]txt w celu pobrania i uruchomienia dodatkowych skryptów.

Każdy z powyżej wymienionych złośliwych załączników używa takiego samego kodu makra. Nazwy zmiennych i formaty używane w kodzie są takie same. Różne są tylko adresy serwerów C2, z których pobierany jest ładunek.

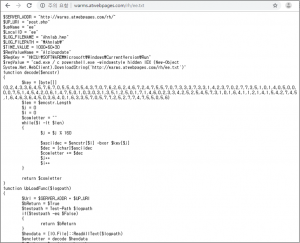

Ten sam atakujący prawdopodobnie rozpowszechniał zarówno pliki Excel, jak i pliki Word, ponieważ każdy z nich pobiera skrypt, który wykonuje dokładnie te same zachowania związane z wyciekami informacji o użytkowniku, pobieraniem dodatkowych skryptów itp. Poniżej przedstawiono skrypt potwierdzony z C2 (hxxp://warms. atwebpages.com/rh/ee[.]txt):

Jego funkcje obejmują kradzież informacji o komputerze użytkownika i pobieranie dodatkowych plików. Skrypt zbiera informacje z poniższej listy, zapisując zebrane dane w pliku %APPDATA%\Ahnlab\Ahnlab.hwp i przesyłając je do hosta hxxp://warms.atwebpages.com/rh/post[.]php :

- ostatnio używane pliki i programy

- lista zainstalowanych aplikacji

- informacje o systemie (zrzut z systeminfo)

- lista zaplanowanych zadań

Następnie skrypt pobiera określony ciąg z adresu URL hxxp://warms.atwebpages.com/rh/ee.down, dekoduje go i uruchamia w tle za pomocą polecenia „Start-Job –ScriptBlock”. Ponadto próbuje utworzyć rejestr o nazwie Alzipupdate w HKCU:\SOFTWARE\Microsoft\Windows\CurrentVersion\Run.

Zespół specjalistów nie mógł potwierdzić późniejszego działania kodu, ponieważ podany adres URL jest niedostępny. Jednak w tej samej domenie wykryto następny złośliwy skrypt, którego działanie jest jeszcze bardziej ukrywane w systemie oraz pobiera on jeszcze bardziej wrażliwe informacje. Kompleksowa analiza zachowania malware tutaj.

Na koniec, wykonywane jest polecenie, aby zapisać zebrane informacje do %AppData%\OneDriver\out\PI_001.dat, a następnie wysyłać je mailem do flower9801@hanmail[.]net :

Oprócz kilku plików wymienionych na początku artykułu, zauważono wiele innych i na pierwszy rzut oka niepodobnych do siebie dokumentów Word i Excel. Zawartość ich makr jest jednak taka sama lub analogiczna, co świadczy o tym, że są tworzone i dystrybuowane przez tego samego aktora.

O złośliwych makrach pisaliśmy już w naszych wcześniejszych artykułach. Ponieważ po uruchomieniu makra, zazwyczaj dokumenty prezentują swoją dodatkową zawartość, to ciężko jest ustalić użytkownikom, że rzeczywiście były złośliwe. Powinniśmy zachować ostrożność i powstrzymać się od otwierania plików z nieznanych źródeł. Zwłaszcza gdy zachęcają do uruchomienia makr poprzez wyskakujące okienka!