Prawie wszystkie urządzenia z Bluetooth podatne na nowy atak BIAS

Badania przeprowadzone przez EPFL ze Szwajcarii, CISPA z Niemiec oraz Uniwersytet w Oxfordzie ujawniły nowy atak typu „impersonation” przeprowadzany poprzez Bluetooth. Podatność w mechanizmie parowania urządzeń Bluetooth pozwala na podszycie się pod inne urządzenie i nawiązanie zaufanego połączenia z ofiarą. Atak trzymał nazwę BIAS (ang. Bluetooth Impersonation AttackS) oraz kod CVE-2020-10135.

Atak dotknął klasyczną wersję Bluetooth znaną jako Bluetooth Basic Rate lub po prostu Bluetooth Classic, która funkcjonuje na większości komercyjnych urządzeń i we flagowych producentach oprogramowania firmware do Bluetooth, takich jak Apple, Broadcom, Cypress, Intel, Samsung i innych.

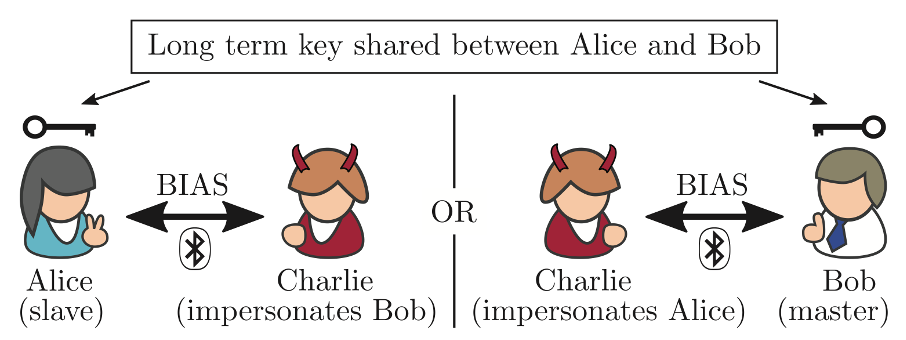

Luka BIAS związana jest z kluczem długoterminowym, który generowany jest podczas procesu uwierzytelniania stosowanym przez urządzenia z Bluetooth. Korzystając z tej podatności, osoba atakująca może sfałszować i podszyć się pod wcześniej sparowaną tożsamość i tym samym nawiązać połączenie z innym urządzeniem, nie znając długoterminowego klucza ustanowionego między nimi.

Ten klucz jest generowany, gdy dwa urządzenia Bluetooth zostają sparowane po raz pierwszy. „Uzgadniają” długi klucz, którego używa się do uzyskiwania kluczy sesji dla przyszłych połączeń bez konieczności zmuszania właścicieli urządzeń do przejścia przez długi proces parowania za każdym razem, gdy urządzenia muszą się skomunikować.

Po udanym ataku BIAS atakujący może uzyskać dostęp do innego urządzenia Bluetooth Classic lub przejąć nad nim kontrolę.

Lista podatnych urządzeń oraz świeże informacje o ataku dostępne są na oficjalnej stronie – https://francozappa.github.io/about-bias/.

Twórcy sprawdzili kilka znanych urządzeń i producentów, w tym smartfony (iPhone, Samsung, Google, Nokia, LG, Motorola), tablety (iPad), laptopy (MacBook, HP Lenovo), słuchawki (Philips, Sennheiser) i mini komputery (Raspberry Pi, Cypress). Wszystkie z nich okazały się podatne na atak.

Najprawdopodobniej wszystkie urządzenia, które nie zostały zaktualizowane przez producentów przed grudniem 2019 r. są podatne na ten atak. Tak twierdzą odkrywcy podatności.

Proof of Concept podatności dobrze zaprezentowano na poniższym demo:

Hakerzy coraz częściej odkrywają nowe, nieznane wcześniej luki w urządzeniach Bluetooth. Potencjalne skutki mogą obejmować impersonacje, ataki brute-force czy zdalne wykonywanie poleceń. Poza tym niektóre podstawowe wady konstrukcyjne urządzeń Bluetooth powodują, że są one podatne na ataki.

– W marcu 2020 r. luki w funkcjach Bluetooth i funkcjach diagnostycznych pojazdów narażały samochody Lexus i Toyota na zdalne ataki.

– W lutym 2020 r. luka w zabezpieczeniach SweynTooth ujawniła wady określonych zestawów programistycznych (SDK) BLE siedmiu głównych dostawców SoC (system-on-chip).

– W listopadzie 2019 r. odkryto krytyczną lukę (CVE-2020-0022) dotyczącą Androida 8.0 do 9.0.

– W sierpniu 2019 r. Wykryto nową lukę o nazwie „KNOB” (CVE-2019-9506), która infekuje urządzenia obsługujące technologię Bluetooth.

To co możemy zrobić, aby się zabezpieczyć przed tego typu atakami to z pewnością wyłączać Bluetooth w naszych urządzeniach, gdy z niego nie korzystamy. Po za tym, producenci pracują nad aktualizacjami, które pozwolą bez zmiany firmware załatać tę podatność. Producenci sprzętu podobno zostali powiadomieni o możliwości wykorzystania tego błędu już pod koniec 2019 roku, tak więc nowsze urządzenia znanych marek nie powinny zawierać tej podatności.

Organizacja Bluetooth Special Interest Group (Bluetooth SIG) zaktualizowała już standard i specyfikacje komunikacji Bluetooth, a metoda uwierzytelnienia wykorzystana przez tą podatność została oznaczona jako „legacy”.