Protokół Cisco Smart Install nadal wykorzystywany w atakach, 5 lat po pierwszym ostrzeżeniu

Protokół Smart Install firmy Cisco jest nadal używany w atakach — pięć lat po tym, jak gigant sieciowy wydał swoje pierwsze ostrzeżenie — i nadal istnieje około 18 000 urządzeń wystawionych na działanie Internetu, które mogą być celem hakerów.

Cisco opisuje „inteligentną instalację” jako konfigurację typu plug-and-play i funkcję zarządzania obrazami, która zapewnia bezdotykowe wdrażanie nowych przełączników. Inteligentna instalacja może być bardzo przydatna dla organizacji, ale może również stanowić poważne zagrożenie bezpieczeństwa.

Po skonfigurowaniu urządzenia za pomocą „inteligentnej instalacji” funkcja pozostaje włączona i można do niej uzyskać dostęp bez uwierzytelniania. Dzięki temu złośliwi aktorzy mogą zdalnie atakować urządzenia, na których włączona jest „inteligentna instalacja”, w tym przeładowywać urządzenia, ładować nowy obraz systemu operacyjnego i wykonywać dowolne polecenia z podwyższonymi uprawnieniami.

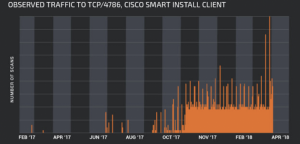

Cisco po raz pierwszy ostrzegło przed niewłaściwym wykorzystaniem Smart Install w 2016 roku, po udostępnieniu narzędzia do eksploatacji. Firma wydała więcej ostrzeżeń w 2017 i 2018 roku — w 2018 roku zidentyfikowała setki tysięcy narażonych urządzeń, w tym w organizacjach infrastruktury krytycznej.

W 2018 r. zgłoszono, że funkcja Smart Install była celem ataków hakerskich na przełączniki Cisco w Iranie i Rosji w ramach ataku pozornie amerykańskiego, a także sponsorowanej przez państwo grupy cyber-szpiegowskiej powiązanej z Rosją.

W 2016 r. liczba urządzeń sieciowych narażonych na ataki za pośrednictwem Smart Install przekroczyła 250 000 i spadła do 168 000 w 2018 r. Fundacja Shadowserver nadal śledzi liczbę potencjalnie podatnych urządzeń i obecnie informuje, że prawie 18 000 jest narażonych na działanie z Internetu, wiele w Ameryce Północnej, Korei Południowej, Wielkiej Brytanii, Indiach i Rosji.

Jednostka ds. cyberbezpieczeństwa Black Lotus Labs u dostawcy rozwiązań IT, Lumen Technologies, zauważyła w zeszłym miesiącu, że grupa haktywistów włamała się do co najmniej 100 routerów wystawionych na działanie Internetu znajdujących się zarówno w organizacjach sektora publicznego, jak i prywatnego, z których większość znajduje się w Stanach Zjednoczonych.

Osoby atakujące użyły protokołu Cisco Smart Install, aby zastąpić istniejące pliki konfiguracyjne plikiem tekstowym zawierającym manifest przeciwko Zachodowi. To spowodowało, że dotknięte urządzenia zatrzymały ruch routingu.

„Nadużywając ten protokół, aktor polecił ujawnionemu routerowi użycie protokołu TFTP, powszechnej metody przesyłania plików konfiguracyjnych routera, w celu pobrania pliku tekstowego zawierającego manifest, przechowywany pod adresem URL: tftp://95.179.251.217.vultr[.]com/my.conf. Ta instalacja zastąpiła istniejącą konfigurację routera, uniemożliwiając urządzeniom routing ruchu” – wyjaśniają naukowcy z Black Lotus Labs. Jednocześnie twierdzą, że od początku 2021 r. widzieli ponad 800 unikalnych skanerów szukających portu związanego z funkcją inteligentnej instalacji.