Przejęcie subdomeny Ferrari do stworzenia fałszywej kolekcji Ferrari NFT

Jedna z subdomen Ferrari została wczoraj przechwycona w celu przeprowadzenia oszustwa promującego fałszywe kolekcje NFT Ferrari – jak donosi Bleeping Computer.

Wygląda na to, że portfel Ethereum powiązany z oszustwem kryptowalutowym zebrał kilkaset dolarów, zanim zhakowana subdomena została zamknięta.

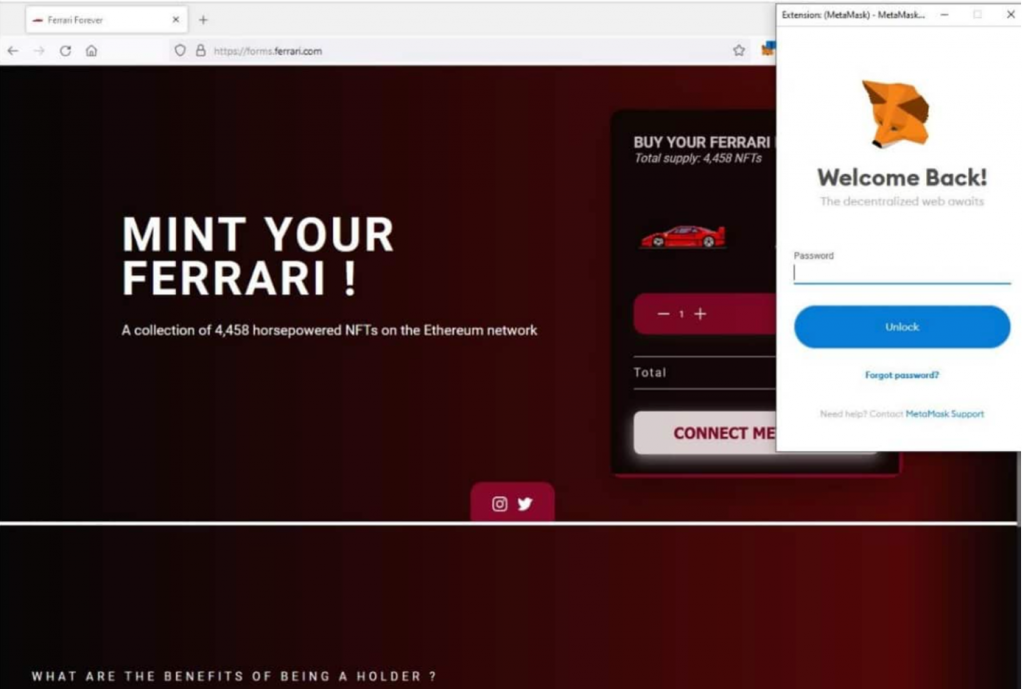

Strona Ferrari zawierała oszustwo kryptowalutowe „Mint your Ferrari”

W czwartek, etyczny haker i łowca bounty Sam Curry zgłosił, że na jednej z subdomen Ferrari forms.ferrari.com znajduje się fałszywa strona z oszustwem związanym z NFT (Non-Fungible Token).

NFT, czyli Non-Fungible Token, to dane przechowywane na blockchainie kryptowaluty, które zostały podpisane cyfrowym certyfikatem, aby udowodnić, że są unikalne i nie mogą zostać skopiowane.

To, co czyni ten przekręt szczególnie interesującym, to fakt, że luksusowy producent samochodów ogłosił wcześniej plany wprowadzenia NFT we współpracy z firmą technologiczną Velas.

Oszustwo kryptowalutowe zatytułowane „Mint your Ferrari” zachęcało odwiedzających do zakupu tokenów NFT, fałszywie twierdząc, że Ferrari wprowadziło kolekcję 4 458 NFT.

Dodatkowe dochodzenie przeprowadzone przez Curry’ego i inżyniera bezpieczeństwa, który posługuje się pseudonimem d0nut, ujawniło, że napastnicy wykorzystali lukę w Adobe Experience Manager do włamania się na subdomenę i zorganizowania oszustwa.

„Po bliższym przyjrzeniu się… wygląda na to, że był to exploit Adobe Experience Manager. Nadal można znaleźć pozostałości niezhakowanej strony… ” – napisał Curry.

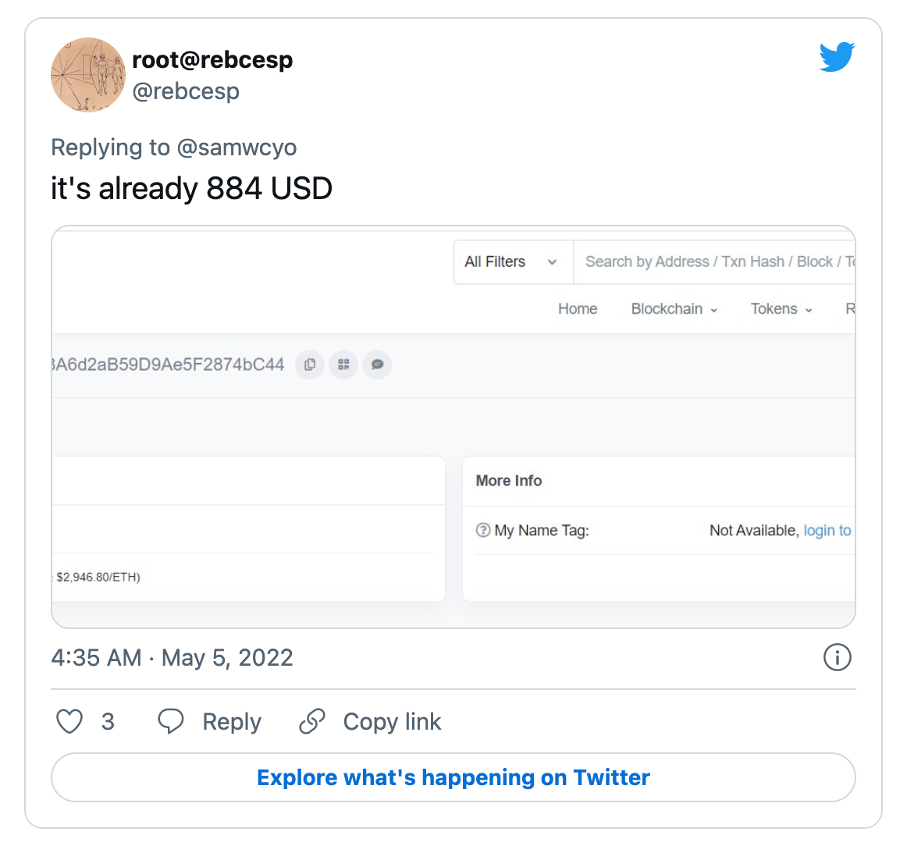

Ponad 800 dolarów zebranych przed usunięciem domeny

Użytkownik Twittera root@rebcesp zauważył, że w portfelu Ethereum zgromadzono nieco ponad 800 dolarów od czasu, gdy przekręt się pojawił.

Poniżej przedstawiono adres portfela Ethereum powiązanego z oszustwem, którego saldo spadło dziś do około 130 USD, jak podaje serwis BleepingComputer.

0xD88e1C6EC0a2479258A6d2aB59D9Ae5F2874bC44

Na szczęście, Etherscan oznaczył adres portfela, ponieważ pojawiły się doniesienia o podejrzanej aktywności z nim związanej.

W tym momencie zhakowana subdomena Ferrari została usunięta i wyświetla kod błędu HTTP 403:

Zainteresowanie, jakie zdobyły NFT, można przypisać ich szybkiemu przyjęciu przez artystów sprzedających swoją sztukę cyfrową za kryptowalutę na popularnych stronach internetowych, takich jak Rarible i OpenSea.

Niedawno artysta znany jako Beeple sprzedał cyfrowy obraz NFT za 69 milionów dolarów na aukcji Christie’s. W związku z tym, oszustwa i kradzieże NFT są jedną z najnowszych form oszustw związanych z kryptowalutami, których liczba rośnie.

W lutym informowaliśmy o ataku phishinowym na giełde NFT w którym ukradziono ponad 2 miliony dolarów.

O rodzajach oszust i najlepszych praktykach jak samemu nie zostać oszukanym pisaliśmy w tym artykule. Znajdziesz tam wskazówki dotyczące inwestowania w NFT oraz opisy największych oszust z ubiegłego roku.