Prześwietlenie współczesnych sieci. Techniczne wyzwania bezpieczeństwa IoT/xIoT

W erze gwałtownie rosnącej liczby podłączanych do sieci urządzeń tradycyjne podejście do bezpieczeństwa sieciowego już nie wystarcza. Jak wskazuje analiza Forescout, coraz większą część infrastruktury stanowią urządzenia typu „rozszerzonego IoT” (xIoT), obejmujące urządzenia IoT, OT i urządzenia medyczne (IoMT). W artykule zaprezentowano dane techniczne, a także rekomendacje, które warto poznać, jeśli chcemy utrzymać bezpieczeństwo sieci w nowym środowisku.

Skala i różnorodność urządzeń w sieciach korporacyjnych

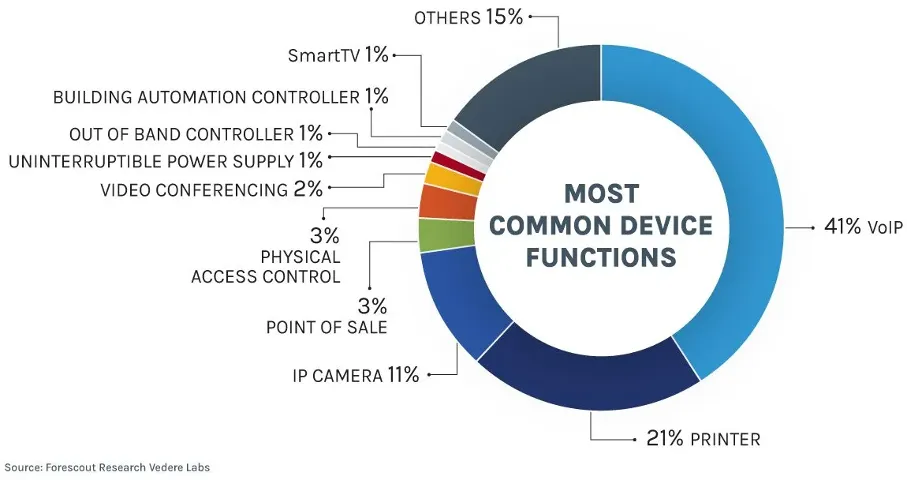

Analiza objęła ponad 10 mln urządzeń w ponad 700 organizacjach i wykazała, że 2/3 (ok. 67%) wszystkich urządzeń nie jest już typowymi komputerami, serwerami czy laptopami – to urządzenia sieciowe lub xIoT. W samej kategorii xIoT stwierdzono m.in.:

- średnio 164 różne funkcje urządzeń na organizację,

- średnio 1 629 producentów na organizację – znamienna różnorodność dostawców,

- średnio 876 wersji systemów operacyjnych na organizację – co skutkuje ogromną złożonością w zarządzaniu łatkami i zgodnością.

Analiza wykazała też, że najwyższe wskaźniki penetracji xIoT odnotowano w sektorach: finansowym (~35%), opieki zdrowotnej (~35%) oraz przemysłowym/energetycznym (~22%).

Kamery IP jako ilustracja ryzyka

Jednym z najbardziej obfitujących w dane przykładów w artykule są kamery IP (IP CCTV), które okazały się trzecim najczęściej występującym typem urządzenia IoT, po telefonach VoIP i drukarkach.

- W próbie ok. 25 000 kamer IP wykryto aż 125 różnych producentów.

- 40% tych urządzeń miało co najmniej jedną znaną podatność.

- Wykryto ponad 1 400 unikalnych podatności dotyczących tych kamer, w tym związanych z łańcuchem dostaw (np. implementacje OpenSSL).

- U producenta Axis stwierdzono aż 206 różnych wersji firmware’u w zbiorze danych; niemal połowa urządzeń działała na firmwarze, który osiągnął lub wkrótce osiągnie status „koniec wsparcia” (EoS).

Pokazuje to, że nie tylko liczba urządzeń jest problemem, ale także ekstremalna fragmentacja – odmienne wersje firmware’u, różne systemy operacyjne, brak centralnego procesu aktualizacji.

Przyczyny techniczne i drogi ataku

Technicznie więc sytuacja wygląda tak: urządzenie IoT/OT wpięte w sieć korporacyjną, bez agentów bezpieczeństwa, z firmwarem sprzedawanym przez łańcuch trzech dostawców, które działa w segmencie sieci niefiltrowanej, staje się naturalnym wektorem ataku.

Kluczowe czynniki techniczne, które czynią urządzenia xIoT podatnymi:

- Słaba konfiguracja i ekspozycja na Internet: urządzenia z domyślnymi hasłami, otwartymi interfejsami zarządzania, zbyt bezpośrednią łącznością z Internetem.

- Brak segmentacji sieciowej: xIoT często współdzielą segmenty sieci krytycznych zasobów, co umożliwia atakującym przemieszczanie się w sieci (pivot).

- Wykorzystanie znanych podatności i zero-dayów: spośród śledzonych podatności tylko około 38% było uwzględnionych w katalogu CISA (KEV) – co oznacza, że wiele exploitów dotyczy albo nowych podatności, albo mniej popularnych urządzeń.

Rekomendacje techniczne dla zabezpieczenia organizacji

Aby zminimalizować ryzyko związane z xIoT, Forescout wskazuje konkretne kroki:

- Zapewnij pełną widoczność wszystkich urządzeń – zarządzanych i niezarządzanych – przy użyciu technik aktywnego i pasywnego wykrywania.

- Wyeliminuj lub zredukuj użycie słabych mechanizmów uwierzytelniania; stosuj mocne hasła, wieloczynnikowe uwierzytelnienie, eliminuj domyślne konta.

- Usuń bezpośrednią ekspozycję urządzeń na Internet tam, gdzie to możliwe – ograniczaj dostęp tylko poprzez kontrolowane kanały (VPN, ZTNA).

- Priorytetyzuj proces łatania i aktualizacji firmware’u, szczególnie dla urządzeń, których producent zakończył wsparcie lub publikacja podatności jest wysoka.

- Jeśli w Twojej sieci działają kamery IP, które mają firmware EoS (end-of-support) albo są znane podatności bez dostępnych łatek, należy je albo odseparować segmentacyjnie, albo wymienić na sprzęt wspierany.

Znaczenie dla środowisk militarnych

Dla użytkownika pracującego w środowisku wojskowym, gdzie występują specjalistyczne urządzenia OT i IoT, takie jak systemy nadzoru, czujniki, kamery, automatyka budynkowa czy systemy logistyczne, kluczowe jest traktowanie każdego z nich – nawet pozornie pobocznego, jak czujniki stanu, kamery czy termostaty – jako integralnej części powierzchni ataku. Wymaga to ścisłego wydzielenia segmentów sieciowych, aby systemy komercyjne nie współdzieliły tej samej warstwy komunikacyjnej z krytycznymi systemami wojskowymi. Niezbędna jest również dokładna inwentaryzacja, obejmująca tzw. „długi ogon” infrastruktury, czyli mniej oczywiste urządzenia, które często są pomijane, mimo że stanowią potencjalne wektory ataku – jak pokazano w analizie, około 6% urządzeń to właśnie takie elementy. W środowisku wojskowym dodatkowym wyzwaniem jest obecność urządzeń o zamkniętej architekturze i długim cyklu życia, często pozbawionych aktualnego wsparcia producenta, co sprawia, że patchowanie jest utrudnione lub niemożliwe – dlatego szczególnego znaczenia nabiera segmentacja sieci oraz restrykcyjne ograniczanie uprawnień i dostępu.

Podsumowanie

Współczesne sieci korporacyjne, tym bardziej środowiska krytyczne, wojskowe czy związane z obronnością, muszą patrzeć szerzej niż tylko na tradycyjną IT. Urządzenia xIoT stanowią coraz większą część infrastruktury, są wysoce różnorodne, często słabo zarządzane i podatne. Techniczne podejście powinno obejmować: pełną widoczność urządzeń, silną autoryzację, eliminację niepotrzebnej ekspozycji na Internet oraz priorytetyzację aktualizacji i segmentacji sieci. W środowisku wojskowym działania te mogą stanowić różnicę między bezpieczną infrastrukturą a słabym ogniwem sieciowym.