RedNovember – chińscy hakerzy wykorzystują luki w urządzeniach brzegowych

Recorded Future śledzi od połowy 2024 r. kampanie prowadzone przez grupę określaną aktualnie jako RedNovember (wcześniej TAG-100). W toku monitoringu zespół odnotował, że RedNovember systematycznie kieruje swoje działania przeciwko podmiotom rządowym, obronnym i technologicznym na całym świecie, wykorzystując otwarte, wieloplatformowe backdoory – przede wszystkim framework Pantegana napisany w Go – oraz popularne narzędzia posteksploatacyjne, jak Cobalt Strike. Taka strategia, oparta na łączeniu publicznie dostępnych PoC-ów z open-source’owymi implantami, pozwala grupie skalować działania i utrudniać śledzenie.

Szeroki wachlarz ofiar

W okresie od czerwca 2024 do lipca 2025 RedNovember prowadziło rozpoznanie i prawdopodobne kompromitacje w różnych regionach – ze szczególnym natężeniem w USA, Tajwanie oraz Korei Południowej – uderzając w organizacje z sektora aerospace, defense, badań kosmicznych, a także w ministerstwa i instytucje międzyrządowe. W kwietniu 2025 zintensyfikowano działania wobec ponad 30 organizacji w Panamie w bezpośrednim następstwie wizyt i wydarzeń o wymiarze strategicznym, co wskazuje na korelację aktywności cyberwywiadowczej z wydarzeniami geopolitycznymi. Wyniki obserwacji sugerują, że RedNovember działa w sposób ukierunkowany, wybierając cele mające strategiczne znaczenie dla interesów państwowych.

Ataki na sprzęt brzegowy

Jednym z najbardziej niebezpiecznych aspektów operacji RedNovember jest systematyczne wykorzystywanie podatności w urządzeniach brzegowych – VPN-ach, firewallach, load balancerach i serwerach pocztowych. Insikt Group zidentyfikowała próby i prawdopodobne kompromitacje instancji SonicWall, F5 BIG-IP, Palo Alto GlobalProtect, Fortinet FortiGate, Sophos SSL VPN, Ivanti Connect Secure oraz serwerów Outlook Web Access (OWA). Takie urządzenia często mają ograniczoną telemetrię oraz dziury w logach, a ich kompromitacja daje niezwykle efektywny punkt wejścia do sieci organizacji, umożliwiając późniejsze lateralne poruszanie się i eskalację uprawnień.

Techniki, narzędzia i przykłady aktywności

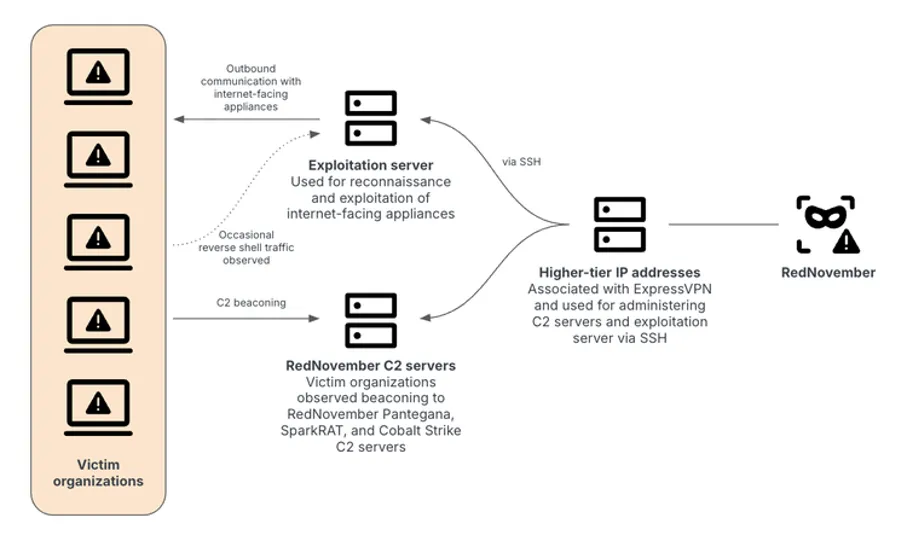

RedNovember łączy eksploitację znanych CVE i szybkich PoC z użyciem backdoorów Pantegana, frameworku SparkRAT i Cobalt Strike do utrzymania łączności z siecią ofiary. W kwietniu 2025 roku grupa skupiła się na skanowaniu i rekonesansie urządzeń Ivanti Connect Secure, a wcześniej wykorzystywała opublikowane exploity do ataków na GlobalProtect i inne rozwiązania. W rezultacie obserwowano komunikację między infrastrukturą ofiar a serwerami C2 powiązanymi z RedNovember, a także przypadki, gdy adresy grupy korespondowały z aktywnością względem krytycznych obiektów badawczych i przedsiębiorstw z branży technologicznej.

Model działania RedNovember pokazuje, że nawet dobrze przygotowane organizacje pozostają narażone, jeśli nie zabezpieczą urządzeń brzegowych i nie będą monitorować zewnętrznych sygnałów zagrożeń. Kompromitacja VPN-ów czy OWA może prowadzić do długo utrzymywanych punktów dostępu wewnątrz sieci, trudnych do wykrycia bez dogłębnej telemetrii i korelacji zdarzeń. Ponadto użycie ogólnodostępnych narzędzi i PoC obniża barierę wejścia, co oznacza, że podobne techniki mogą zostać szybko skopiowane przez aktorów niższej klasy, zwiększając ryzyko uruchomienia kolejnych kampanii.

Rekomendacje

Organizacje powinny priorytetyzować łatanie i monitoring urządzeń wystawionych do Internetu, traktując je jako najwyższej wartości zasoby. W praktyce oznacza to nie tylko szybkie aplikowanie poprawek bezpieczeństwa, ale też wdrożenie zaawansowanej telemetrii na poziomie sieciowym i urządzeń: zbieranie logów z VPN, firewalla i OWA do centralnego SIEM, włączenie EDR/NDR oraz korelacja feedów threat intelligence z sygnałami z dark/clear webu. Konieczna jest także segmentacja sieci, ograniczanie uprawnień administracyjnych, rotacja i weryfikacja poświadczeń oraz rygorystyczne stosowanie uwierzytelniania wieloskładnikowego dla zdalnych dostępów. Regularne ćwiczenia incident response oraz integracja alertów z monitoringiem EASM/CTI pozwolą skrócić czas wykrycia i zredukować skutki ewentualnych kompromitacji.

Podsumowanie

RedNovember to przykład grupy państwowej, która łączy zdolność operacyjną z technicznym pragmatyzmem: wykorzystuje publicznie dostępne narzędzia i exploity, by zwiększyć zasięg działań i ukryć ślady. Dla obrońców to przypomnienie, że obrona nie może skupiać się wyłącznie na ochronie „wnętrza” sieci – równie krytyczne jest zabezpieczenie wszystkich urządzeń wystawionych na zewnątrz i szybkie przetwarzanie sygnałów wywiadu o zagrożeniach. W czasach, gdy aktorzy państwowi działają elastycznie i skalowalnie, odporność organizacji zależy od proaktywnego, zintegrowanego podejścia do bezpieczeństwa i ciągłej współpracy z dostawcami threat intelligence.