RootKit Moriya atakuje organizacje w Afryce i Azji

Rootkit Moriya to szkodliwe oprogramowanie określone jako „pasywny backdoor, który umożliwia atakującym przeglądanie całego ruchu przychodzącego do zainfekowanej maszyny, filtrowanie pakietów oznaczonych jako przeznaczone dla złośliwej działalności i odpowiadanie na nie”. Tak twierdzą badacze Kaspersky po dogłębnej analizie tego malware. Okazało się, że występuje on „na wolności” od 2018 roku i skutecznie oraz precyzyjnie wybiera swoje cele o dużym znaczeniu politycznym.

Rosyjska firma zajmująca się cyberbezpieczeństwem nazwała trwającą kampanię dostarczania rootkit’a – „TunnelSnake”. Do analizy telemetrycznej do tej pory wybrano 10 ofiar na całym świecie, ale najważniejszymi celami są dwie duże placówki dyplomatyczne w Azji Południowo-Wschodniej i Afryce. Wszystkie inne ofiary znajdowały się w Azji Południowej.

Pierwsze doniesienia o Moriyi pojawiły się w listopadzie ubiegłego roku, kiedy Kaspersky powiedział, że odkrył ukrytą sondę w sieci regionalnych organizacji międzyrządowych w Azji i Afryce. Mówi się, że szkodliwa aktywność związana z operacją sięga listopada 2019 roku, a rootkit pozostawał w sieciach ofiar przez kilka miesięcy po początkowej infekcji. Narzędzie udostępniało ukryty tunel z zainfekowanych serwerów Windows do komunikacji z serwerem C2 – odbierania poleceń oraz przekazywania danych wyjściowych.

Jak działa ten malware?

Rootkity są szczególnie niebezpieczne, ponieważ umożliwiają atakującym uzyskanie najwyższych uprawnień w systemie, pozwalając im na przechwycenie podstawowych operacji wejścia/wyjścia przeprowadzanych przez system operacyjny. Oprócz tego wtapiają się w otoczenie systemu, utrudniając w ten sposób śledzenie ich działania. Często nie są wykrywane w ogóle lub są wykrywane miesiące po infekcji.

Ze swojej strony Microsoft przez lata wdrożył kilka zabezpieczeń w swoich systemach, aby zapobiec pomyślnemu wdrożeniu i wykonaniu rootkitów, co sprawia, że Moriya jest tym bardziej godny uwagi, jeśli rzeczywiście działa na najnowszych serwerach Windows.

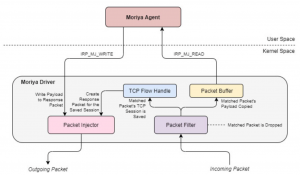

Narzędzie Moryia ma dwie cechy, które czynią go wyjątkowym. Inspekcja pakietów odbywa się w trybie jądra przy użyciu sterownika systemu Windows, co pozwala atakującym na odrzucenie interesujących ich pakietów, zanim zostaną przetworzone przez stos sieciowy, dzięki czemu nie zostaną wykryte przez rozwiązania zabezpieczające typu Microsoft Defender. Po drugie, fakt, że rootkit czeka na ruch przychodzący, zamiast inicjować połączenie z samym serwerem, pozwala uniknąć konieczności załączania adresu C&C do pliku binarnego złośliwego oprogramowania lub utrzymywania stabilnej infrastruktury C&C. Utrudnia to analizę i utrudnia śledzenie śladów osoby atakującej.

Poniższy rysunek przedstawia strukturę komponentów rootkita. Składają się ze sterownika trybu jądra i agenta trybu użytkownika, który go wdraża i kontroluje.

Jak wygląda infekcja?

Jak wcześniej wspomniano, Moriya był wdrażany głównie na serwerach publicznych w organizacjach ofiar. W jednym przypadku napastnik infekował serwer pocztowy organizacji za pomocą webshell China Chopper, używając go do zmapowania sieci, a następnie wdrożenia narzędzi. Agent trybu użytkownika Moriyi został jawnie zainstalowany przy użyciu wiersza poleceń wykonywanego w ten sposób na docelowym serwerze.

Ogólnie najbardziej prawdopodobne jest, że malware dostarczany jest do organizacji poprzez wrażliwe serwery internetowe. Na przykład starszy wariant Moriya o nazwie IISSpy jest przeznaczony tylko dla serwerów internetowych IIS. Został on wdrożony poprzez wykorzystanie CVE-2017-7269, aby umożliwić atakującym uzyskanie wyjściowej pozycji na serwerze przed uruchomieniem złośliwego oprogramowania.

Podsumowanie

Niestety, nie jesteśmy w stanie przypisać ataków żadnemu konkretnemu znanemu aktorowi, ale na podstawie TTP używanych w całej kampanii Kaspersky przypuszcza, że jest to atak aktorów posługujących się językiem chińskim. Opieramy się na fakcie, że docelowe podmioty były w przeszłości atakowane przez chińskojęzycznych aktorów i przeważnie znajdują się w krajach, które są zwykle celem takiego profilu aktora. Ponadto narzędzia wykorzystywane przez atakujących, takie jak China Chopper, BOUNCER, Termite i Earthworm, są dodatkowym wskaźnikiem wspierającym tę hipotezę, ponieważ były wcześniej wykorzystywane w kampaniach przypisywanych znanym grupom chińskojęzycznym.

Kampania TunnelSnake demonstruje aktywność wyrafinowanego aktora, który inwestuje znaczne środki w projektowanie wymijającego zestawu narzędzi i infiltrację sieci znanych organizacji. Wykorzystując sterowniki systemu Windows, ukryte kanały komunikacji i zastrzeżone złośliwe oprogramowanie, grupa, która za tym stoi, utrzymuje wysoki poziom anonimowości.

Z aktywnością sięgającą co najmniej 2018 roku, aktor odpowiedzialny za tę kampanię pokazał, że jest w stanie ewoluować i dostosowywać swój zestaw narzędzi do docelowych środowisk. Wskazuje to, że grupa przeprowadzająca te ataki może nadal być aktywna i przygotowywać się do dodatkowych operacji. Warto śledzić nowe publikacje i być na bieżąco w sprawie tego groźnego malware.