Sprawdzajcie i łatajcie urządzenia Fortinet! Hakerzy włamują się i sprzedają dostęp do firm dzięki tej krytycznej luce

Nie tak dawno, bo w październiku, pisaliśmy o nowej podatności w interfejsie administracyjnym Fortinet, umożliwiającej cyberprzestępcom zdalne zalogowanie się do niezałatanych urządzeń.

Pisząc o tej podatności, pragniemy uświadomić Was, jak ważną rolę w firmie pełnią tego typu sieciowe urządzania brzegowe (i nie tylko) w utrzymaniu bezpieczeństwa infrastruktury i dlaczego nie powinniśmy traktować tych informacji pobieżnie. Zalecamy też przeprowadzenie audytu konfiguracji systemu w celu zbadania, czy nie został w niej utworzony backdoor.

Podatność opisują eksperci ds. bezpieczeństwa z firmy Cyble. Zidentyfikowali oni jakiś czas temu lukę CVE-2022-40684, mającą wpływ na wiele wersji następujących produktów Fortinet:

- FortiOS,

- FortiProxy,

- FortiSwitchManager.

Niedawno załatana krytyczna luka w produktach Fortinet mogła zostać użyta przez złośliwych aktorów w celu uzyskania dostępu do sieci korporacyjnych i nie tylko.

Okazało się również, że cyberprzestępcy wykorzystują ją do sprzedaży na czarnym rynku dostępu poprzez VPN do takich środowisk.

Produkty, których dotyczy luka

Poniżej wymieniamy produkty, w których wykryto podatność:

- FortiOS w wersji od 7.2.0 do 7.2.1,

- FortiOS w wersji od 7.0.0 do 7.0.6,

- FortiProxy wersja 7.2.0,

- FortiProxy w wersji od 7.0.0 do 7.0.6,

- FortiSwitchManager w wersji 7.2.0,

- FortiSwitchManager wersja 7.0.0.

Atak ukierunkowany na produkty Fortinet

Podczas ataku na urządzenia Fortinet cyberprzestępcy sprawdzają, czy można na nich przeprowadzić exploitację i uzyskać dostęp do funkcji REST API poprzez wykorzystanie specjalnego mechanizmu kontrolnego.

Należy również pamiętać, że podatność została opublikowana na początku października, ale była wykorzystywana już wcześniej. Możemy się o tym dowiedzieć chociażby z poniższego zestawienia:

Historia podatności:

- 6 października: Wysłano powiadomienie e-mail do głównych właścicieli kont wszystkich urządzeń, których potencjalnie dotyczył problem

- 10 października: Dostawca wydał zalecenie odnośnie do luk w zabezpieczeniach

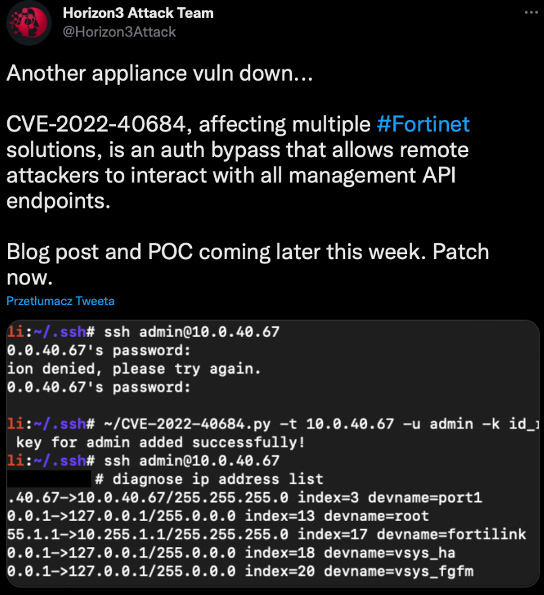

- 10 października: Badacze Horizon3 napisali o luce na Twitterze

- 11 października: CISA dodała lukę Fortinet (CVE-2022-40684) do swojego „katalogu znanych wykorzystanych luk”

- 13 października: Blog techniczny i POC udostępnione w domenie publicznej; rozpoczęcie aktywnej eksploatacji

- 17 listopada: Sprzedaż dostępu FortiOS VPN na forum poświęconym cyberprzestępczości

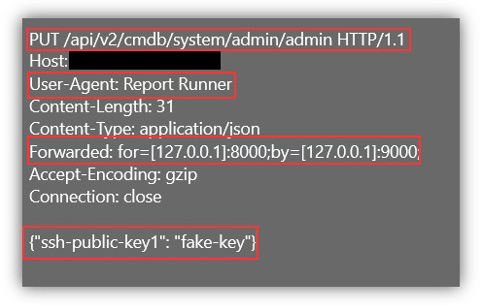

Osoba atakująca jest zwykle w stanie uzyskać pełny dostęp do docelowego systemu, aktualizując lub dodając ważny publiczny klucz SSH do konta powiązanego z danym systemem. Poniżej prezentujemy żądanie http typu „PUT” wysłane przez hakera z Internetu do podatnego systemu Fortinet.

Widzimy na nim nagłówek „Forwarded”, za pomocą którego atakujący może ustawić adres IP klienta „client_ip” na „127.0.0.1”. Proces uwierzytelniania „trusted access” weryfikuje następnie adres klienta jako „127.0.0.1” oraz używa „User Agent” jako „Report Runner” – te dwa parametry znajdują się pod kontrolą przestępcy.

Tak utworzony przyczółek i wiedza zdobyta przez atakującego dzięki wykorzystaniu luki dają możliwość przeprowadzenia różnych innych ataków na resztę środowiska IT.

Konsekwencją tego mogą być dalsze nielegalne działania:

- umożliwienie dostępu do zaatakowanego systemu poprzez modyfikację kluczy ssh administratorów,

- dodanie nowych użytkowników lokalnych do systemu,

- przekierowanie ruchu poprzez aktualizację konfiguracji sieci,

- pobranie i modyfikacja konfiguracji systemu,

- uzyskanie innych poufnych informacji o systemie, inicjując przechwytywanie pakietów.

Na forach w darknecie przestępcy mogą również rozpowszechniać następujące poufne dane:

- pobrane informacje o systemie,

- informacje o konfiguracji systemu,

- pobrane szczegółowe informacje na temat sieci.

Jak twierdzi jeden ze skanerów online, istnieje ponad 100 000 firewalli FortiGate, które są wystawione do Internetu.

Nielegalna dystrybucja danych

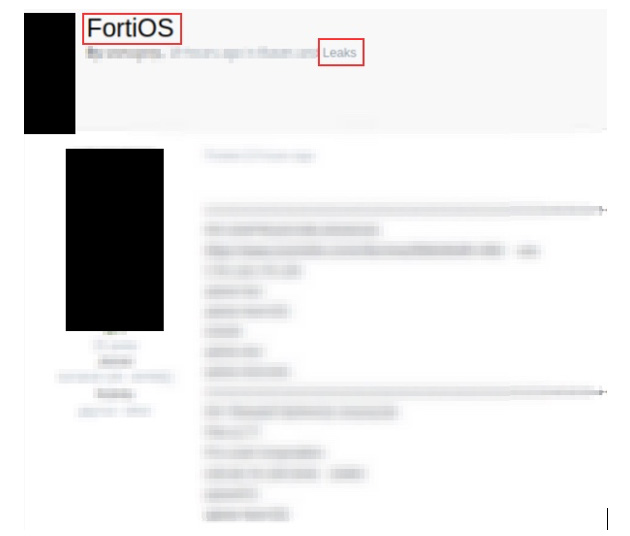

Jedno z rosyjskich forów poświęconych cyberprzestępczości było rutynowo monitorowane przez badaczy z Cyble. Zauważyli oni, że cyberprzestępcy dystrybuują na nim nieautoryzowany dostęp do Fortinet VPN .

Zalecenia

Poniżej wymieniliśmy wszystkie zalecenia w celu zabezpieczenia sieci przed problemem:

- Jeśli wgrałeś poprawki, sprawdź konfigurację używanego Fortinet, bo być może ktoś wcześniej włamał się do niego i ustawił w nim backdoora lub zmienił konfigurację.

- Ponownie poprawnie skonfiguruj zaporę sieciową.

- Jeśli nie wgrałeś poprawek, to zrób to jak najszybciej i pobierz je od oficjalnego dostawcy systemów, których dotyczy problem. Wykonaj też audyt systemów dotkniętych problemem.

- Skonfiguruj odpowiednią segmentację sieci i wdróż odpowiednie środki bezpieczeństwa w firmie.

Ponadto warto rozważyć wdrożenie następujących systemów do monitorowania urządzeń Fortinet, procesów i nie tylko:

- System do ciągłego monitorowania i rejestrowania aktywności sieciowej w celu jak najwcześniejszego wykrywania anomalii sieciowych.

- Wdrożenie we właściwy i efektywny sposób zarządzania dostępem uprzywilejowanym w środowisku IT.

- Przeprowadzenie cyklicznych audytów i skanowań podatności w środowisku w celu znalezienia luk w zabezpieczeniach, które atakujący mogą wykorzystać. Konieczne są regularne audyty i testy podatności na zagrożenia.

- Upewnienie się, że firma ma wdrożone bezpieczne procesy tworzenia kopii zapasowych, archiwizacji i odzyskiwania.

- Szkolenie pracowników w zakresie świadomości bezpieczeństwa cybernetycznego.