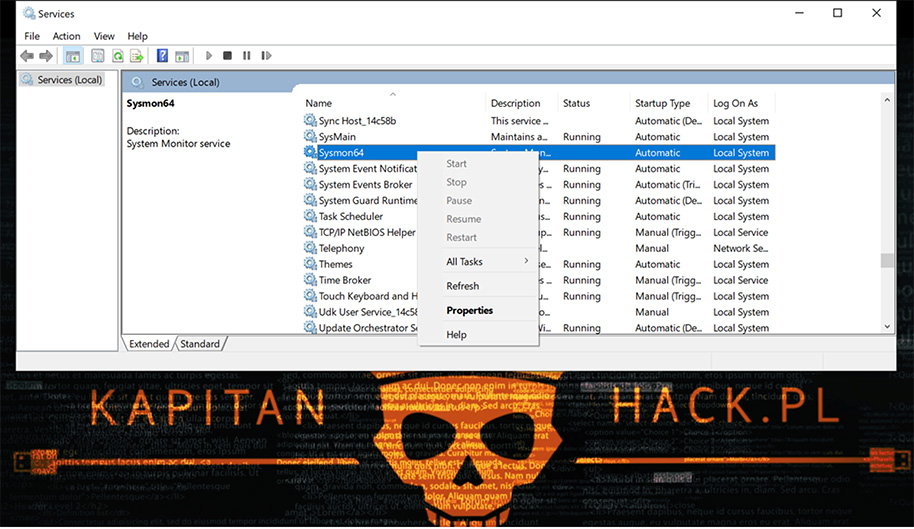

Sprytny sposób na wyłączenie ochrony bezpieczeństwa (i nie tylko) na Windows

Szukanie obejść zabezpieczeń Windows (i nie tylko) to jeden z najciekawszych aspektów dziedziny cyberbezpieczeństwa, które – nie ukrywajmy – bardzo lubimy. Na Kapitanie publikujemy często tego typu artyk...