Nowy backdoor w Windows umożliwiający przejęcie konta administratora domeny!

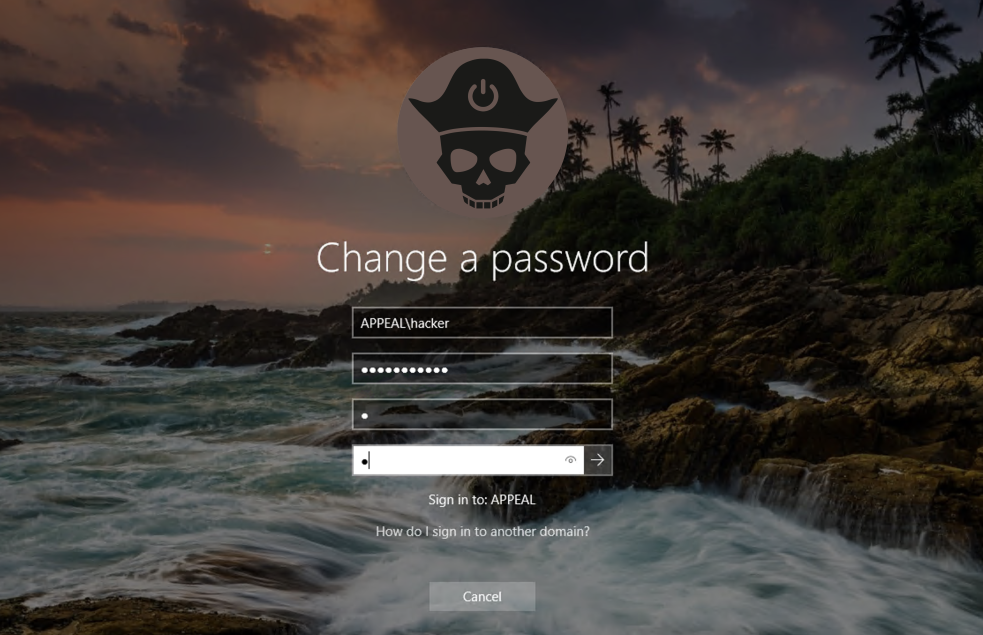

Dopiero co, w zeszły piątek opublikowaliśmy artykuł opisujący możliwość obejścia restrykcji haseł Microsoft i utworzenie dowolnego hasła przez zwykłego użytkownika, a już mamy wykrytą kolejną dziur...